Un ataque de recolección de credenciales es un tipo de ataque cibernético en el que el actor malicioso adquiere información confidencial. Generalmente, esta información se almacena en un servicio en línea y se adquiere sin el consentimiento del propietario o del usuario, y puede usarse para suplantarlos o hacerse pasar por ellos en otros contextos.

- Los recolectores de credenciales se utilizan para recopilar inicios de sesión, nombres de usuario y contraseñas .

- Como tal, los recolectores de credenciales a menudo se combinan con otro tipo de ataque de phishing, durante el cual las credenciales de un sitio comprometido pueden enviarse a una ubicación centralizada controlada por actores malintencionados.

- Un ataque de recolección de credenciales es un ataque que se dirige a la información almacenada en las computadoras. Cuando tiene éxito, este tipo de pirateo conduce al robo del nombre de usuario y la contraseña de una persona. Y aunque no lleva a robar ningún dato privado, pone en peligro cualquier tipo de servicio que requiera autenticación, como Facebook o una cuenta de correo electrónico.

Funcionamiento del ataque Credential Harvester:

Los recolectores de credenciales generalmente se ubican entre el sitio web o la aplicación y el usuario. Se instala como una extensión del navegador o se agrega al navegador web a través de un sitio malicioso. Este recolector de credenciales se usa luego para recolectar las credenciales de inicio de sesión para el sitio web al que se dirige. En este punto, las credenciales recopiladas de esos recolectores de credenciales pueden enviarse a otros servidores o enviarse a los proveedores para su posterior procesamiento.

Ataque de recolección de credenciales usando Kali Linux:

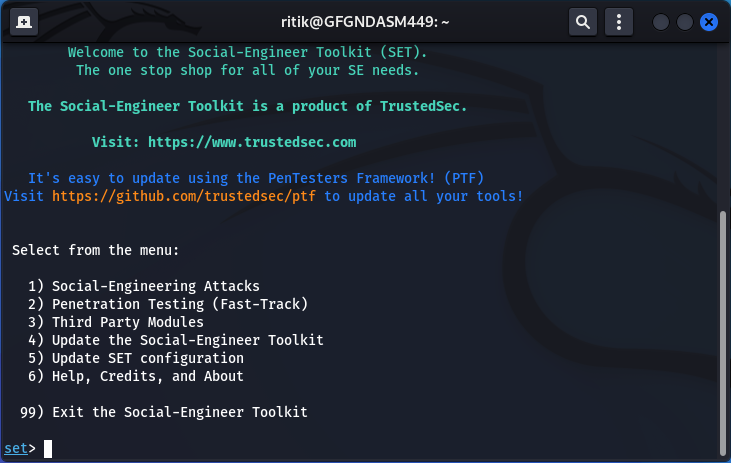

Para realizar un ataque de recolección de credenciales en Kali-Linux , tenemos que usar el kit de herramientas de ingeniería social de Kali-Linux.

Paso 1: Abra una terminal en Kali Linux y escriba el siguiente comando:

Kit de herramientas de Sudo

Paso 2: seleccione la primera opción «Ataques de ingeniería social».

Paso 3: Ahora seleccione la segunda opción «Vectores de ataque del sitio web».

Paso 4: Luego, seleccione la tercera opción, «Método de ataque de recolección de credenciales».

Paso 5: Por último, «Seleccione Site Cloner».

Paso 6: Ahora ingrese su dirección IP localhost y presione el botón Enter.

Paso 7: Ahora ingrese cualquier URL que desee clonar. Por ejemplo, podemos ingresar » www.facebook.com/login.php/» para clonar.

Ingrese la URL para clonar: www.facebook.com/login.php/

Presiona enter después de escribir el nombre del sitio anterior.

Paso 8: Después de eso, su IP localhost clonará el sitio que ingresó para clonar. Ahora puede enviar su dirección IP después de convertirla en cualquier enlace para obtener la información de cualquier víctima.

Paso 9: si alguna de sus víctimas intenta conectarse con el servidor web que ha creado, puede ver la solicitud entrante de inicio de sesión desde el navegador de su víctima.

Contramedidas del ataque Credential Harvester:

- Usar una contraseña segura : elija una contraseña que tenga al menos ocho caracteres para evitar ataques de phishing. Utilice caracteres especiales y letras minúsculas en su contraseña.

- Uso de la autenticación de dos factores: el uso de mensajes de texto para la autenticación de dos factores es muy seguro, ya que le permite confirmar la identidad de la fuente a través de SMS .

- Uso de preguntas secretas : el uso de preguntas secretas le permitiría autenticarse en un servicio de alguien que lo conoce personalmente, y reducirá las posibilidades de que los recolectores de credenciales adivinen su contraseña.

- Cambiar contraseñas regulares : Cambiar las contraseñas regularmente lo mantendrá seguro y lo ayudará a prevenir ataques de recolección de credenciales.

- Usar un administrador de contraseñas: Te ayudará a generar contraseñas con combinaciones alfanuméricas y también es beneficioso para recordar contraseñas para diferentes tipos de aplicaciones que usamos para iniciar sesión.

Publicación traducida automáticamente

Artículo escrito por pittamand3tx y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA