Internet y su uso han evolucionado a lo largo de los años. Internet se ha convertido en una parte integral de las actividades humanas diarias y se vuelve difícil imaginar la vida sin Internet. El mundo cibernético se ha vuelto tan fascinante que a menudo es el objetivo fácil de los atacantes cibernéticos y los piratas informáticos para robar información personal confidencial a través de Internet como medio. Las personas no autorizadas o los piratas informáticos utilizan la ayuda de los ataques cibernéticos como un medio para obtener acceso a los datos confidenciales privados de los usuarios o las organizaciones. Esto ha dado lugar a que los delitos cibernéticos hayan crecido en los últimos años.

Los ciberatacantes utilizan las redes informáticas como medio para ejecutar el intento malicioso de acceder a los sistemas informáticos. Hay diferentes tipos de ciberataques que se observa que intentan los ciberatacantes. Cada uno de los ataques cibernéticos es peligroso ya que viola la privacidad individual/organizacional de una manera única. Los delitos cibernéticos están penados por la ley y los atacantes cibernéticos se identifican como delincuentes por ejecutar un fraude cibernético malicioso.

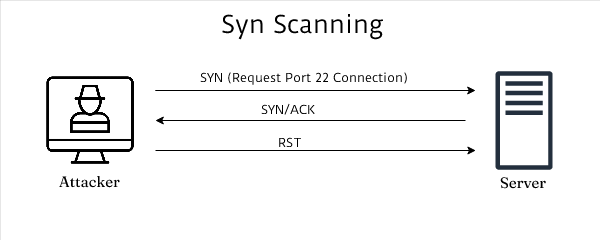

Escaneo SYN:

- El escaneo SYN implica el establecimiento de una media conexión con el objetivo destinado.

- El escaneo SYN no implica un establecimiento completo de la conexión y, por lo tanto, también se conoce como técnica de escaneo semiabierto.

Proceso de escaneo SYN:

- El ataque de escaneo SYN implica el mecanismo en el que se envía un paquete SYN a una conexión abierta.

- Hay dos condiciones que llegan a este mecanismo. Se enumeran a continuación:

Primero, si la respuesta/resultado de la computadora o servidor es SYN-ACK, entonces indica directamente un puerto abierto en la conexión. Luego, el cliente, sin saberlo, envió el paquete RST y hace que el servidor crea que el cliente aún no ha solicitado el establecimiento de la conexión y que el puerto permanece en estado abierto.

El segundo es el caso cuando un servidor envía un paquete RST desde un puerto de destino que muestra que el puerto está cerrado y protegido. En tales casos, el pirata informático envía un gran volumen de paquetes SYN y luego el servidor acepta esos paquetes, pero allí no se establece ninguna comunicación o conexión entre el Cliente y el servidor.

Los atacantes prefieren un escaneo SYN porque los piratas informáticos generalmente adoptan el escaneo SYN, ya que es rápido en ejecución y fácil de causar daño a la computadora/servidor usando el proceso de escaneo SYN. Otra ventaja de SYN Scanning que encuentran los piratas informáticos es la velocidad con la que se detectan los puertos abiertos.

Prevención del escaneo SYN:

Para evitar ataques de escaneo SYN, los usuarios/organizaciones con sistemas informáticos deben asegurarse de lo siguiente:

- Los cortafuegos adecuados se configuran en un sistema de red informática que bloquea las llamadas sospechosas a la configuración del usuario.

- La seguridad adecuada está presente al garantizar que no haya «Puertos abiertos» presentes en la configuración de la red cibernética que los ciberatacantes puedan usar para violar la vulnerabilidad del sistema.

Publicación traducida automáticamente

Artículo escrito por riarawal99 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA