Bluetooth es un protocolo estándar que se utiliza para conectar muchos otros dispositivos. Estos dispositivos pueden ser otras computadoras, computadoras portátiles, teléfonos inteligentes u otros dispositivos de E/S. Bluetooth utiliza transmisiones de radio para comunicarse con un rango de frecuencia similar a Wi-Fi . Bluetooth utiliza poca energía en comparación con otros medios de información. Los dispositivos Bluetooth siempre se emparejan entre sí para cualquier forma de transferencia de datos, según la seguridad del dispositivo y cómo se conecta a veces. Solo necesita encontrar otros dispositivos en su entorno, mientras que en algunos casos, le pide al usuario que ingrese el pin para conectarse al otro dispositivo.

Debido a su funcionalidad de poder enviar los datos o cualquier otra información confidencial, los piratas informáticos a veces usan esta función para su beneficio si su dispositivo Bluetooth no está bloqueado correctamente. Los piratas informáticos usan diferentes ataques para tomar el control del dispositivo de la víctima a través de Bluetooth y tomar los datos vitales que se pueden usar.

Hoy en día, Bluetooth está disponible en todos los demás dispositivos, por lo que se ha vuelto aún más propenso a los ataques, y los piratas informáticos se aprovechan de la falta de conocimiento de los ataques de Bluetooth. A través de un ataque de Bluetooth, un pirata informático puede enviar spam a sus dispositivos con todo tipo de malware y spyware, e incluso robar datos de ellos.

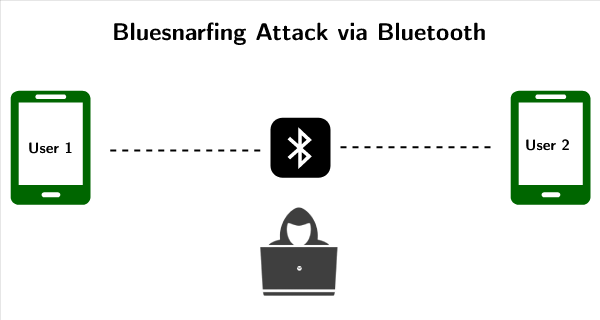

Bluesnarfing:

Bluesnarfing es una técnica de piratería que se utiliza para recuperar datos del dispositivo de una víctima. Los ataques de Bluesnarfing ocurren cuando su Bluetooth está encendido y configurado en el modo «detectable para otros». Para lanzar un ataque Bluesnarfing, el atacante necesita explotar el protocolo de intercambio de objetos (protocolo OBEX) para intercambiar información entre los dispositivos inalámbricos. OBEX es un protocolo independiente del proveedor implementado en diferentes sistemas operativos. Se utilizan muchas herramientas para explotar las vulnerabilidades inherentes y las lagunas del Protocolo OBEX.

Los piratas informáticos pueden emparejarse con el dispositivo de la víctima. Luego, los atacantes pueden recuperar los datos del dispositivo de la víctima si su protección de firmware no es tan fuerte.

Software de captura de blues:

A menudo, los piratas informáticos crean su propio software para piratear; de lo contrario, hay muchas opciones presentes en la web oscura. Uno de ellos es Bluediving, que se utiliza para las pruebas de penetración de dispositivos Bluetooth. Dispone de diferentes herramientas para explotar el protocolo OBEX, como BlueBug, BlueSnarf, BlueSnarf++, BlueSmack, etc.

Los requisitos mínimos para este software son:

- Linux 2.4/2.6

- azulz

- medias

- obexftp

- libreadline

- expatriado/XML: Simple

Prevención de Bluesnarfing:

- Mantenga el Bluetooth apagado o en modo no detectable cuando no esté en uso. Se recomienda mantenerlo apagado ya que un dispositivo en modo no detectable tiene pocas posibilidades de ser atacado, ya que un pirata informático aún puede Bluesnarf adivinando la dirección MAC de la víctima a través de un ataque de fuerza bruta.

- No acepte ninguna solicitud de conexión de extraños o que no reconozca.

- Las funciones de seguridad avanzadas, como la autenticación de dos factores y el pin, deben estar activadas en sus dispositivos; luego, todas las requests de conexión requerirán su aprobación antes de conectarse.

- Actualice regularmente el software de su dispositivo para instalar nuevos paquetes que solucionen las vulnerabilidades.

Publicación traducida automáticamente

Artículo escrito por abhinav_yadav y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA