A principios de los años 80, las PC se volvieron más populares y de fácil acceso para la población en general, lo que también condujo a un mayor uso de las computadoras en todos los campos y las actividades delictivas no fueron una excepción. A medida que comenzaron a surgir más y más delitos relacionados con la informática, como fraudes informáticos, descifrado de software, etc., la disciplina informática forense surgió junto con ella. Hoy en día, la recopilación de evidencia digital se utiliza en la investigación de una amplia variedad de delitos, como fraude, espionaje, acoso cibernético ., etc. El conocimiento de los expertos forenses y las técnicas se utilizan para explicar el estado contemporáneo de los artefactos digitales de la evidencia incautada, como sistemas informáticos, dispositivos de almacenamiento (como SSD, discos duros, CD-ROM, unidades flash USB, etc.) , o documentos electrónicos como correos electrónicos, imágenes, documentos, registros de chat, registros telefónicos, etc.

Proceso involucrado en la Recolección de Evidencia Digital:

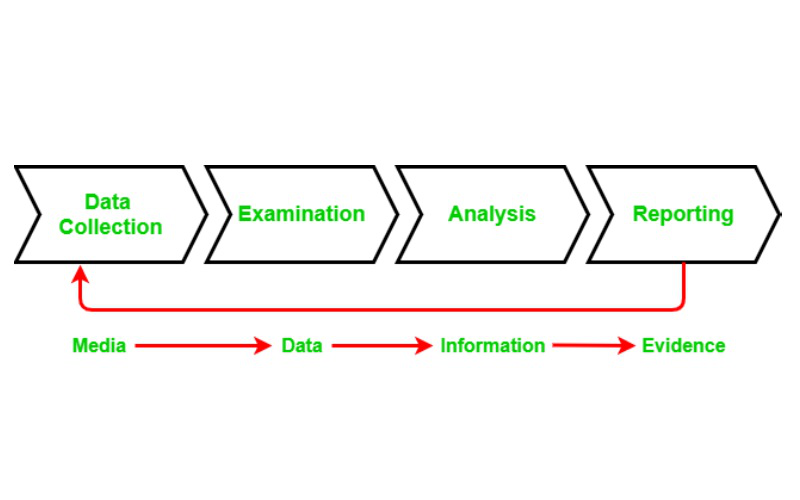

Los principales procesos involucrados en la recolección de evidencia digital se detallan a continuación:

- Recopilación de datos: en este proceso se identifican y recopilan datos para su investigación.

- Examen: En el segundo paso, los datos recopilados se examinan cuidadosamente.

- Análisis: En este proceso se utilizan diferentes herramientas y técnicas y se analiza la evidencia recopilada para llegar a alguna conclusión.

- Informes: en este paso final se compila toda la documentación, los informes para que puedan presentarse en la corte.

Tipos de datos recopilables:

El investigador informático y los expertos que investigan los dispositivos incautados deben comprender qué tipo de fragmentos de evidencia potenciales podría haber y qué tipo de fragmentos de evidencia están buscando. Para que pudieran estructurar su patrón de búsqueda. Los delitos y las actividades delictivas que involucran computadoras pueden abarcar un amplio espectro; podrían pasar de comercializar cosas ilegales como animales raros y en peligro de extinción, dañar la propiedad intelectual, robar datos personales, etc.

El investigador debe elegir las herramientas adecuadas para usar durante el análisis. Los investigadores pueden encontrar varios problemas mientras investigan el caso, como que los archivos se hayan eliminado de la computadora, se hayan dañado o incluso se hayan encriptado. Por lo tanto, el investigador debe estar familiarizado con una variedad de herramientas, métodos y también el software para evitar los datos se dañen durante el proceso de recuperación de datos.

Hay dos tipos de datos que se pueden recopilar en una investigación forense informática:

- Datos persistentes: son los datos que se almacenan en un dispositivo de almacenamiento de tipo memoria no volátil, como un disco duro local, dispositivos de almacenamiento externo como SSD, HDD, pen drives, CD, etc. Los datos en estos dispositivos se conservan incluso cuando la computadora está apagada.

- Datos volátiles: Son los datos que se almacenan en un tipo de almacenamiento de memoria volátil, como memoria, registros, caché, RAM, o existe en tránsito, que se perderán una vez que la computadora se apague o pierda energía. Dado que los datos volátiles son evanescentes, es crucial que un investigador sepa cómo capturarlos de manera confiable.

Tipos de evidencia:

Recolectar los fragmentos de evidencia es realmente importante en cualquier investigación para respaldar los reclamos en la corte. A continuación se presentan algunos de los principales tipos de evidencia.

- Evidencia real: estas pruebas involucran evidencia física o tangible, como unidades flash, discos duros, documentos, etc. Un testigo presencial también puede considerarse como una pizca de evidencia tangible.

- Testimonio de oídas: Estas pruebas se denominan declaraciones extrajudiciales. Estos se hacen en los tribunales para probar la verdad del asunto.

- Evidencia original: Estas son las piezas de evidencia de una declaración hecha por una persona que no es un testigo testificante. Se hace para probar que la afirmación se hizo y no para probar su verdad.

- Testimonio: El testimonio es cuando un testigo presta juramento en un tribunal de justicia y da su declaración en el tribunal. Los fragmentos de evidencia presentados deben ser auténticos, precisos, confiables y admisibles, ya que pueden ser impugnados en los tribunales.

Desafíos enfrentados durante la recopilación de evidencia digital:

- La evidencia debe manejarse con sumo cuidado ya que los datos se almacenan en medios electrónicos y pueden dañarse fácilmente.

- Recopilación de datos del almacenamiento volátil.

- Recuperación de datos perdidos.

- Garantizar la integridad de los datos recopilados.

La recuperación de información de los dispositivos como fragmentos digitales de evidencia en la investigación se está convirtiendo en el terreno fundamental para las fuerzas del orden y los tribunales de todo el mundo. Los métodos utilizados para extraer información y fragmentos de evidencia deben ser sólidos para garantizar que toda la información y los datos relacionados se recuperen y sean confiables. Los métodos también deben ser legalmente defendibles para garantizar que las pruebas y los datos originales no se hayan alterado de ninguna manera y que no se hayan eliminado o agregado datos de la evidencia original.