La autenticación es el proceso de probar la identificación de uno a otra persona. Como personas, nos autentificamos mutuamente de muchas maneras, como reconocer cada rostro diferente cuando nos encontramos, reconocemos cada voz diferente en el teléfono. Un protocolo de autenticación se ejecutaría antes de que las dos partes que se comunican en el dispositivo ejecuten otro protocolo. El protocolo de autenticación primero establece la identificación de las partes a placer de cada uno; mejor después de la autenticación, los eventos se ponen manos a la obra. es, con mucho, un bloque de construcción fundamental para un entorno de red seguro.

Kerberos es un protocolo de autenticación de red desarrollado en el MIT, que utiliza una técnica de cifrado denominada cifrado de clave simétrica y un centro de distribución de claves. Aunque Kerberos es omnipresente en el mundo digital, se usa ampliamente en sistemas seguros basados en características confiables de prueba y verificación. Kerberos se usa en la autenticación Posix, así como en Active Directory, NFS y Samba. Y es otro sistema de autenticación para SSH, POP y SMTP.

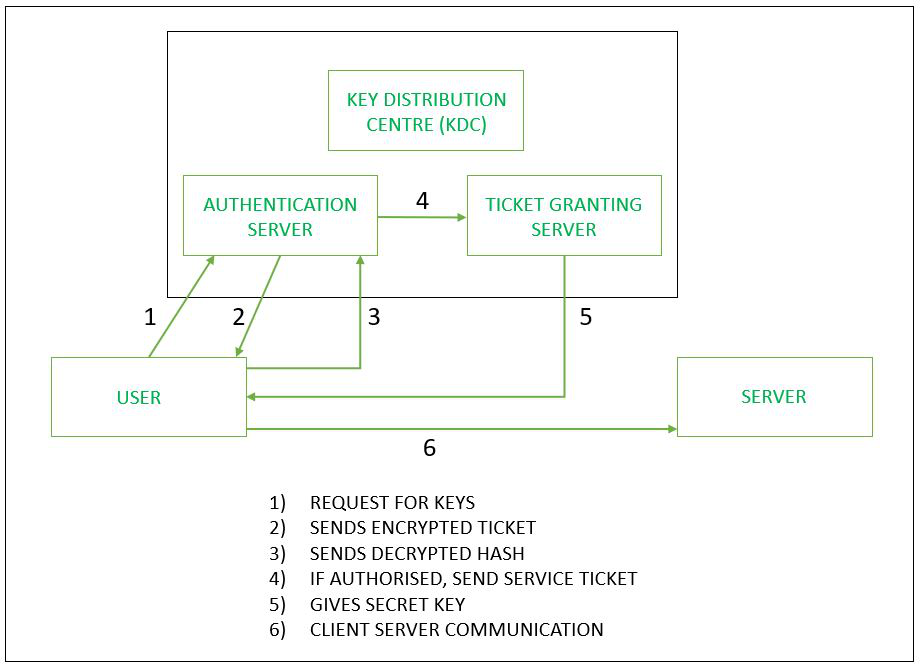

Flujo del protocolo Kerberos:

Esto funciona en el modelo basado en cliente-servidor. Kerberos utiliza criptografía de claves simétricas y un centro de distribución de claves (KDC) para autenticar y verificar las identidades de los consumidores. La clave simétrica utilizada es la misma para el cifrado y descifrado. Un KDC es una base de datos de todas las claves secretas. Un KDC implica 3 aspectos:

- Un servidor de otorgamiento de boletos (TGS) que conecta al consumidor con el servidor de servicio (SS).

- Una base de datos de Kerberos que almacena la contraseña y la identificación de todos los usuarios probados.

- Un servidor de autenticación (AS) que reproduce la autenticación preliminar.

Digamos que tenemos un usuario (Cliente) y tenemos un servidor (cuyos servicios de red requerimos). El Usuario debe ser un Usuario Autorizado.

- El usuario envía un mensaje a KDC, solicitando claves para que el usuario pueda acreditar su autenticidad y acceder a los servicios de la Red.

- Ahora AS (servidor de autenticación) en KDC enviará el ticket de vuelta al usuario. El boleto estará en forma encriptada.

- El usuario descifrará el mensaje y obtendrá el código hash.

- El código hash se envía de nuevo a AS. Ahora AS comprobará la autenticidad.

- Si el usuario está autorizado, AS entrega un ticket de servicio (clave secreta) al servidor de concesión de tickets.

- TGS se la entrega al Usuario.

- Usando este Ticket, el cliente se comunica con un servidor.

¿Kerberos es infalible o no?

No existe un nivel de protección 100 % inaccesible, y Kerberos sí lo es. Durante mucho tiempo, los piratas informáticos han tenido la oportunidad a lo largo de los años de encontrar formas de evitarlo, a menudo creando boletos falsos, haciendo intentos repetidos de adivinar contraseñas (poder bruto/entrada de prueba) y utilizando un programa informático malicioso para reducir el cifrado. Aparte de esto, Keberos sigue siendo el mejor protocolo de acceso de seguridad disponible en la actualidad. El protocolo es lo suficientemente flexible como para usar algoritmos de encriptación muy fuertes para ayudar a combatir nuevas amenazas, y cuando los usuarios crean políticas para elegir las contraseñas correctas, ¡debe comportarse!

Ventajas de Kerberos:

- Control de acceso: el protocolo de autenticación Kerberos permite un control de acceso potente. Los usuarios se benefician de un único punto para el seguimiento de todos los inicios de sesión y la aplicación de las políticas de protección.

- Autenticación mutua: la autenticación Kerberos permite que las estructuras de los operadores y los clientes se autentiquen entre sí. Durante todos los pasos del proceso, el usuario y el servidor entenderán que las contrapartes con las que pueden estar interactuando son auténticas.

- Vida útil limitada del ticket: cada ticket en Kerberos tiene marcas de tiempo y datos de por vida, y el período de autenticación se administra a través de los administradores.

- Autenticación reutilizable: la autenticación Kerberos es duradera y reutilizable. Cada usuario será efectivamente probado a través del sistema una vez.

- Seguridad: múltiples claves secretas, autorización de terceros y criptografía hacen de Kerberos un protocolo de verificación seguro. Las contraseñas no se envían a través de las redes y las claves secretas se cifran, lo que dificulta que los atacantes se hagan pasar por usuarios o servicios.

- Rendimiento: con respecto al rendimiento, Kerberos realiza un seguimiento de la información del cliente después de la verificación. Esto significa que puede funcionar mejor que NTLM, especialmente en granjas grandes. Además, Kerberos puede transferir información del cliente desde un servidor web de extremo a extremo a otros servidores en segundo plano, como SQL Server.