Después del escaneo, la recopilación de información y la búsqueda de una vulnerabilidad, viene el concepto principal de piratería, que es la explotación de la vulnerabilidad. La vulnerabilidad no es tan efectiva si no se puede explotar o si no puede causar daño a la aplicación, por lo tanto, para obtener el impacto de la vulnerabilidad, tenemos que explotar también, en muchos casos, tenemos que acabar con un hacker o un spammer. sitio web. Así que tenemos que encontrar una vulnerabilidad en el sitio web y explotarla. Kali Linux viene con más de 300 herramientas para ciberseguridad y pruebas de penetración, de las cuales muchas de las herramientas se utilizan para explotar estas vulnerabilidades, algunas de ellas se enumeran a continuación.

1. Metaploit

Metasploit Framework es básicamente una herramienta de prueba de penetración que explota el sitio web y valida las vulnerabilidades. Esta herramienta contiene la infraestructura básica, el contenido específico y las herramientas necesarias para realizar pruebas de penetración y una amplia evaluación de la seguridad. Metasploit Framework es uno de los marcos de explotación más famosos y se actualiza periódicamente. Se puede acceder a él en el menú Kali Whisker y ejecutarlo directamente desde la terminal. También aquí, los nuevos exploits se actualizan tan pronto como se publican. Contiene muchas herramientas que se utilizan para crear espacios de trabajo de seguridad para pruebas de vulnerabilidad y sistemas de prueba de penetración. Fue diseñado por rapid7 LLC y es un software completamente de código abierto y fácil de usar. Para usar Metasploit:

- Metasploit viene preinstalado con Kali Linux

- Simplemente ingrese » msfconsole » en la terminal.

2. ternera

BeEF o Browser Exploitation Framework es básicamente una herramienta de prueba de penetración que se ejecuta y se ejecuta en el navegador web. También permite que los evaluadores de penetración profesionales utilicen vectores de ataque del lado del cliente para evaluar la postura de seguridad real de un entorno de destino. Esta herramienta se centra principalmente en el navegador web. Engancha los navegadores web para usarlos como base o plataforma de lanzamiento para atacar el sistema y ejecutar los códigos maliciosos y las cargas útiles. Para usar BeEF, ingrese el siguiente comando en la terminal.

beef-xss

3. Armamento

Armitage es una herramienta que se utiliza para visualizar objetivos, recomendar exploits y exponer características de explotación en el marco. Armitage es básicamente una herramienta de colaboración del equipo rojo programable para el marco Metasploit, en otras palabras, es una versión GUI del marco Metasploit. Contiene muchas herramientas que se utilizan para crear espacios de trabajo de seguridad para pruebas de vulnerabilidad y sistemas de prueba de penetración. Al ser un paquete basado en GUI, es una buena alternativa a Metasploit. Para usar Armitage, ingrese el siguiente comando en la terminal.

armitage

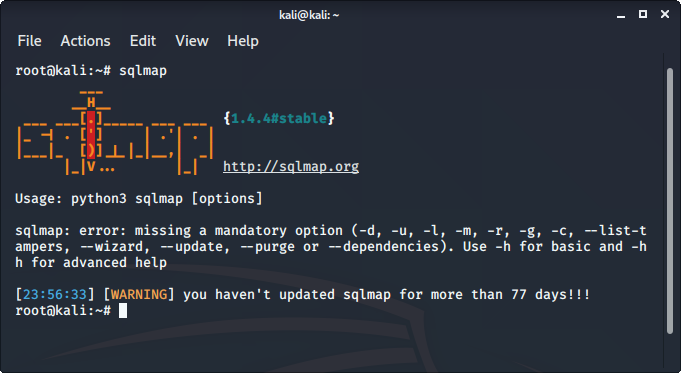

4. Mapa SQL

SQLMap es una herramienta de código abierto que se utiliza para automatizar el proceso de inyección SQL manual sobre un parámetro en un sitio web. Detecta y explota los parámetros de inyección de SQL en sí mismo, todo lo que tenemos que hacer es proporcionarle una solicitud o URL adecuada. Admite 34 bases de datos, incluidas MySQL, Oracle, PostgreSQL, etc. Para usar la herramienta sqlmap:

- sqlmap viene preinstalado en Kali Linux

- Simplemente escriba sqlmap en la terminal para usar la herramienta.

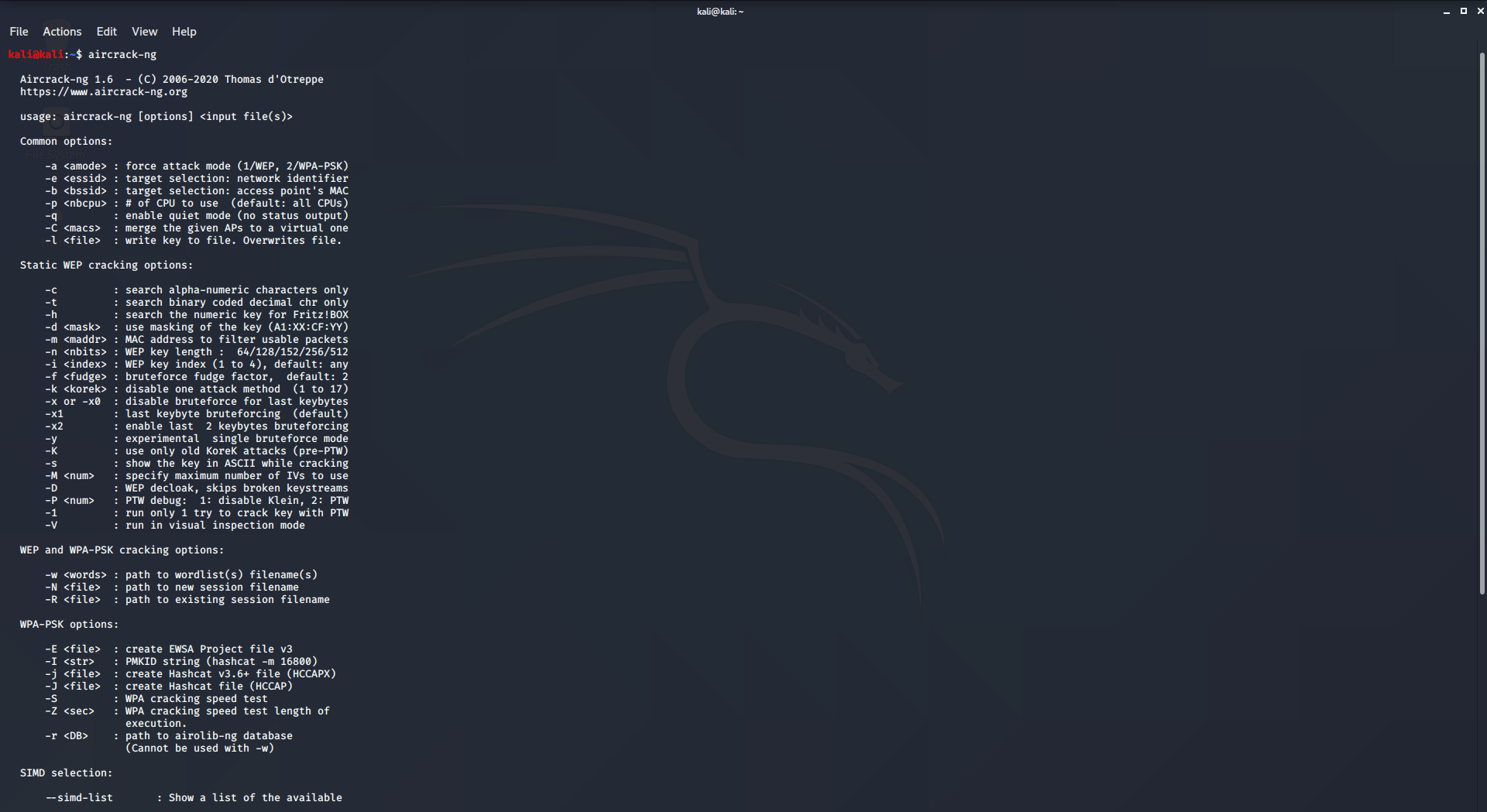

5. aircrack-ng

Aircrack es un sniffer de paquetes todo en uno, un cracker WEP y WPA/WPA2, una herramienta de análisis y una herramienta de captura de hash. Es una herramienta utilizada para hackear wifi. Ayuda a capturar el paquete y leer los hashes de ellos e incluso descifrar esos hashes mediante varios ataques, como ataques de diccionario. Es compatible con casi todas las últimas interfaces inalámbricas. Para usar aircrack-ng, ingrese el siguiente comando en la terminal:

aircrack-ng