Todos sabemos que hoy en día las organizaciones tienen varios puntos finales (máquinas) que ejecutan múltiples servicios para ejecutar operaciones comerciales con éxito. Hoy en día, incluso una organización de pequeña escala tiene un mínimo de 10 a 20 sistemas en su infraestructura. Estas máquinas recopilan datos y generan registros constantemente. ¡El problema no son los grandes datos! El desafío real que enfrentan las organizaciones es analizar y utilizar estos grandes datos. Estos puntos finales generan varios eventos (registros) cruciales para el análisis y la creación de alertas para violaciones/ataques de seguridad críticos. Las organizaciones adoptan soluciones SIEM (gestión de eventos de información de seguridad) para abordar este problema.

Es fundamental conocer dos términos clave para entender el significado real de SIEM:

- SEM – Gestión de eventos de seguridad : se ocupa de recopilar registros de puntos finales.

- SIM – Gestión de la información de seguridad : se ocupa de analizar los registros recopilados.

Así que la fórmula resume algo como:

SEM + SIM = SIEM (Security Information Event Management)

Al comprender la fórmula anterior, podemos concluir que SIEM es una solución que ayuda a las empresas a recopilar los registros y ayuda a convertir los registros en información útil que luego se puede analizar (a medida que se almacenan los registros). Al mismo tiempo, también brinda capacidades de monitoreo y análisis en tiempo real y genera alertas cuando se produce una violación de las reglas o un ataque a la seguridad.

El aspecto principal es la agregación de datos. En esta fase, los datos registrados se recopilan desde varios puntos finales como firewalls, escritorios y se almacenan en una base de datos centralizada. Estos registros se resumen adecuadamente para una mejor visibilidad de los eventos sospechosos de una gran cantidad de registros.

A continuación se enumeran algunas de las funcionalidades esenciales que existen/deben existir en un SIEM:

- Recopilación de registros

- Supervisión de la actividad del usuario

- Correlación de eventos en tiempo real

- Retención de registros

- Informes de TI

- Supervisión de registros

- Reglas y su mapeo

- Integración de CTI (Cyber Threat Intelligence)

- Paneles de visualización

Ahora que hemos entendido el significado básico de la solución SIEM, pasemos al tema de interés real.

Hay muchos proveedores reconocidos en la industria que brindan soluciones SIEM de primer nivel a las empresas. IBM QRadar, Splunk Security, LogRythm, etc., son algunos ejemplos, por nombrar algunos. Estas soluciones están en el rango premium, lo que significa que uno tiene que invertir una cantidad razonable para adoptar estas soluciones. Sí, las empresas invierten porque la ciberdefensa es la prioridad. Aún así, no es factible que las organizaciones de pequeña escala o los organismos institucionales como escuelas o universidades paguen un alto precio solo por soluciones de seguridad.

Debido a esto, es fácil para estos institutos/empresas confiar en soluciones SIEM de código abierto . Incluso las organizaciones a gran escala adoptan estas soluciones de código abierto para una mejor personalización y escalabilidad. Sin embargo, la única advertencia es que se necesita un experto técnico para implementar estos SIEM de código abierto. Sí, existe una documentación y guías completas y bien escritas del proveedor, pero, en general, la gente sin conocimientos técnicos pasa por alto esta documentación. En segundo lugar, es posible acercarse directamente al proveedor para obtener asistencia en la implementación, pero puede tener un costo.

Uno de los SIEM más conocidos y populares es WAZUH.

Wazuh es una plataforma de prevención, detección y respuesta a amenazas que es gratuita y de código abierto. Protege las cargas de trabajo en las instalaciones, en entornos virtualizados, en contenedores y en la nube. Wazuh es utilizado por cientos de empresas en todo el mundo, desde pequeñas empresas hasta grandes corporaciones. Wazuh es una herramienta de recopilación, agregación, indexación y análisis de datos de seguridad que ayuda a las empresas a detectar intrusiones, amenazas y comportamientos sospechosos.

Ahora comprendamos el trabajo básico y el flujo de trabajo de los componentes de Wazuh.

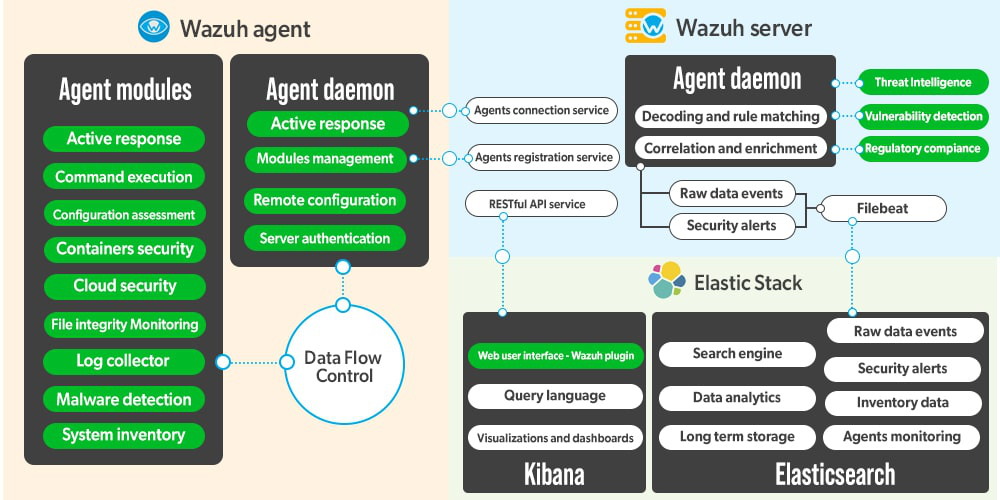

La plataforma de Wazuh incluye capacidades de seguridad para aplicaciones en la nube, contenedores y servidores. El análisis de datos de registro, la detección de intrusiones y malware, la supervisión de la integridad de los archivos, la evaluación de la configuración, la detección de vulnerabilidades y la ayuda para el cumplimiento normativo son ejemplos de estos servicios. Los tres componentes que componen la solución Wazuh son los siguientes:

- Agente de Wazuh: brinda capacidades de prevención, detección y respuesta cuando se instala en puntos finales, como computadoras portátiles, computadoras de escritorio, servidores, instancias en la nube o máquinas virtuales. Es compatible con Windows, Linux, macOS, HP-UX, Solaris y AIX.

- Servidor Wazuh: examina los datos recibidos de los agentes, los procesa mediante decodificadores y reglas y utiliza inteligencia de amenazas para buscar indicadores de compromiso (IOC) bien conocidos. Cuando se configura como un clúster, un solo servidor puede evaluar datos de cientos o miles de agentes y escalar horizontalmente.

- Elastic Stack : indexa y guarda las alertas del servidor Wazuh. Además, la integración de Wazuh y Kibana proporciona una rica interfaz de usuario para la visualización y el análisis de datos. La configuración y el estado de Wazuh también se administran y monitorean a través de esta interfaz.

La plataforma Wazuh puede monitorear dispositivos sin agentes, como firewalls, conmutadores, enrutadores e IDS de red, entre otros, además de dispositivos basados en agentes. Por ejemplo, los sistemas pueden usar Syslog para recopilar datos de registro del sistema, y su configuración se puede monitorear analizando sus datos con regularidad. Los componentes y el flujo de datos de Wazuh se muestran en el siguiente diagrama. Representa el agente de Wazuh, el servidor de Wazuh y el Elastic Stack, que son los tres componentes críticos de la solución.

Los agentes de Wazuh buscan malware, rootkits y anomalías sospechosas en los sistemas monitoreados. Se pueden detectar archivos ocultos, procesos encubiertos, oyentes de red no registrados, así como discrepancias en las respuestas de llamadas del sistema. Además de las capacidades del agente, el componente del servidor emplea un enfoque basado en firmas para la detección de intrusos, analizando los datos de registro adquiridos y buscando signos de compromiso utilizando su motor de expresiones regulares.

A continuación se enumeran algunas de las funcionalidades principales de Wazuh:

- Detección de intrusos

- Análisis de datos de registro

- Monitoreo de integridad de archivos

- Detección de vulnerabilidades

- Respuesta al incidente

- Cumplimiento normativo

- Monitoreo de la seguridad de la nube y los contenedores

Entonces, para concluir, Wazuh es una excelente opción para SIEM de código abierto, que es confiable, fácil y podría proporcionar un flujo de trabajo de seguridad operativa para fortalecer la postura de seguridad.

Publicación traducida automáticamente

Artículo escrito por urveshthakkar y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA