Shodan es un motor de búsqueda especial que recopila datos sobre el dispositivo conectado a Internet. Es una herramienta beneficiosa para Bug Bounty Hunters, Penetration Testers, Hackers y muchos actores relacionados con la seguridad. Podemos usar la versión CLI de Shodan a través de una herramienta automatizada llamada ShonyDanza. ShonyDanza es una herramienta que facilita el uso de Shodan con solo ingresar las opciones y obtener los resultados rápidamente. Podemos obtener las direcciones IP, la información del host y también encontrar exploits según CVE. La herramienta ShonyDanza está desarrollada en el lenguaje Python3 y está disponible en la plataforma GitHub.

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta ShonyDanza en el sistema operativo Kali Linux

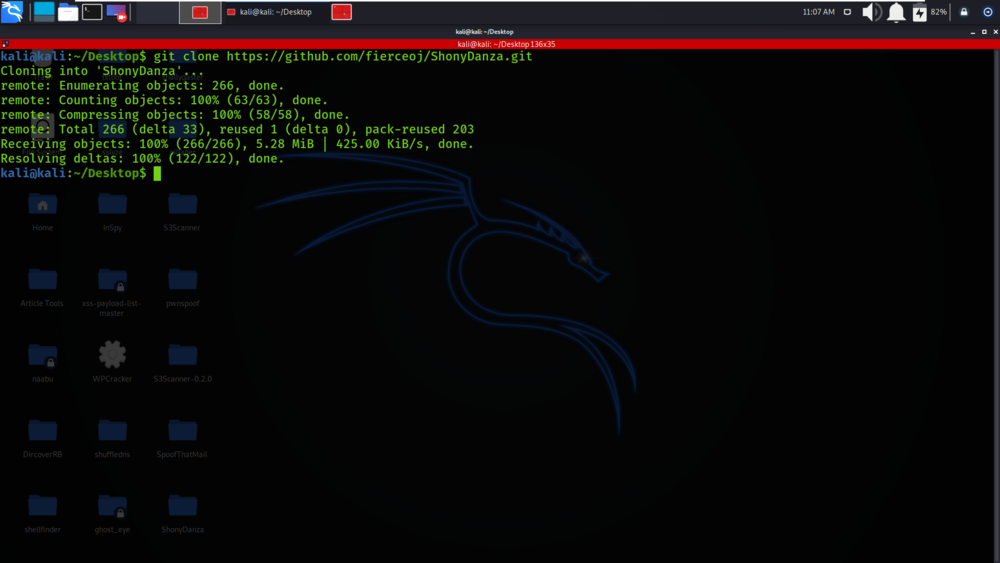

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

clon de git https://github.com/fierceoj/ShonyDanza.git

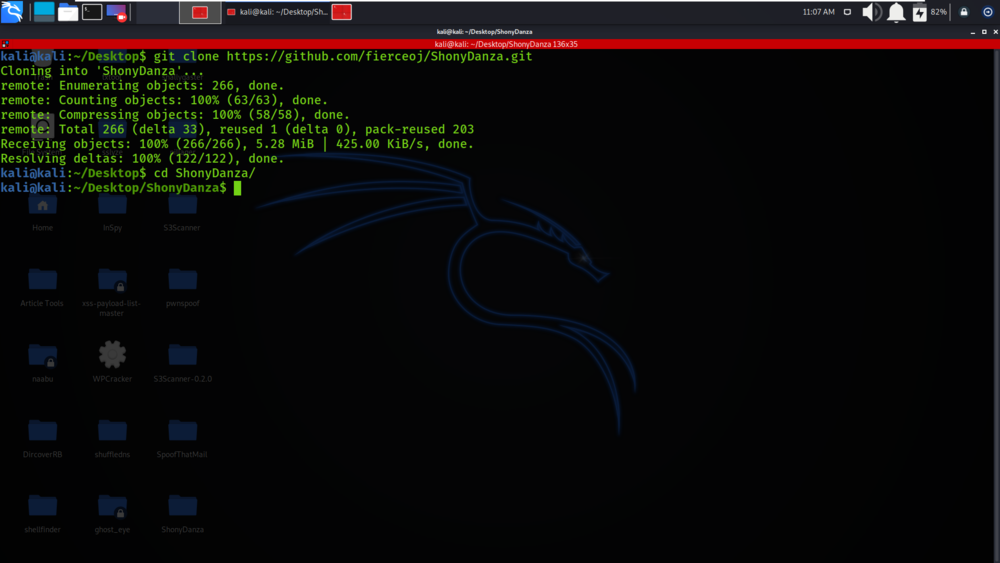

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd ShonyDanza

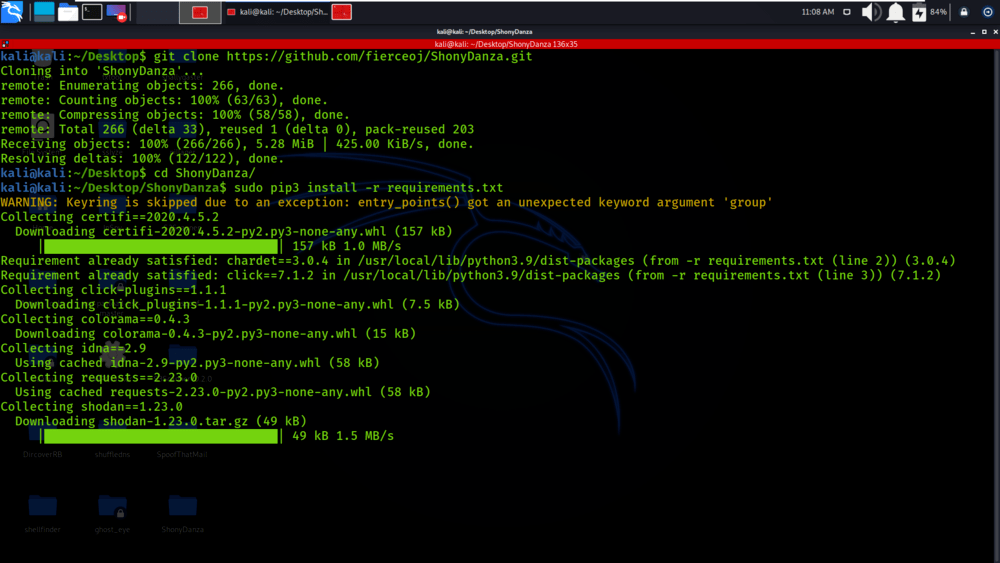

Paso 3 : Estás en el directorio de ShonyDanza. Ahora debe instalar una dependencia de ShonyDanza usando el siguiente comando.

sudo pip3 install -r requirements.txt

Paso 4 : todas las dependencias se han instalado en su sistema operativo Kali Linux. Ahora use el siguiente comando para ejecutar la herramienta y verifique la sección de ayuda.

python3 shonydanza.py -h

Trabajar con la herramienta ShonyDanza en el sistema operativo Kali Linux

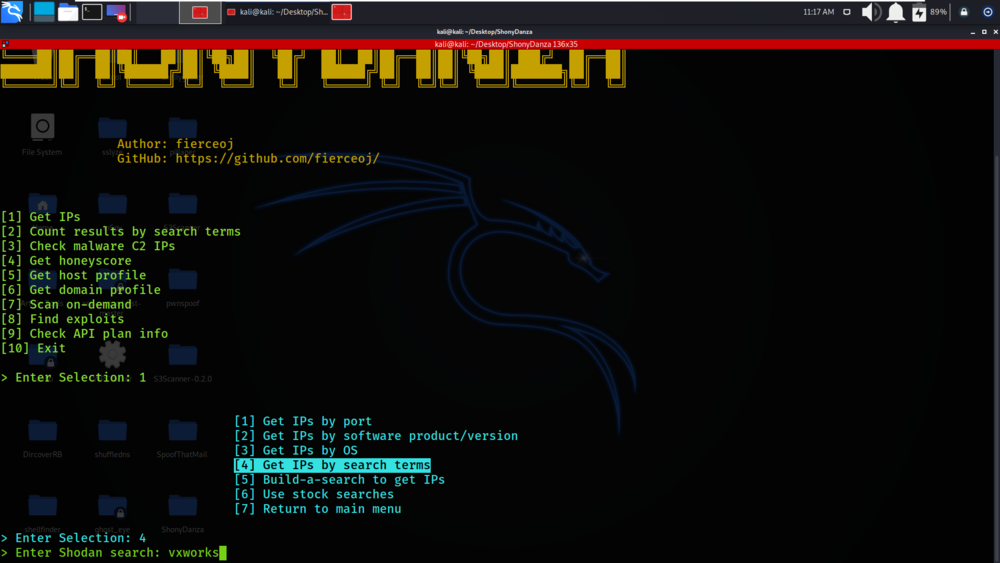

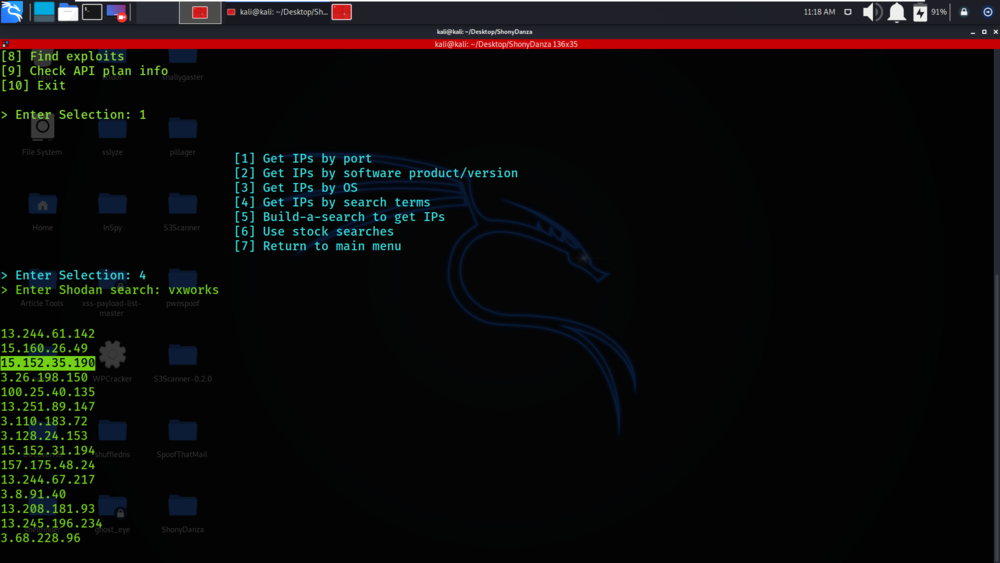

Ejemplo 1: Búsqueda de IP

Select Option 1

Estaremos recuperando las direcciones IP por términos de búsqueda.

Select Option 4

Hemos dado el término de búsqueda como vxworks.

Tenemos la lista de direcciones IP que coinciden con el término de búsqueda.

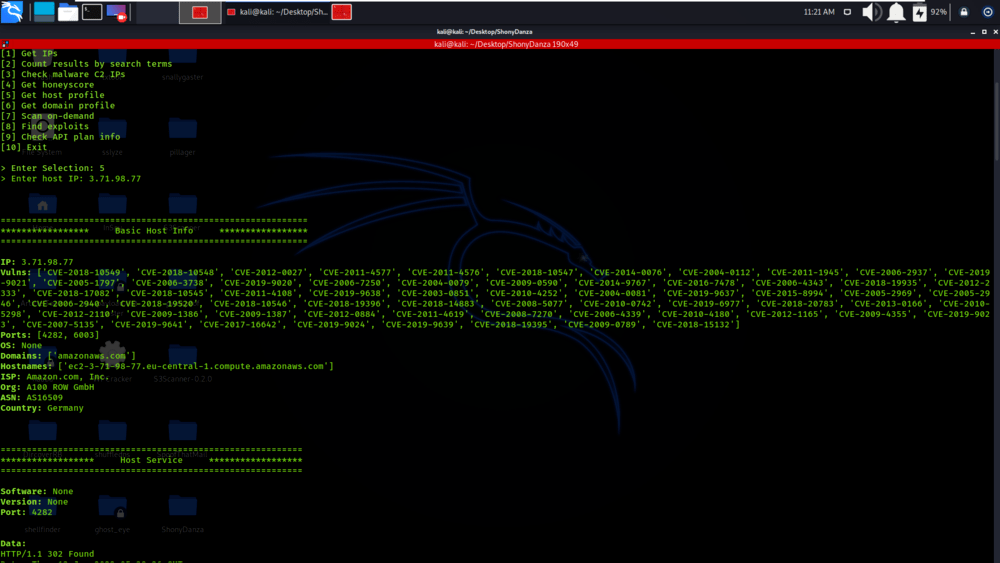

Ejemplo 2: Obtener perfil de anfitrión

Select option 5

Tenemos la información del host sobre la dirección IP que se ingresó a la herramienta.

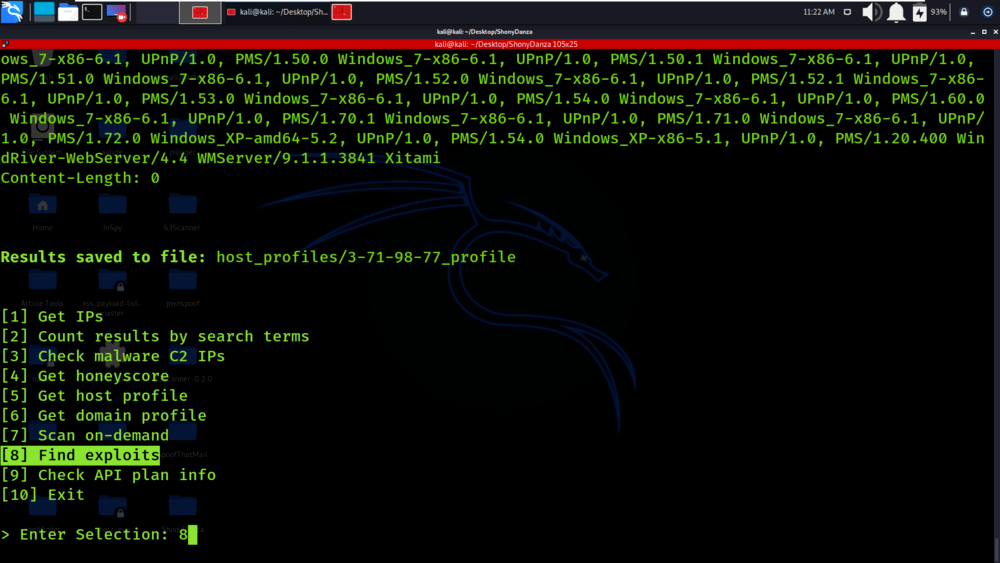

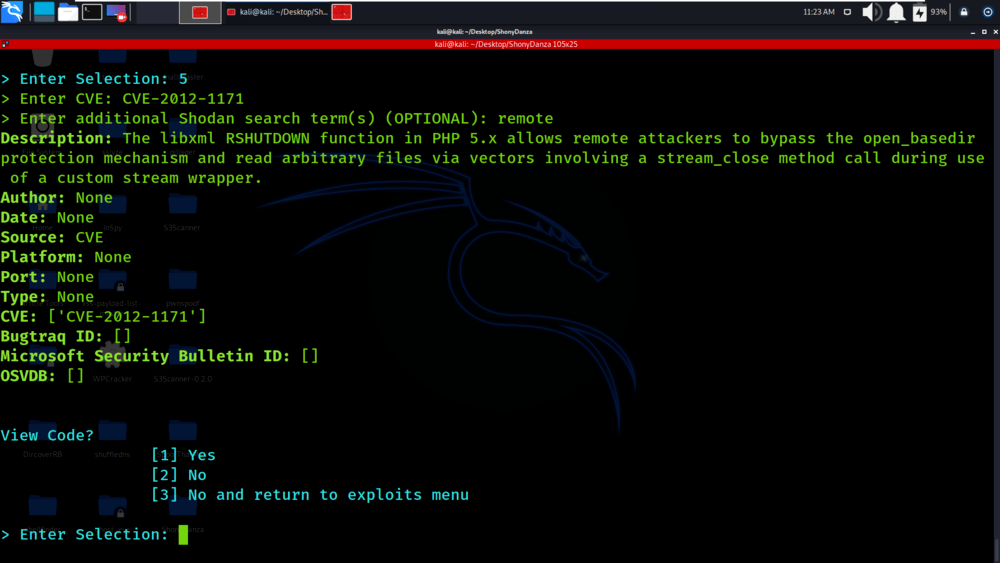

Ejemplo 3: Buscar exploits

Select Option 8

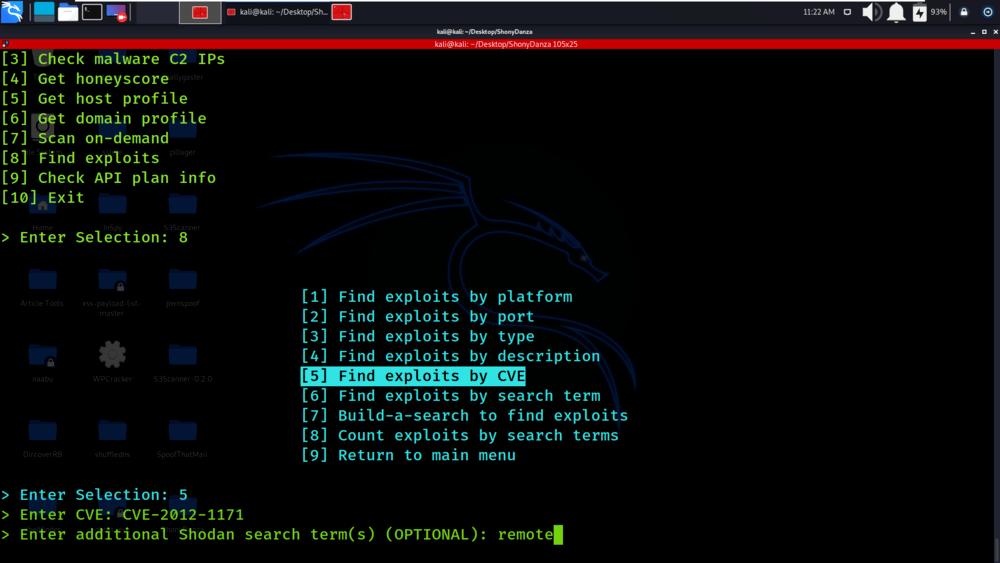

Select Option 5

Hemos dado el nombre CVE para el que necesitamos información.

Tenemos los detalles sobre el CVE que se pasó como entrada a la herramienta.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA