Introducción:

Man In The Middle Attack implica un ataque activo donde el atacante/hacker crea una conexión entre las víctimas y envía mensajes entre ellas o puede capturar todos los paquetes de datos de las víctimas. En este caso, las víctimas piensan que se están comunicando entre sí, pero en realidad, el atacante/hacker malicioso controla la comunicación, es decir, existe una tercera persona para controlar y monitorear el tráfico de comunicación entre las dos partes, es decir, el Cliente y el Servidor.

Tipos de Man In The Middle Attack:

Aquí, discutiremos los tipos de Man In The Middle Attack de la siguiente manera.

- ARP Spoofing:

ARP significa Protocolo de resolución de direcciones. Este protocolo se utiliza para resolver direcciones IP en direcciones MAC de máquinas. Todos los dispositivos que quieren comunicarse en la red transmiten consultas ARP en el sistema para averiguar las direcciones MAC de otras máquinas. ARP Spoofing también se conoce como ARP Poisoning. En este envenenamiento ARP, los paquetes ARP se ven obligados a enviar datos a la máquina del atacante. ARP Spoofing construye una gran cantidad de requests ARP forzadas y paquetes de respuestas para sobrecargar el conmutador. La intención del atacante todos los paquetes de red y el conmutador establecido en el modo de reenvío.

- Suplantación de DNS :

similar a ARP, DNS resuelve los nombres de dominio en direcciones IP. La suplantación de DNS es muy peligrosa porque, en este caso, un pirata informático podrá secuestrar y falsificar cualquier solicitud de DNS realizada por el usuario y puede mostrarle páginas web falsas, sitios web falsos, páginas de inicio de sesión falsas, actualizaciones falsas, etc.

Técnicas de ataque Man In The Middle:

Aquí, discutiremos las técnicas de ataque Man In The Middle de la siguiente manera.

- Rastreo de paquetes

- Secuestro de sesión

- Eliminación de SSL

- Inyección de paquetes

Man in Middle Attack usando ARP spoofing:

Aquí discutiremos los pasos para Man in Middle Attack usando ARP spoofing de la siguiente manera.

Paso-1:

ARP spoofing – Nos permite redirigir el flujo de paquetes en una red informática. Ejemplo de una red típica de la siguiente manera.

Una red informática típica

Paso 2:

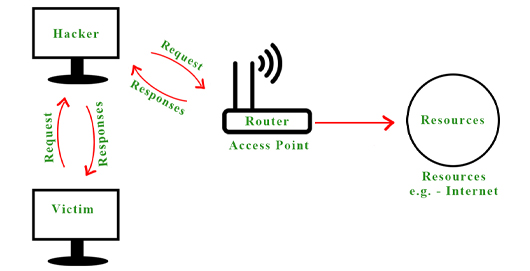

Pero cuando un pirata informático se convierte en Man-In-The-Middle por ARP Spoofing, todas las requests y respuestas comienzan a fluir a través del sistema del pirata informático como se muestra a continuación:

red informática después de la suplantación de ARP

Paso 3:

Al hacer esto, un hacker engaña al enrutador haciéndose pasar por la víctima y, de manera similar, engaña a la víctima haciéndose pasar por el enrutador.

Cómo hacer un ataque ARP Spoof:

podemos hacer un ataque ARP Spoof usando la herramienta integrada llamada ARPSPOOF en Kali Linux, o también podemos crear un ataque ARP Spoof usando un programa python.

Pasos de ejecución:

Aquí, discutiremos los pasos de ejecución de la siguiente manera.

Paso 1:

podemos ejecutar la herramienta integrada «ARPSPOOF'» en Kali Linux. En caso de que la herramienta ARPSPOOF no esté presente, instale la herramienta ejecutando el siguiente comando de la siguiente manera.

apt install dsniff

Paso 2:

para ejecutar este ataque necesitamos dos cosas: la dirección IP de la máquina de la víctima y la IP de la puerta de enlace. En este ejemplo, estamos usando una Máquina Windows como nuestra víctima y una Máquina Kali para ejecutar el ataque. Para conocer la dirección IP de las máquinas víctimas y la IP de la puerta de enlace, ejecute el siguiente comando tanto en la máquina Windows como en la máquina Linux de la siguiente manera.

arp -a

Salida:

Esto nos mostrará las siguientes salidas de la siguiente manera.

Máquina Víctima (Máquina Windows) –

máquina de ventanas

Máquina atacante (Kali Linux):

a partir de estos, podemos observar que la dirección IP de la máquina con Windows es 10.0.2.8 y las direcciones IP y MAC de la puerta de enlace son 10.0.2.1 y 52:54:00:12:35:00 , también la dirección MAC de nuestra máquina Kali es 08:00:27:a6:1f:86.

Paso 3:

Ahora, escribe los siguientes comandos para realizar el ataque ARP Spoof.

arpspoof -i eth0 -t 10.0.2.8 10.0.2.1

Aquí eth0 es el nombre de la interfaz, 10.0.2.8 es la IP de la máquina con Windows y 10.0.2.1 es la IP de la puerta de enlace. Esto engañará a la víctima haciéndose pasar por el enrutador. Entonces, nuevamente ejecutaremos el comando anterior una vez más cambiando sus direcciones IP de la siguiente manera.

arpspoof -i eth0 -t 10.0.2.1 10.0.2.8

Salida:

máquina atacante (Kali Linux):

esto muestra que nuestro ataque ARP Spoof se está ejecutando y hemos colocado con éxito nuestro sistema en el medio del cliente y el servidor.

Ataque ARP Spoof en ejecución

También podemos verificarlo ejecutando el comando de la siguiente manera.

arp -a

Salida:

en la pantalla de salida, puede observar que la dirección MAC de la puerta de enlace se cambia a la dirección MAC de Kali Machine. Ahora todos los paquetes de datos fluirán a través de nuestra máquina Kali. Además, puede ver que la conexión a Internet de la máquina víctima no funciona porque es la función de seguridad de Linux, que no permite el flujo de paquetes a través de ella. Por lo tanto, debemos habilitar el reenvío de puertos para que esta computadora permita que los paquetes fluyan a través de ella como un enrutador.

Paso 4:

para habilitar el reenvío de puertos para ejecutar el comando de la siguiente manera.

echo 1 > /proc/sys/net/ipv4/ip_forward

Salida:

este comando establecerá nuevamente la conectividad a Internet de la computadora víctima. De esta forma, podemos convertirnos en el Man-In-The-Middle usando el ataque ARP Spoof. Por lo tanto, todas las requests de la computadora de la víctima no irán directamente al enrutador, fluirán a través de la máquina del atacante y el atacante puede olfatear o extraer información útil utilizando varias herramientas como Wire Shark, etc., como se muestra a continuación.

Wire Shark: se utiliza para detectar información útil de los paquetes.