DNS (Sistema de nombres de dominio) es un nombre de host para el servicio de interpretación de direcciones IP. Es un protocolo de capa de aplicación para el intercambio de mensajes entre usuarios y servidores. Cada host es reconocido por la dirección IP, pero recordar números es extremadamente difícil para las personas y, además, las direcciones IP no son estáticas posteriormente. Entonces, el DNS se utiliza para cambiar el nombre de dominio de los sitios a su dirección IP numérica.

¿Qué es el Túnel DNS?

DNS Tunneling es una estrategia para un exploit digital que codifica la información de diferentes programas o protocolos en consultas y respuestas de DNS. La tunelización de DNS incorpora con frecuencia cargas útiles de información que pueden agregarse a un servidor de nombres de dominio explotado y usarse para controlar un sistema y aplicaciones distantes. Normalmente, la tunelización de DNS requiere que el marco socavado tenga disponibilidad de una organización externa, ya que la tunelización de DNS espera la admisión a un servidor DNS interior con acceso a la red. Los piratas informáticos también deben controlar un sistema que funcione como un servidor definitivo para ejecutar los programas ejecutables de carga útil de información y tunelización del lado del servidor.

¿Por qué DNS Tunneling es un problema?

El DNS se creó inicialmente para la resolución de nombres y no para el intercambio de datos, por lo que normalmente no se considera un intercambio malicioso de información y un peligro de exfiltración de datos. Dado que el DNS es un protocolo arraigado y confiado, los atacantes se dan cuenta de que las organizaciones rara vez investigan los paquetes DNS en busca de movimientos malintencionados. El DNS tiene menos consideración y la mayoría de las organizaciones centran los activos en desglosar el tráfico web o de correo electrónico donde creen que ocurren ataques regularmente. Como regla general, se necesita una verificación constante de los puntos finales para descubrir y prevenir la tunelización de DNS. Además, los paquetes de aplicaciones de tunelización se han convertido en una industria y son accesibles sin control en Internet, por lo que los piratas informáticos generalmente no requieren un avance especializado para ejecutar exploits de tunelización de DNS.

- Los exploits de tunelización de DNS pueden proporcionar a los agresores un canal secundario accesible de forma constante para exfiltrar la información obtenida. Depende del uso de DNS como un canal de conversión de correspondencia para eludir un firewall.

- Los piratas informáticos hacen túneles en varios tipos de protocolos como SSH o HTTP con DNS, y luego pasan en secreto información robada o pasan tráfico IP.

- Un túnel DNS se puede utilizar como un canal de controlador completo para un host interno ya explotado. Esto permite que los piratas informáticos muevan en secreto los registros fuera de la organización, descarguen un nuevo código en el malware existente o tengan acceso remoto total a los servidores, etc.

- Los túneles DNS también se pueden utilizar para eludir los portales cautivos, para evitar pagar por los servicios de Wi-Fi.

- La tunelización DNS utiliza el protocolo DNS para canalizar el malware y otra información a través de un modelo cliente-servidor.

¿Cómo funciona el túnel DNS?

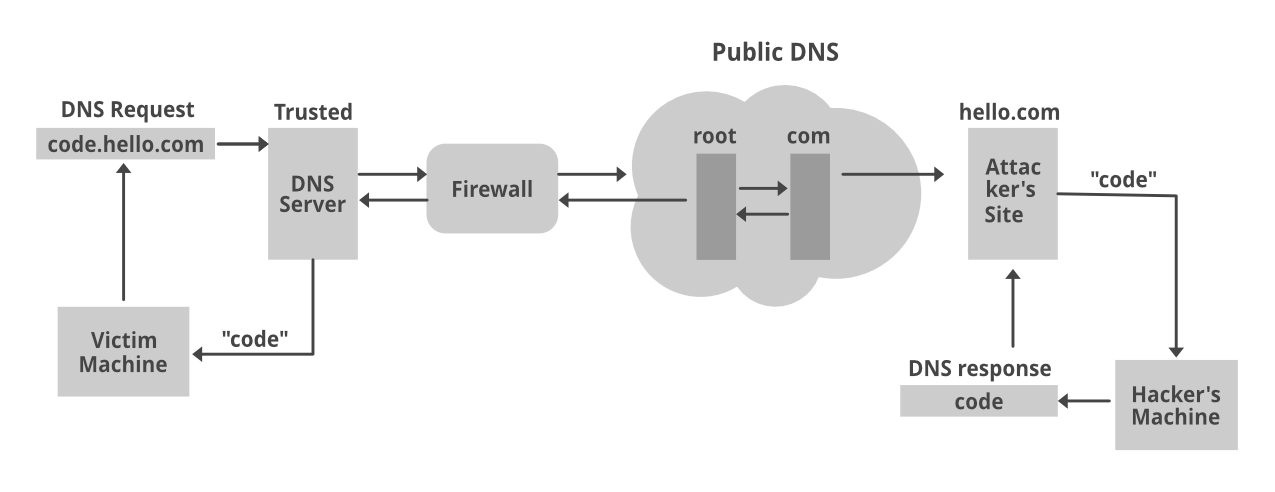

- El hacker registra un dominio, por ejemplo, hello.com. Este servidor de nombres de dominio se centra en el sistema del agresor, donde se introduce un programa de malware de tunelización. El hacker explota una PC, que con frecuencia se encuentra detrás del firewall de una organización, con malware.

- Dado que las requests de DNS pueden moverse constantemente a través del firewall, la PC atacada puede enviar una consulta a la resolución de DNS. El sistema de resolución de DNS es un servidor que transfiere demandas de direcciones IP a servidores raíz y de dominio de alto nivel.

- El sistema de resolución de DNS envía la consulta al servidor de comandos del agresor, donde se introduce el programa de tunelización. Actualmente, se ha establecido una conexión entre la persona atacada y el pirata informático a través del sistema de resolución de DNS.

- Este pasaje se puede utilizar para filtrar información o para otros fines perniciosos. Dado que no se establece una conexión directa entre la víctima y el pirata informático, es más difícil seguir la PC del pirata informático.

El DNS es esencial para todas las organizaciones. Lamentablemente, bloquear los peligros basados en DNS es una prueba importante, y los ciberdelincuentes están utilizando su superficie explotable ineludible pero no del todo obvia para su beneficio potencial.

Según la investigación, más del 80 % del malware utiliza DNS para distinguir un servidor de comando y control (C2) para tomar información y propagar malware. Además de eso, los agresores están ampliando su uso de algoritmos de generación de dominio (DGA) para que sea mucho más difícil detectar y detener estos peligros. Entonces, los grupos de seguridad se sienten presionados para autorizar un seguro predecible contra una gran cantidad de nuevos dominios malévolos y permanecer al frente de estrategias de vanguardia como la tunelización de DNS.

Casos comunes de abuso

- Exfiltración de información: los atacantes filtran información delicada a través de DNS. Absolutamente no es el enfoque más competente para obtener información de la PC de una víctima, con todos los gastos generales y la codificación adicionales, pero puede funcionar.

- Comando y control (C2): los piratas informáticos utilizan la convención DNS para enviar órdenes básicas a un troyano de acceso remoto (RAT).

- Tunelización de IP sobre DNS: hay utilidades que han actualizado la pila de IP en la convención de reacción de consulta de DNS. Eso haría que, en general, sea sencillo mover información utilizando programas de comunicación estándar como FTP, Netcat, ssh, etc.

Detección de tunelización de DNS

- Análisis de carga útil: en esto, los especialistas en seguridad cibernética están observando información extraña que se envía de un lado a otro: nombres de host de aspecto peculiar, un tipo de registro DNS que no se utiliza con tanta frecuencia y conjuntos de caracteres inusuales que pueden ser detectados por estrategias objetivas . Esta técnica puede ayudarnos a detectar ciertas utilidades de DNS Tunneling.

- Análisis de tráfico: los protectores analizan la cantidad de requests a un DNS y las comparan con el uso normal. Los atacantes que realizan túneles DNS generarán un tráfico excepcionalmente pesado al DNS. En principio, mucho más destacable que la comunicación DNS ordinaria. Esta estrategia realiza una búsqueda de algunos atributos específicos que ayudan en el proceso de detección, como no. de nombres de host por dominio, ubicación geográfica, historial del dominio, etc.

- Utilidades de monitoreo de DNS: también hay algunas utilidades disponibles para monitorear el DNS como dnsHunter, reensamblar dns, etc.

Kits de herramientas comunes de tunelización de DNS

- Yodo:A través de este, se puede hacer un túnel fácilmente con la información de IPv4 a través de un servidor DNS. Hace una interfaz de organización en cada uno de los clientes y los asocia como si tuvieran una organización similar. Este elemento es interesante para Iodine, ya que diferentes instrumentos de tunelización de DNS se centran en la tunelización de puertos explícitos, y no en todo el tráfico IPv4. Esto permite que las PC se hagan ping entre sí, controlen todos los puertos UDP/TCP y todas las demás convenciones que están incorporadas en un encabezado IP. Esta herramienta es un caso integrado del sistema operativo Kali, pero en otros casos, tanto el cliente como el servidor se pueden configurar mediante un dispositivo TUN/TAP. Las características de esta herramienta incluyen autooptimización, alto rendimiento, portabilidad, autenticación. Pero también hay algunos problemas que incluyen la tunelización de solo tráfico IPv4, sin cifrado de datos tunelizados,

- DNSCat2: este conjunto de herramientas se divide en dos segmentos, un cliente y un servidor. El servidor está programado en lenguaje C mientras que el cliente está en Ruby. El servidor es extenso y puede mantener asociaciones de numerosos usuarios, lo que lo convierte en un trabajador esencial de C&C. Debe ejecutarse primero, antes que cualquiera de los clientes. Algunas de sus características incluyen cifrado, sesiones como Metasploit y túneles para el reenvío de TCP, etc. Pero los problemas que podemos enfrentar con el kit de herramientas incluyen un rendimiento lento, sesiones limitadas, limitaciones de túneles.

- Heyoka: esta es una herramienta comúnmente utilizada para la exfiltración con el apoyo de consultas de DNS desdeñosas para crear una conexión bidireccional. esta herramienta ya no está en proceso de mejora dinámica y, como indican sus creadores, es hasta un 60 % más rápida que otros kits de herramientas disponibles. Esta herramienta generalmente hace que la identificación por un firewall y encontrar la máquina que está haciendo túneles sea mucho más difícil. Entonces, en este momento solo funciona en Windows. Algunas de sus características incluyen ataques complejos de alto rendimiento, independientes de intérpretes o compiladores. Pero, los problemas que podemos enfrentar con esto incluyen inestabilidad, ejecutable solo en el sistema operativo Windows, sin cifrado, etc.

- Hay muchos más disponibles como OzymanDNS, etc.

Precauciones para la tunelización de DNS

- Utilice siempre una herramienta que pueda distinguir fácilmente entre kits de herramientas preconfigurados y diferentes métodos

- Las estaciones de boicot son conocidas por la filtración de información.

- Incorporar un cortafuegos de DNS que busque tunelización de DNS

- Haga un monitoreo automatizado, que se puede hacer mediante el uso de análisis en tiempo real

- Preferiblemente, la protección de DNS debe lograrse mediante soluciones independientes

- Haga que entren en juego esas herramientas que pueden detectar fácilmente varias consultas maliciosas y terminarlas de manera efectiva.

Conclusión

DNS no es el protocolo principal que se puede utilizar para la tunelización. Por ejemplo, el malware Command and Control (C2) suele utilizar HTTP como método para ocultar correspondencias. Del mismo modo, con el túnel DNS, los atacantes encubren sus datos, sin embargo, para esta situación, parece que el tráfico del navegador se dirige a un sitio lejano (restringido por los piratas informáticos). Puede comunicarse bajo el radar de la supervisión de observación que no es sensible a este peligro de abusar de HTTP con fines turbios.

En este momento, un firewall no es suficiente para aislar las redes internas y asegurarlas, ya que el túnel DNS ha demostrado ser una de las estrategias más innovadoras utilizadas por los piratas informáticos para falsificar las organizaciones y escapar. Por ejemplo, el componente de encubrimiento de Heyoka demuestra que lo que es indetectable desde el punto de vista del firewall, es claramente malévolo desde la perspectiva del endpoint. Para luchar contra la tunelización de DNS, el peso se ha alejado de la organización al punto final. Los expertos en seguridad y los vendedores deben analizar el tráfico activo y próximo en el punto final para reconocer y aplastar estos ataques.

Publicación traducida automáticamente

Artículo escrito por shivaysabharwal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA