String de Custodia se refiere a la secuencia lógica que registra la secuencia de custodia, control, transferencia, análisis y disposición de evidencia física o electrónica en casos legales. Cada paso en la string es esencial, ya que si se rompe, la prueba puede ser declarada inadmisible. Por lo tanto, podemos decir que preservar la string de custodia se trata de seguir el procedimiento correcto y consistente y, por lo tanto, garantizar la calidad de la evidencia.

En este artículo, discutiremos-

- Qué implica la String de Custodia en Digital Forensics.

- Importancia de mantener la String de Custodia.

- Proceso de String de Custodia.

- El formulario de string de custodia.

- Procedimiento para establecer la String de Custodia

- ¿Cómo se puede asegurar la String de Custodia?

Comencemos con cada sección en detalle.

¿Qué implica la String de Custodia en Ciberforense Digital?

Si está en el campo de la seguridad cibernética, en algún momento de su carrera estará involucrado en el análisis forense digital. Uno de los conceptos más esenciales en Digital Forensics es la String de Custodia.

La string de custodia en el ciberforense digital también se conoce como rastro en papel o enlace forense, o documentación cronológica de la evidencia.

- La string de custodia indica la recolección, secuencia de control, transferencia y análisis.

- También documenta los detalles de cada persona que manejó la evidencia, la fecha y hora en que se recolectó o transfirió, y el propósito de la transferencia.

- Demuestra confianza a los tribunales y al cliente de que la evidencia no ha sido manipulada.

La evidencia digital se adquiere de la miríada de dispositivos, como una gran cantidad de dispositivos IoT, evidencia de audio, grabaciones de video, imágenes y otros datos almacenados en discos duros, unidades flash y otros medios físicos.

¿Importancia de mantener la String de Custodia?

Importancia para el examinador:

- Para preservar la integridad de la evidencia.

- Para evitar que la evidencia se contamine, lo que puede alterar el estado de la evidencia.

- En caso de que haya obtenido metadatos para una prueba pero no pueda extraer ninguna información significativa de los metadatos. En tal caso, la string de custodia ayuda a mostrar dónde podría estar la posible evidencia, de dónde proviene, quién la creó y el tipo de equipo utilizado. Esto le ayudará a generar un ejemplar y compararlo con la evidencia para confirmar las propiedades de la evidencia.

Importancia para el Tribunal: Si no se conserva, la evidencia presentada ante el tribunal podría ser impugnada y declarada inadmisible.

Proceso de String de Custodia

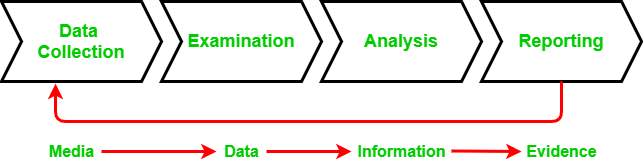

Para preservar la evidencia digital, la string de custodia debe abarcar desde el primer paso de la recopilación de datos hasta el examen, análisis, informe y el momento de la presentación ante los tribunales. Esto es muy importante para evitar la posibilidad de cualquier sugerencia de que la evidencia se ha visto comprometida de alguna manera.

Analicemos cada etapa de la string de custodia en detalle:

- Recopilación de datos: aquí es donde se inicia el proceso de string de custodia. Implica la identificación, el etiquetado, el registro y la adquisición de datos de todas las posibles fuentes relevantes que preservan la integridad de los datos y las pruebas recopiladas.

- Examen: Durante este proceso, se documenta la información de la string de custodia que describe el proceso forense realizado. Es importante capturar capturas de pantalla durante todo el proceso para mostrar las tareas que se completan y la evidencia descubierta.

- Análisis: Esta etapa es el resultado de la etapa de examen. En la etapa de Análisis, se utilizan métodos y técnicas legalmente justificables para obtener información útil para abordar las preguntas planteadas en el caso particular.

- Reporte: Esta es la fase de documentación de la etapa de Examen y Análisis. Los informes incluyen lo siguiente:

- Declaración sobre String de Custodia.

- Explicación de las distintas herramientas utilizadas.

- Una descripción del análisis de varias fuentes de datos.

- Problemas identificados.

- Vulnerabilidades identificadas.

- Recomendación de medidas forenses adicionales que se pueden tomar.

El Formulario de String de Custodia

Para probar una string de custodia, necesitará un formulario que enumere los detalles de cómo se manejó la evidencia en cada paso del camino. El formulario debe responder a las siguientes preguntas:

- ¿Cuál es la evidencia?: Por ejemplo, la información digital incluye el nombre del archivo, el hash md5 y la información del hardware incluye el número de serie, la identificación del activo, el nombre del host, las fotos y la descripción.

- Cómo lo conseguiste? : Por ejemplo, embolsado, etiquetado o extraído del escritorio.

- ¿Cuándo se recolectó?: Fecha, Hora

- ¿Quién lo ha manejado?

- ¿Por qué esa persona lo manejó?

- ¿Dónde se almacenó?: Esto incluye la información sobre la ubicación física en la que se almacena la prueba o la información del almacenamiento utilizado para almacenar la imagen forense.

- ¿Cómo lo transportó?: Por ejemplo, en una bolsa sellada libre de estática o en un contenedor de almacenamiento seguro.

- ¿Cómo se rastreó?

- ¿Cómo se almacenó?: Por ejemplo, en un contenedor de almacenamiento seguro.

- ¿Quién tiene acceso a la evidencia?: Esto implica desarrollar un proceso de entrada/salida.

El formulario CoC debe mantenerse actualizado. Esto significa que cada vez que se maneja la mejor evidencia, se debe actualizar el formulario de string de custodia.

Procedimiento para establecer la String de Custodia

Para asegurar la autenticidad de la string de custodia se deben seguir una serie de pasos. Es importante señalar que cuanta más información obtiene el perito forense sobre la evidencia, más auténtica es la string de custodia creada. Debe asegurarse de seguir el siguiente procedimiento de acuerdo con la string de custodia para dispositivos electrónicos:

- Guarda el material original

- Tomar fotos de la evidencia física.

- Tome capturas de pantalla de la evidencia digital.

- Documentar fecha, hora y cualquier otra información sobre la recepción de la evidencia.

- Inyecte un clon bit a bit del contenido de la evidencia digital en las computadoras forenses.

- Realice un análisis de prueba hash para autenticar el clon de trabajo.

¿Cómo se puede asegurar la String de Custodia?

Un par de consideraciones están involucradas cuando se trata de evidencia digital y String de Custodia. Discutiremos las mejores prácticas más comunes y globalmente aceptadas y practicadas.

- Nunca trabaje con la evidencia original: la consideración más importante que debe tenerse en cuenta al tratar con evidencia digital es que el experto forense debe hacer una copia completa de la evidencia para el análisis forense. Esto no puede pasarse por alto, ya que cuando se cometen errores en las copias de trabajo o es necesario realizar comparaciones, entonces, en ese caso, necesitamos una copia original.

- Asegurarse de que los medios de almacenamiento estén esterilizados: es importante asegurarse de que el dispositivo de almacenamiento del examinador esté limpio desde el punto de vista forense al adquirir la evidencia. Supongamos que si los medios de almacenamiento del examinador están infectados con malware, en ese caso, el malware puede escapar a la máquina que se está examinando y toda la evidencia finalmente se verá comprometida.

- Documente cualquier alcance adicional: durante el proceso de examen, es importante documentar toda la información que está más allá del alcance de la autoridad legal actual y que luego se pone en conocimiento del agente del caso. Un informe completo debe contener las siguientes secciones:

- Identidad de la agencia informante.

- Identificador de caso.

- Investigador de casos.

- Identidad del remitente.

- Fecha de recibo.

- Fecha de reporte.

- Lista descriptiva de los artículos enviados para examen: Esto incluye el número de serie, marca y modelo.

- Identidad y firma del examinador

- Breve descripción de los pasos tomados durante el examen: por ejemplo, búsquedas de strings, búsquedas de imágenes gráficas y recuperación de archivos borrados.

- Resultados.

- Considere la seguridad del personal en la escena: es muy importante asegurarse de que la escena del crimen esté completamente segura antes y durante la búsqueda. En algunos casos, es posible que el examinador solo pueda hacer lo siguiente mientras está en el sitio:

- Identificar el número y tipo de computadoras.

- Entreviste al administrador del sistema ya los usuarios.

- Identifique y documente los tipos y el volumen de los medios: esto incluye también los medios extraíbles.

- Determine si hay una red presente.

- Documente la información sobre la ubicación de donde se extrajo el medio.

- Identifique áreas de almacenamiento fuera del sitio y/o ubicaciones informáticas remotas.

- Identificar el software propietario.

- Determine el sistema operativo en cuestión.

La Evidencia Digital y la String de Custodia Digital son la columna vertebral de cualquier acción que realicen los especialistas forenses digitales. En este artículo, hemos examinado la seriedad de la evidencia digital y lo que implica y cómo una ligera manipulación de la evidencia digital puede cambiar el curso de la investigación del experto forense.

Referencias: – https://en.wikipedia.org/wiki/Chain_of_custody

Publicación traducida automáticamente

Artículo escrito por rashi_garg y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA