La autenticación del usuario es la primera prioridad al responder a la solicitud realizada por el usuario a la aplicación de software. Hay varios mecanismos creados que son necesarios para autenticar el acceso mientras se proporciona acceso a los datos. En este blog, exploraremos los protocolos de autenticación más comunes e intentaremos explorar sus ventajas y desventajas.

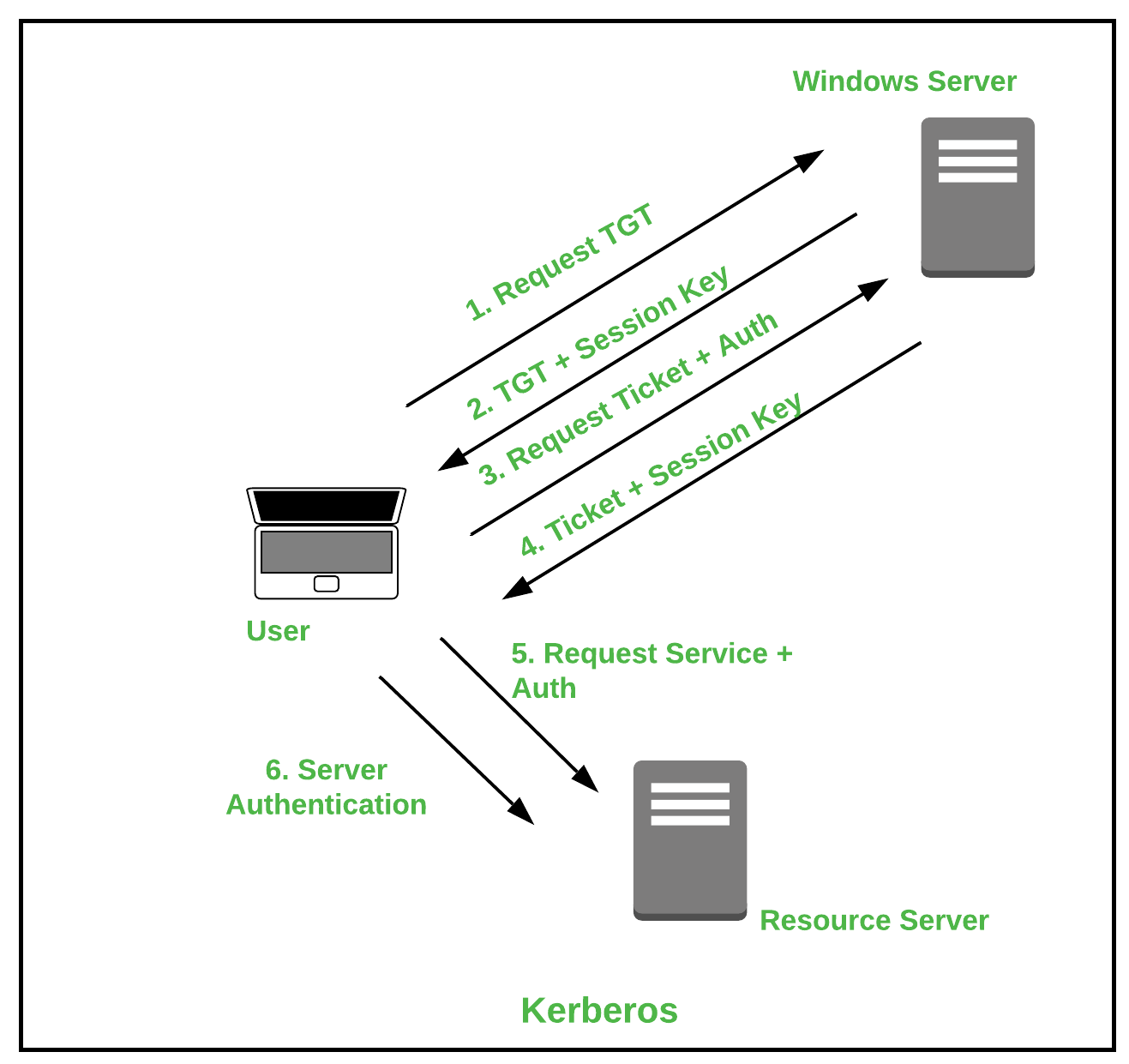

1. Kerberos :

Kerberos es un protocolo que ayuda en la autenticación de la red. Esto se utiliza para validar clientes/servidores durante una red que emplea una clave criptográfica. Está diseñado para ejecutar una autenticación sólida mientras se informa a las aplicaciones. La implementación general del protocolo Kerberos está abiertamente disponible por el MIT y se utiliza en muchos productos producidos en masa.

Algunas ventajas de Kerberos:

- Es compatible con varios sistemas operativos.

- La clave de autenticación se comparte de manera mucho más eficiente que el uso compartido público.

Algunas desventajas de Kerberos:

- Se utiliza únicamente para autenticar clientes y servicios utilizados por ellos.

- Muestra vulnerabilidad a contraseñas blandas o débiles.

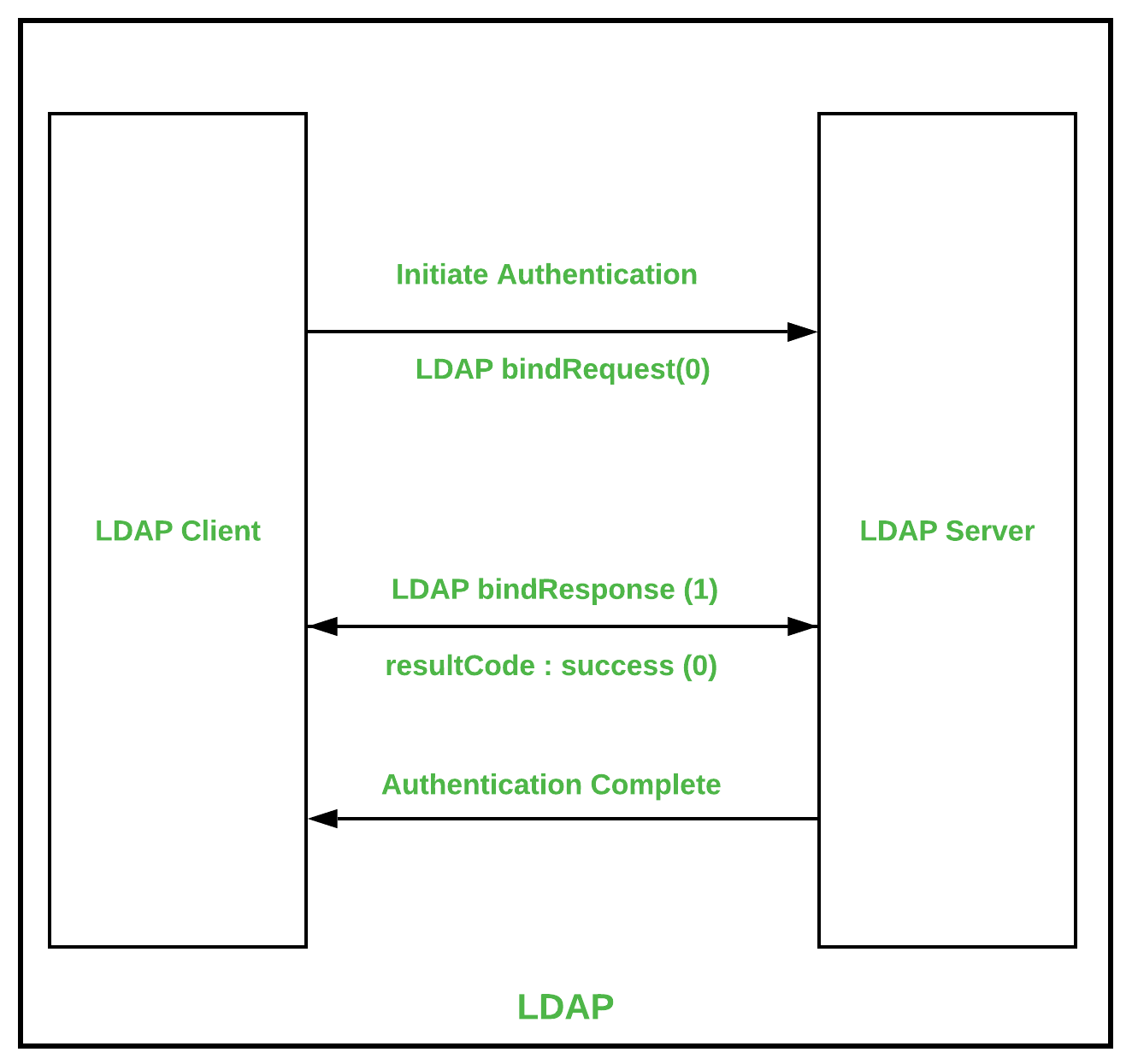

2. Protocolo ligero de acceso a directorios (LDAP):

LDAP se refiere al Protocolo ligero de acceso a directorios. Es un protocolo que se utiliza para determinar cualquier persona, organización y otros dispositivos en una red, independientemente de si se encuentra en Internet pública o corporativa. Se practica como directorios como servicio y es la base para que Microsoft cree el directorio de actividades.

Algunas ventajas de LDAP:

- Es un protocolo automatizado lo que facilita su modernización.

- Es compatible con las tecnologías existentes y permite múltiples directorios.

Algunas desventajas de LDAP:

- Requiere la experiencia del despliegue.

- Se requiere que los servidores de directorio obedezcan LDAP para la implementación.

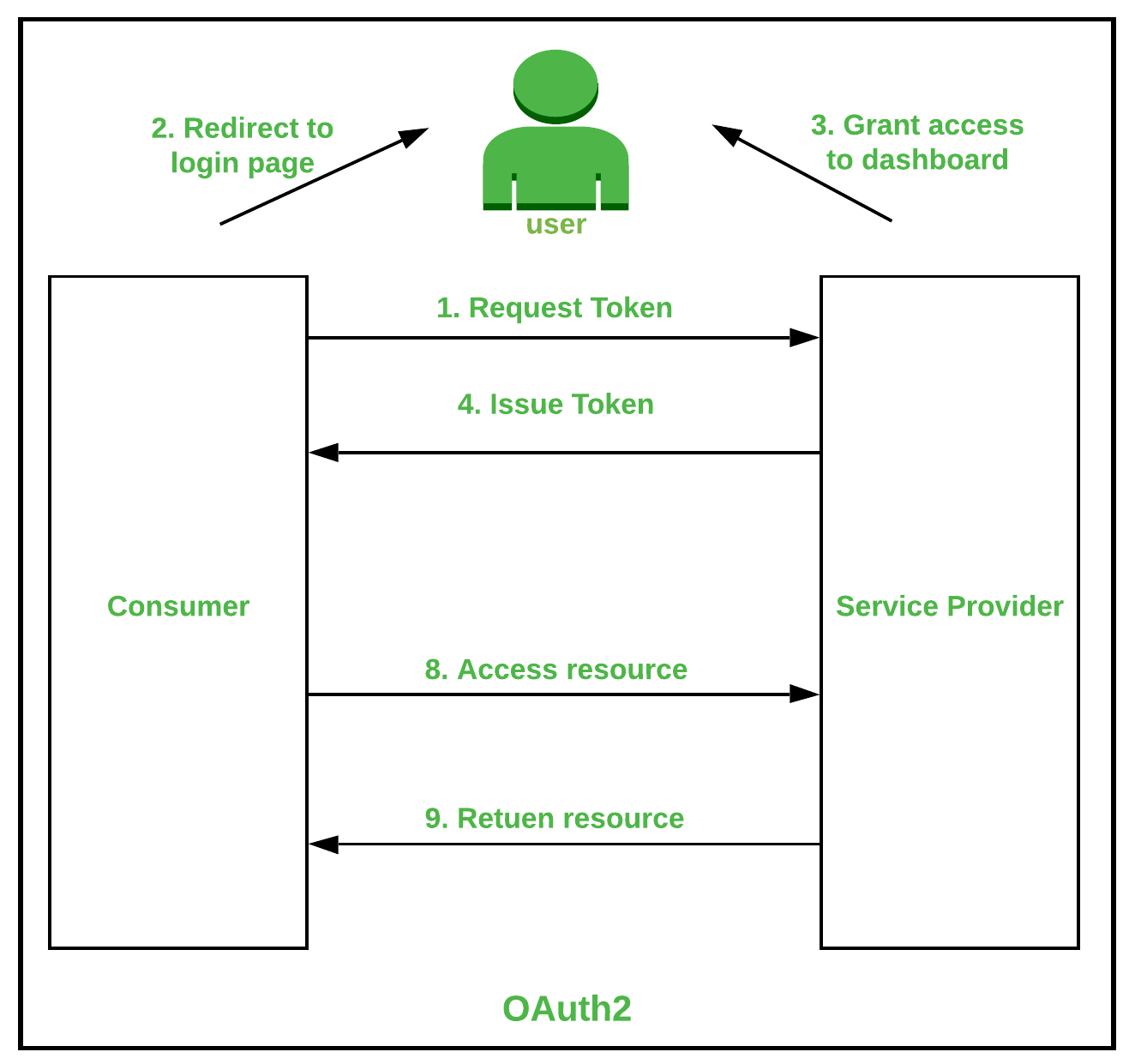

3. OAuth2 :

OAuth, como su nombre indica, es un marco de autorización que promueve la concesión de acceso limitado al usuario en su cuenta a través de un servicio HTTP. Cuando un usuario solicita acceso a los recursos, se realiza una llamada a la API y luego se pasa el token de autenticación.

Algunas ventajas de OAuth2:

- Es un protocolo simple y fácil de implementar.

- Proporciona autorización de código del lado del servidor.

Algunas desventajas de OAuth2:

- Es vulnerable para administrar diferentes conjuntos de código.

- Muestra efectos graves en sitios conectados a otro sistema afectado.

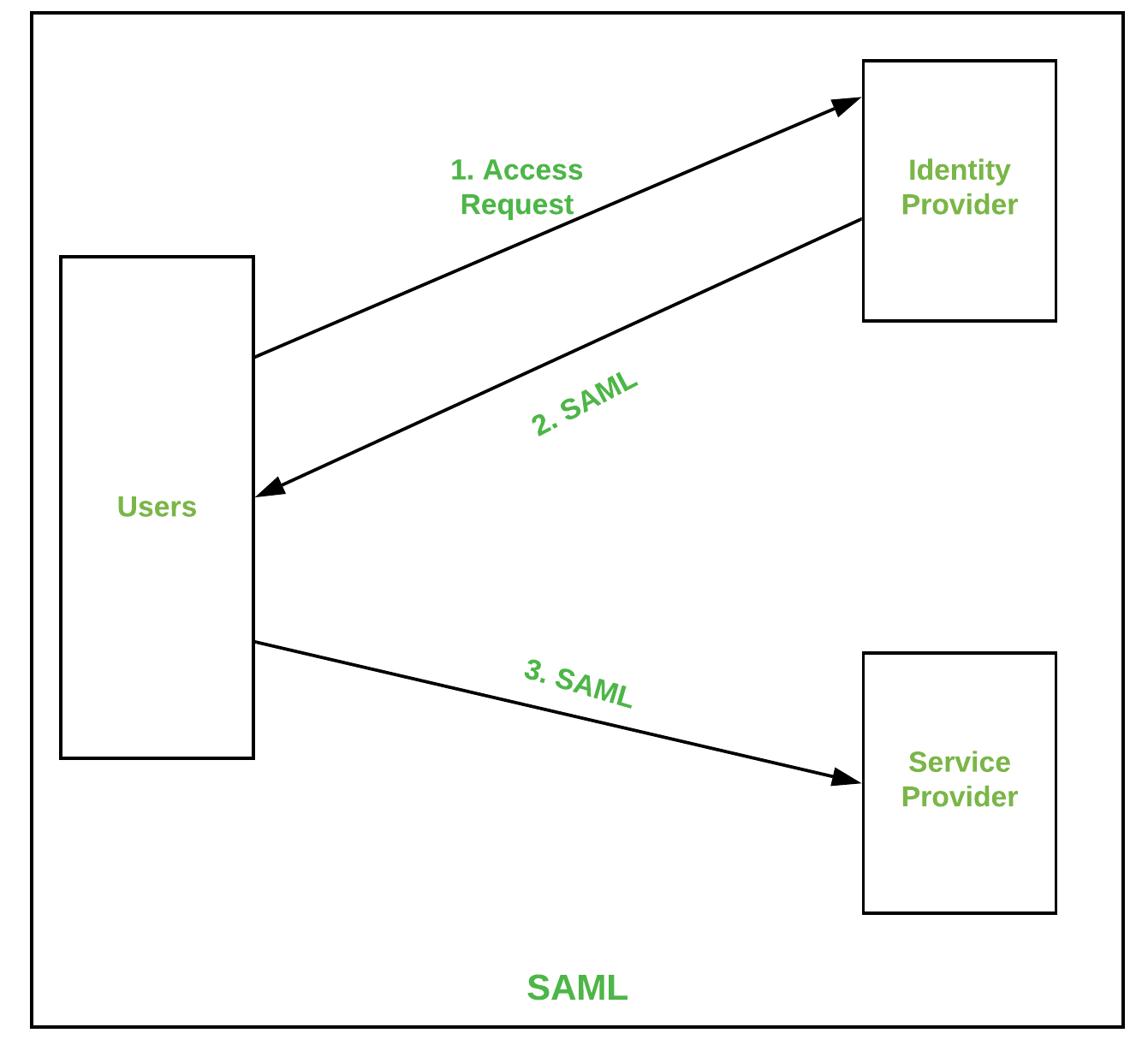

4. SAML :

SAML significa Security Assertion Markup Language, que se basa en un formato de datos de autenticación basado en XML que proporciona la autorización entre un proveedor de identidad y un proveedor de servicios. Sirve como un producto del Comité Técnico de Servicios de Seguridad de OASIS.

Algunas ventajas de SAML:

- Redujo los costos administrativos para los usuarios finales.

- Proporciona un inicio de sesión único para la autenticación entre proveedores de servicios.

Algunas desventajas de SAML:

- Depende del proveedor de identidad.

- Todos los datos se gestionan en un único formato XML.

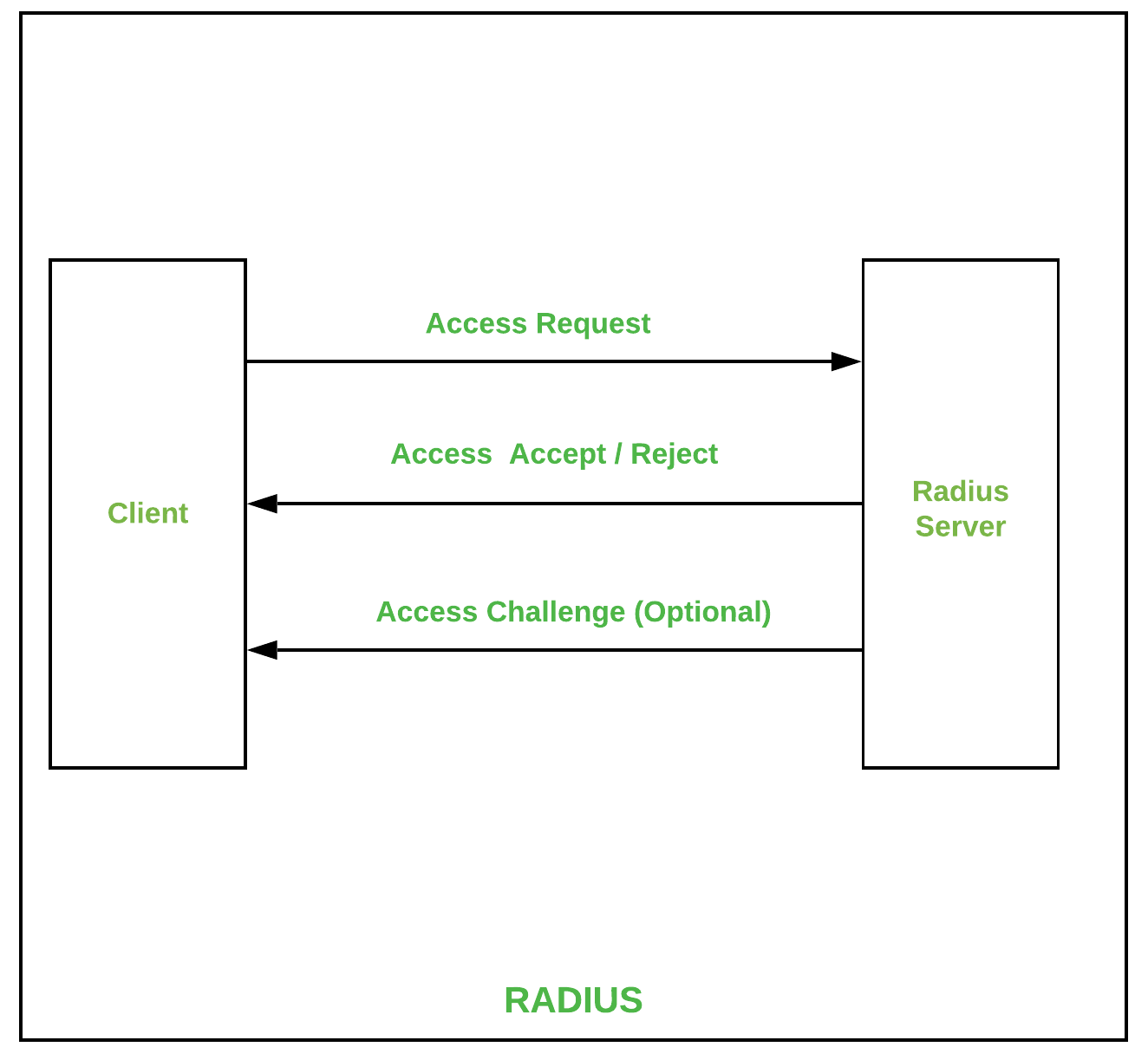

5. RADIO :

RADIUS significa Servicio de Usuario de Acceso Telefónico de Autenticación Remota. Es un protocolo de red que proporciona suficiente autenticación, contabilidad y autorización centralizadas para los usuarios que usan servicios de red. El funcionamiento del protocolo ocurre cuando el usuario solicita acceso a los recursos de la red, donde el servidor RADIUS encripta las credenciales ingresadas por el usuario. Después de esto, las credenciales del usuario se asignan a través de la base de datos local y brindan acceso.

Algunas ventajas de RADIUS:

- Es un gran mecanismo para proporcionar acceso múltiple a los administradores.

- Proporciona una identidad única a cada usuario en una sesión.

Algunas desventajas de RADIUS:

- La implementación inicial de este mecanismo es difícil para el hardware.

- Tiene una variedad de modelos que pueden requerir un equipo especial que es costoso.

La diferenciación entre los protocolos no hará justicia a los protocolos porque depende del uso de la aplicación y con qué propósito se está utilizando.

Publicación traducida automáticamente

Artículo escrito por manmeetjuneja5 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA