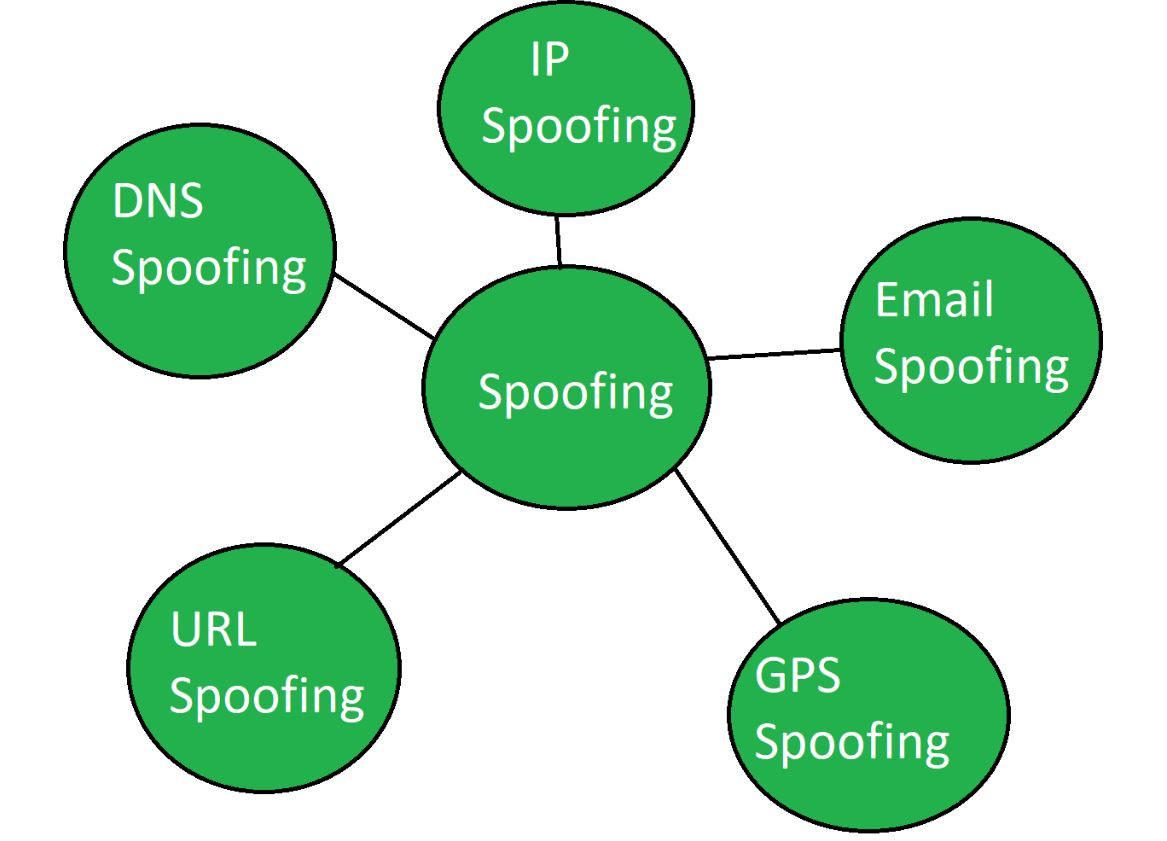

Spoofing: La suplantación de identidad es un tipo de ataque a un dispositivo informático en el que el atacante intenta robar la identidad del usuario legítimo y actuar como otra persona. Este tipo de ataque se realiza para violar la seguridad del sistema o para robar la información de los usuarios.

Ejemplo: los piratas informáticos normalmente cambian sus direcciones IP para piratear un sitio web para que no se pueda rastrear al pirata informático.

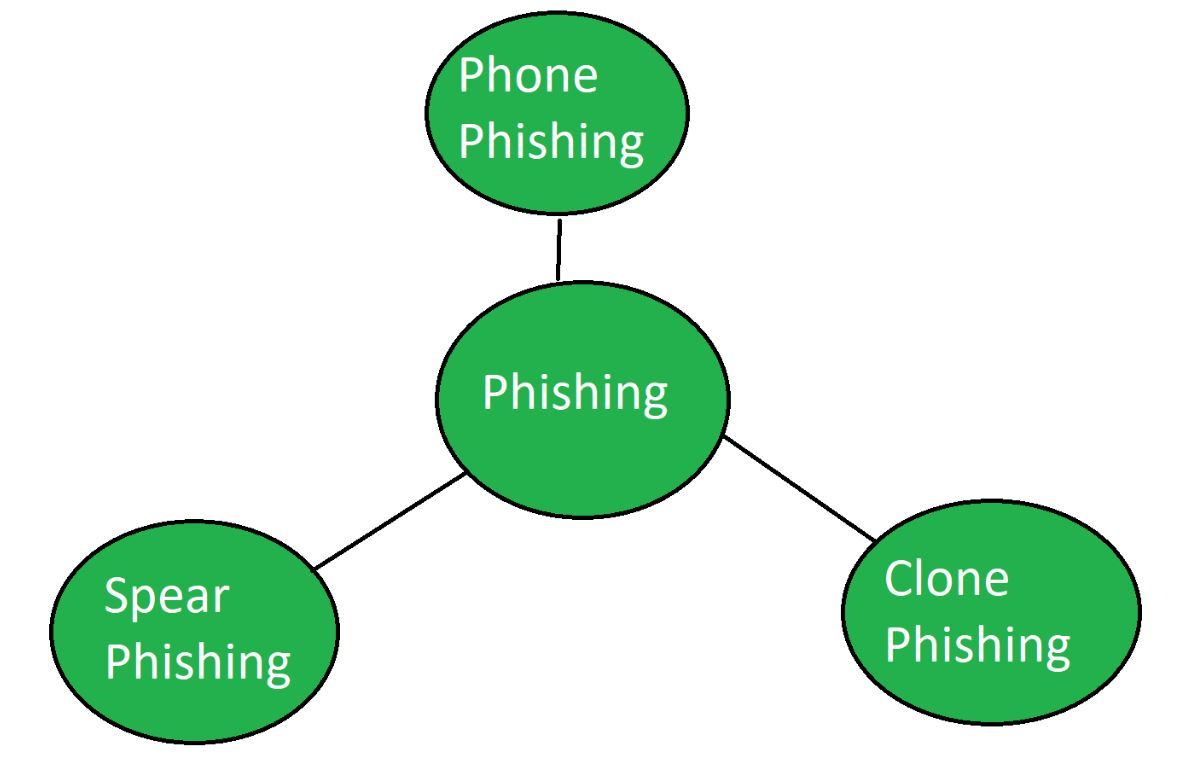

Phishing: Phishing is a type of attack on a computer device where the attacker tries to find the sensitive information of users in a fraud manner through electronic communication by intending to be from a related trusted organization in an automated manner.

Ejemplo: a veces, los piratas informáticos a través de la comunicación solicitan OTP o PIN secreto de transacciones bancarias al actuar como un empleado del banco, lo cual es una forma de fraude.

Difference between Spoofing and Phishing:

| S. No. | Suplantación de identidad | Suplantación de identidad |

|---|---|---|

| 1. | Hacker intenta robar la identidad para actuar como otro individuo. | Hacker intenta robar la información confidencial del usuario. |

| 2. | No requiere fraude. | Se opera de manera fraudulenta. |

| 3. | La información no es robo. | La información es un robo. |

| 4. | La suplantación de identidad puede ser parte del phishing. | El phishing no puede ser parte de la suplantación de identidad. |

| 5. | Necesita descargar algún software malicioso en la computadora de la víctima. | No se necesita dicho software malicioso. |

| 6. | La suplantación de identidad se realiza para obtener una nueva identidad. | El phishing se realiza para obtener información secreta. |

| 7. | Tipos: falsificación de IP, falsificación de correo electrónico, falsificación de URL, etc. | Tipos: Phishing telefónico, Phishing clonado, etc. |

| 8. |

Ejemplos-

|

Ejemplos- Correos electrónicos que contienen este tipo de términos:

|

| 9. |

La mejor y más común forma de detener un ataque de suplantación de identidad:

|

La mejor y más común forma de detener un ataque de phishing:

|