ssh significa «Secure Shell» . Es un protocolo utilizado para conectarse de forma segura a un servidor/sistema remoto. ssh es seguro en el sentido de que transfiere los datos en forma encriptada entre el host y el cliente. Transfiere entradas del cliente al host y retransmite la salida. ssh se ejecuta en el puerto TCP/IP 22.

Sintaxis:

ssh user_name@host(IP/Domain_name)

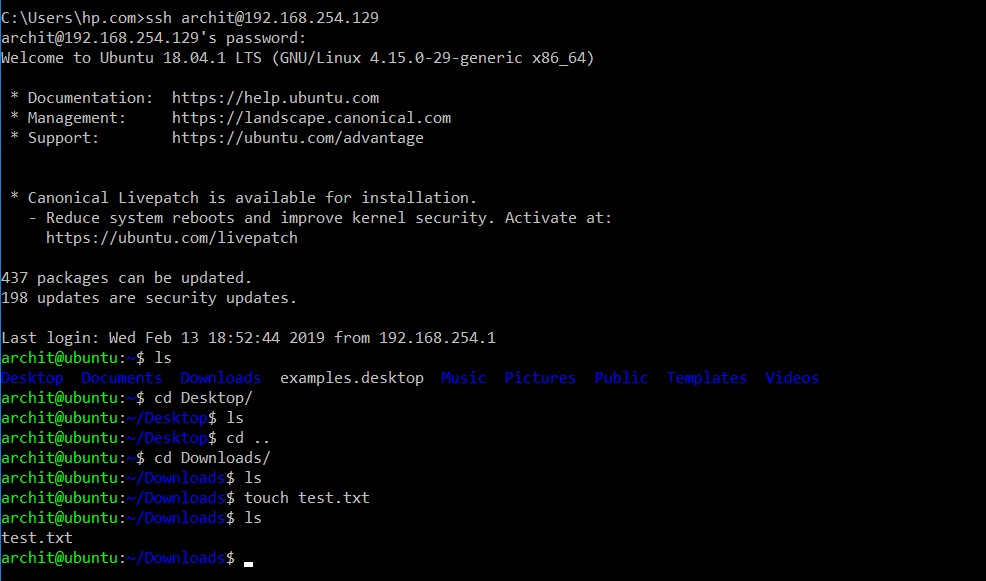

Ejemplo: acceder a la máquina ubuntu a través del símbolo del sistema de Windows10 usando ssh

El comando ssh consta de 3 partes diferentes:

- El comando ssh le indica al sistema que establezca una conexión segura cifrada con la máquina host.

- user_name representa la cuenta a la que se accede en el host.

- host se refiere a la máquina que puede ser una computadora o un enrutador al que se accede. Puede ser una dirección IP (por ejemplo, 192.168.1.24) o un nombre de dominio (por ejemplo, www.domainname.com).

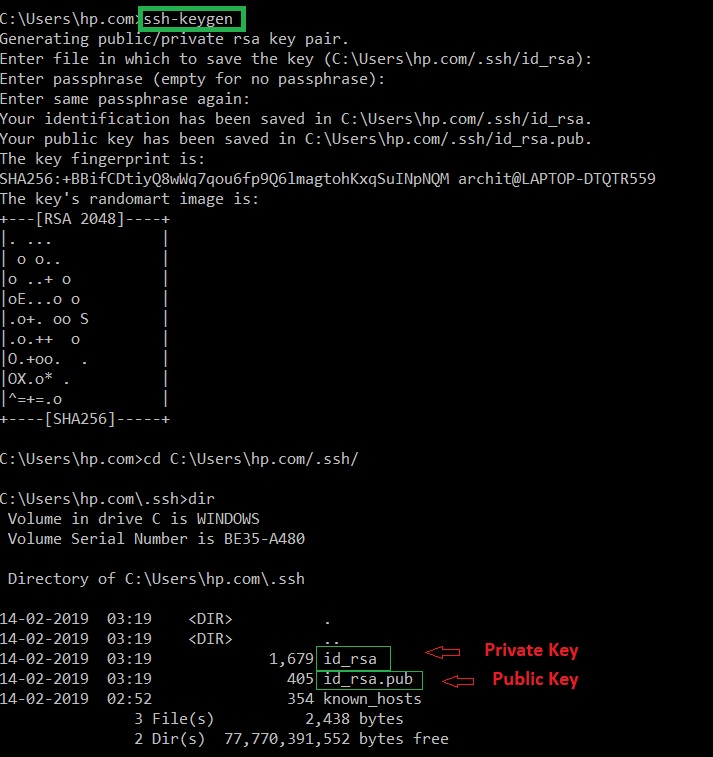

Nota: Después de iniciar sesión en la computadora host, los comandos funcionarán como si estuvieran escritos directamente en la terminal host. El uso de un par de claves pública-privada o un par de claves SSH para iniciar sesión en el host remoto es más seguro en comparación con el uso de contraseñas. Para generar claves públicas y privadas, use el comando:

ssh-keygen

La clave privada debe permanecer oculta mientras que la clave pública debe copiarse en el host remoto. Después de copiar la clave pública al host remoto, la conexión se establecerá utilizando claves SSH y no la contraseña.

Opciones:

- -1 : Obliga a ssh a usar solo el protocolo SSH-1.

- -2 : Obliga a ssh a usar el protocolo SSH-2 únicamente.

- -4 : Solo permite direcciones IPv4.

- -6 : Solo permite direcciones IPv6.

- -A : el reenvío de conexión del agente de autenticación está habilitado.

- -a : el reenvío de conexión del agente de autenticación está deshabilitado.

- -C : comprime todos los datos (incluidos stdin, stdout, stderr y datos para conexiones X11 y TCP reenviadas) para una transferencia de datos más rápida.

- -f : Solicita a ssh que vaya al fondo justo antes de la ejecución del comando.

- -g : permite que los hosts remotos se conecten a los puertos reenviados locales.

- -n : Impide la lectura desde stdin.

- -p port_number : Puerto para conectarse en el host remoto.

- -q : Suprime todos los errores y advertencias

- -V : Muestra el número de versión.

- -v : Modo detallado. Hace eco de todo lo que está haciendo mientras establece una conexión. Es muy útil en la depuración de fallos de conexión.

- -X : Habilita el reenvío X11 (reenvío de GUI).

- -c cipher_spec : selecciona la especificación de cifrado para cifrar la sesión. Se seleccionará un algoritmo de cifrado específico solo si tanto el cliente como el servidor lo admiten.

SSH es significativamente más seguro que otros protocolos como telnet debido al cifrado de los datos. Hay tres técnicas principales de encriptación utilizadas por SSH:

- Cifrado simétrico: este cifrado funciona según el principio de la generación de una clave única para cifrar y descifrar los datos. La clave secreta generada se distribuye entre los clientes y los hosts para una conexión segura. El cifrado simétrico es el cifrado más básico y funciona mejor cuando los datos se cifran y descifran en una sola máquina.

- Cifrado asimétrico: este cifrado es más seguro porque genera dos claves diferentes: clave pública y clave privada. Una clave pública se distribuye a diferentes máquinas anfitrionas, mientras que la clave privada se mantiene segura en la máquina cliente. Se establece una conexión segura utilizando este par de claves pública-privada.

- Hashing: el hashing unidireccional es una técnica de autenticación que garantiza que los datos recibidos no se alteren y provengan de un remitente genuino. Se utiliza una función hash para generar un código hash a partir de los datos. Es imposible regenerar los datos a partir del valor hash. El valor hash se calcula tanto en el remitente como en el receptor. Si los valores hash coinciden, los datos son auténticos.

Publicación traducida automáticamente

Artículo escrito por archit16bit1025 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA