La redirección abierta es un defecto de seguridad en una aplicación o una página web que hace que no pueda autenticar correctamente las URL. Cuando las aplicaciones y las páginas web tienen requests de URL, se supone que deben demostrar que esas URL son parte del dominio de la página esperada. Es muy difícil probar manualmente la aplicación basada en web para Open Redirection. Por lo tanto, necesitamos un script automatizado que pueda facilitar la tarea de las pruebas manuales y ahorrar tiempo al probador de penetración. OpenRedireX es un script automatizado desarrollado en el lenguaje Python que prueba la URL única y las URL múltiples o la vulnerabilidad de redirección abierta insertando la carga útil de redirección abierta en el parámetro de URL y analizando la respuesta del servidor. OpenRedireX admite la personalización de la lista de carga útil y también permite a los usuarios usar su lista de carga útil. La herramienta OpenRedireX es de código abierto y de uso gratuito.

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta OpenRedireX en el sistema operativo Kali Linux

Paso 1 : Verifique si el entorno de Python está establecido o no, use el siguiente comando.

python3

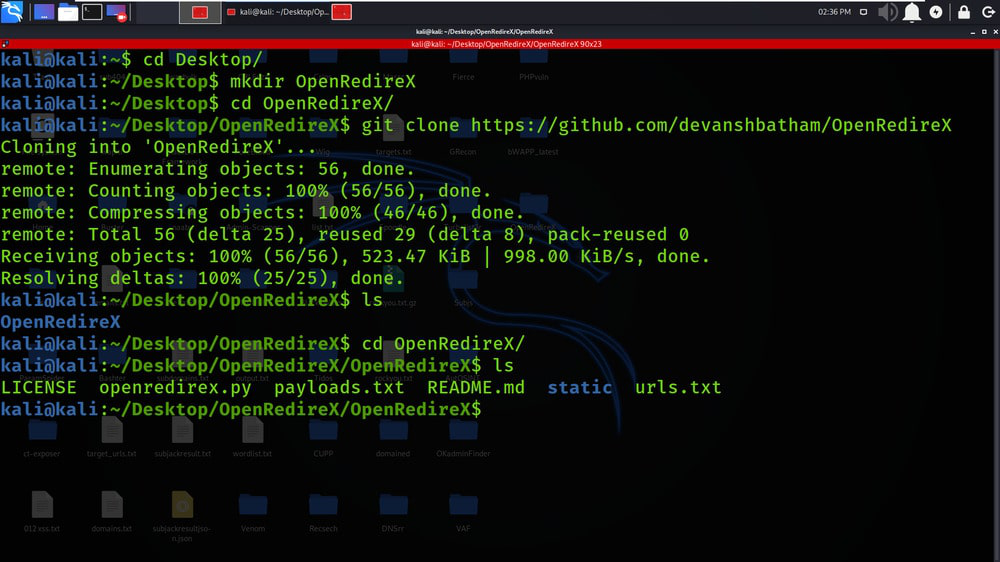

Paso 2 : Abra su terminal Kali Linux y muévase a Escritorio usando el siguiente comando.

cd Desktop

Paso 3 : ahora está en el escritorio, así que cree un nuevo directorio llamado OpenRedireX usando el siguiente comando. En este directorio completaremos la instalación de la herramienta OpenRedireX.

mkdir OpenRedireX

Paso 4 : ahora cambie al directorio OpenRedireX usando el siguiente comando.

OpenRedireX

Paso 5 : Ahora tienes que instalar la herramienta. Tienes que clonar la herramienta desde GitHub.

git clone https://github.com/devanshbatham/OpenRedireX

Paso 6 : La herramienta se ha descargado con éxito en el directorio de OpenRedireX. Ahora enumere el contenido de la herramienta usando el siguiente comando.

ls

Paso 7 : Puede observar que se creó un nuevo directorio de la herramienta OpenRedireX que se generó mientras estábamos instalando la herramienta. Ahora muévete a ese directorio usando el siguiente comando:

cd OpenRedireX

Paso 8 : Una vez más, para descubrir el contenido de la herramienta, use el siguiente comando.

ls

Paso 9 : Ahora que hemos terminado con nuestra instalación, use el siguiente comando para ver el índice de ayuda (da una mejor comprensión de la herramienta) de la herramienta.

python3 openredirex.py -h

Trabajar con la herramienta OpenRedireX en el sistema operativo Kali Linux

Ejemplo 1 : para una sola URL

python3 openredirex.py -u “https://www.geeksforgeeks.org/computer-science-projects/?ref=FUZZ” -p payloads.txt –palabra clave FUZZ

En este ejemplo, probaremos la vulnerabilidad de redirección abierta en el dominio geeksforgeeks.org/computer-science-projects/?ref=FUZZ. Hemos pasado la lista de cargas útiles y hemos pasado la palabra clave donde se insertarán las cargas útiles. Como geeksforgeeks.org es un dominio seguro, la herramienta no ha detectado ninguna consulta sospechosa.

python3 openredirex.py -u “http://192.168.1.10/xvwa/vulnerabilities/redirect/redirect.php?forward=FUZZ” -p payloads.txt –palabra clave FUZZ

1. En este ejemplo, probaremos la redirección abierta de XVWA (aplicación web vulnerable). Hemos pasado la lista de cargas útiles y hemos pasado la palabra clave donde se insertarán las cargas útiles.

2. En la siguiente captura de pantalla, tenemos los resultados y los sitios web sospechosos que son vulnerables a la redirección abierta.

3. En la siguiente captura de pantalla, intentamos abrir el sitio vulnerable y somos redirigidos automáticamente al dominio google.com.

Ejemplo 2 : para la lista de URL

python3 openredirex.py -l urls.txt -p payloads.txt --keyword FUZZ

1. En este ejemplo, probaremos la redirección abierta en varias URL a la vez. Hemos pasado la lista de URL con la etiqueta -l y la lista de cargas útiles se pasa con la etiqueta -p.

2. En la siguiente captura de pantalla, tenemos las URL vulnerables que se sospecha que abren la redirección.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA