El escaneo de vulnerabilidades es el proceso de encontrar fallas de seguridad en la aplicación basada en la web que pueden comprometer la aplicación web y revelar datos confidenciales. El escaneado se puede realizar tanto de forma manual como automatizada. Las pruebas manuales requieren mucho tiempo si el alcance del dominio de destino es amplio. Por lo tanto, las pruebas automatizadas son un buen enfoque a seguir. Scant3rR es una herramienta automatizada desarrollada en el lenguaje python que prueba el dominio de destino en busca de varios tipos de vulnerabilidades o fallas como XSS, Inyección, LFI, etc. La herramienta contiene varios módulos que se pueden usar en el proceso de escaneo. La herramienta Scant3R es de código abierto y de uso gratuito.

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta Scant3R en el sistema operativo Kali Linux

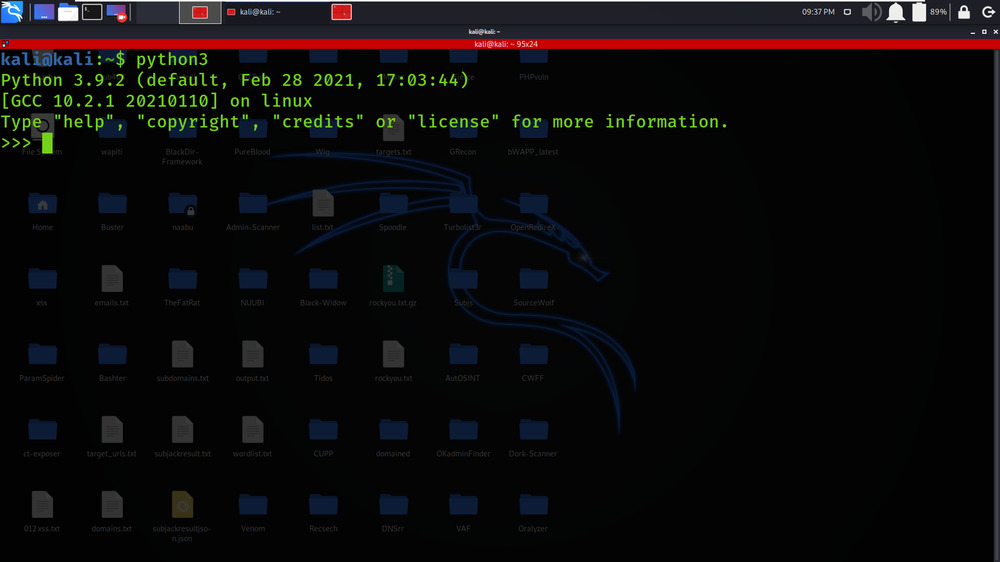

Paso 1 : Verifique si el entorno de Python está establecido o no, use el siguiente comando.

python3

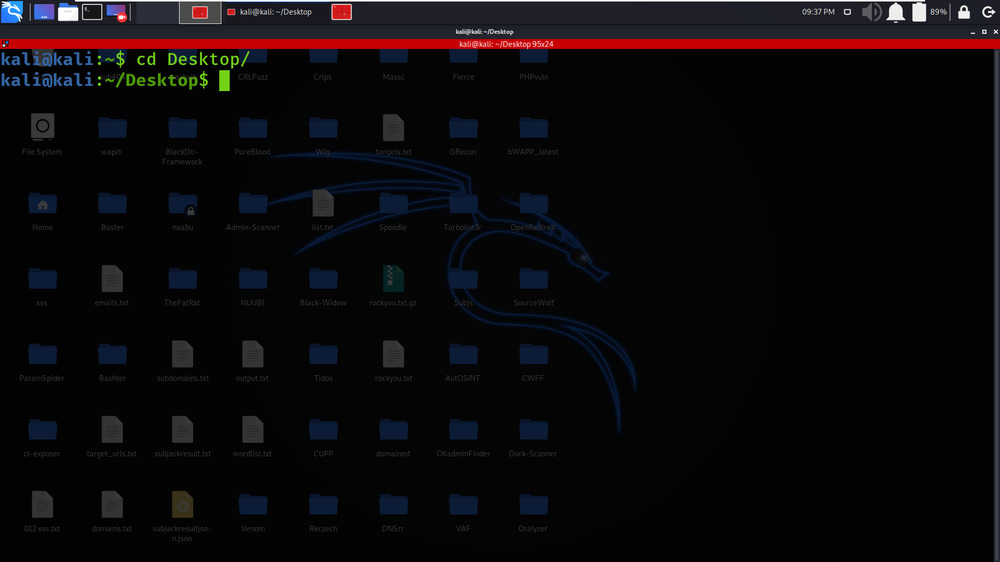

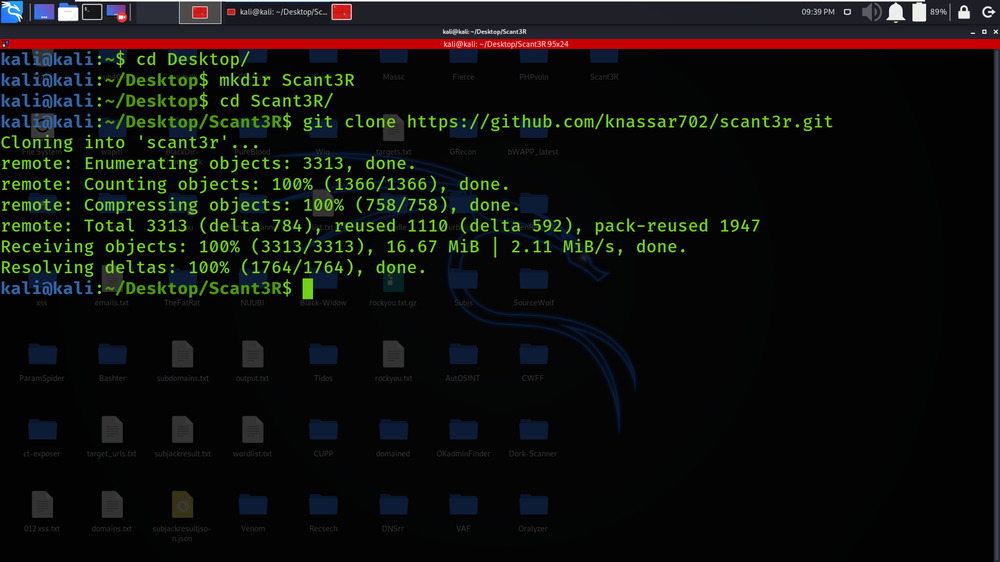

Paso 2 : Abra su terminal Kali Linux y muévase a Escritorio usando el siguiente comando.

cd Desktop

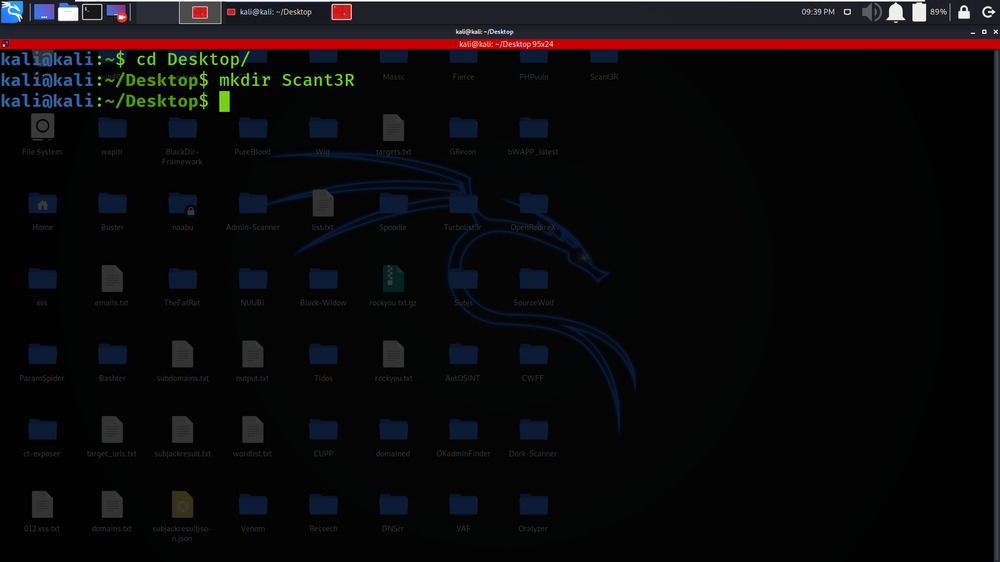

Paso 3 : ahora está en el escritorio, cree un nuevo directorio llamado Scant3R usando el siguiente comando. En este directorio completaremos la instalación de la herramienta Scant3R.

mkdir Scant3R

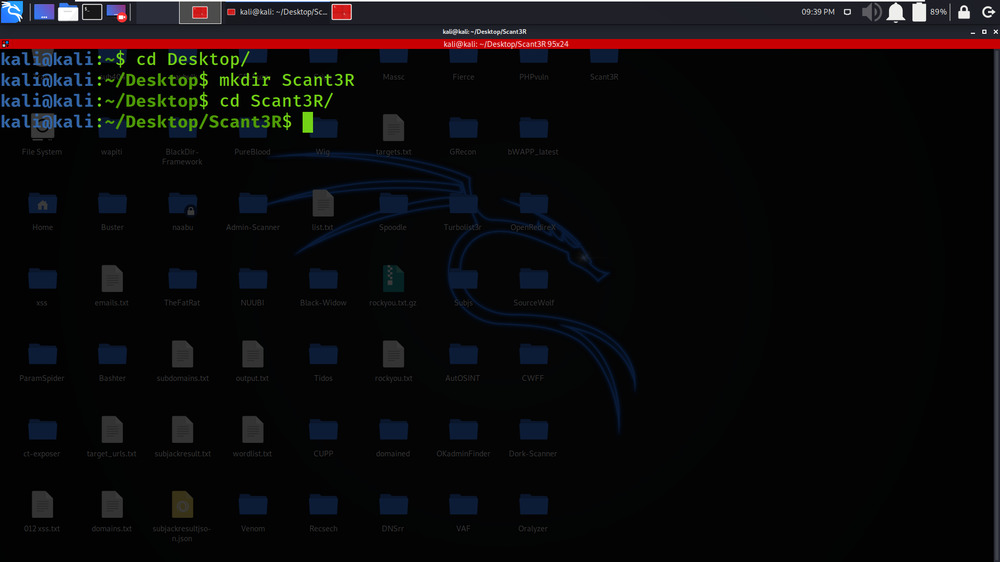

Paso 4 : ahora cambie al directorio Scant3R usando el siguiente comando.

cd Scant3R

Paso 5 : Ahora tienes que instalar la herramienta. Tienes que clonar la herramienta desde GitHub.

git clone https://github.com/knassar702/scant3r.git

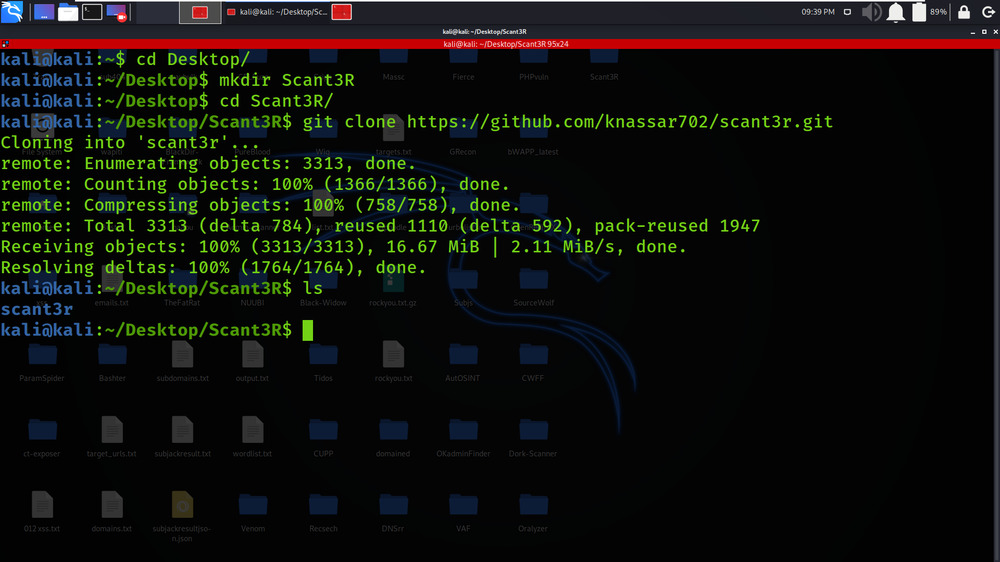

Paso 6 : La herramienta se ha descargado con éxito en el directorio Scant3R. Ahora enumere el contenido de la herramienta usando el siguiente comando.

ls

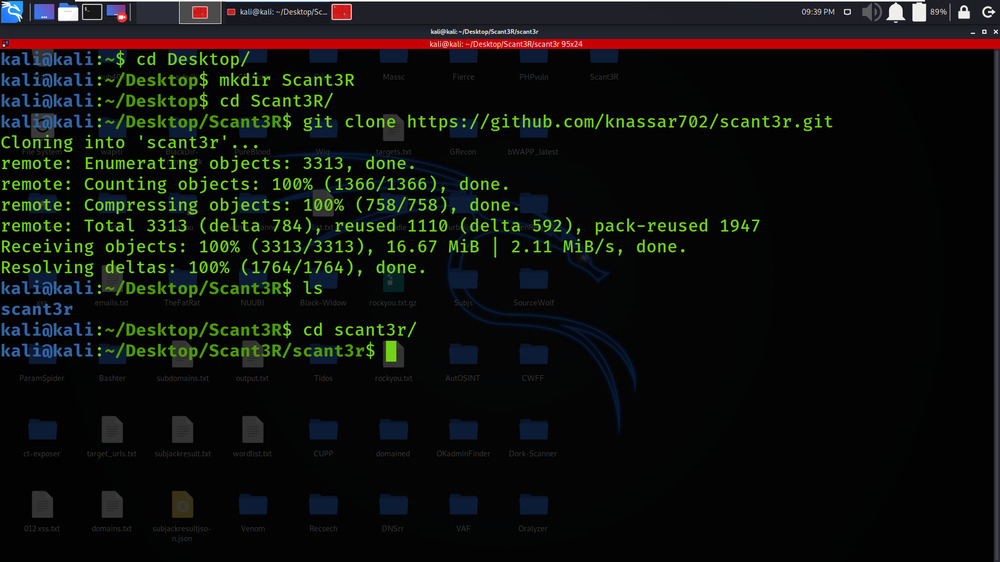

Paso 7 : Puede observar que se creó un nuevo directorio de la herramienta Scant3R que se generó mientras estábamos instalando la herramienta. Ahora muévete a ese directorio usando el siguiente comando:

cd scant3r

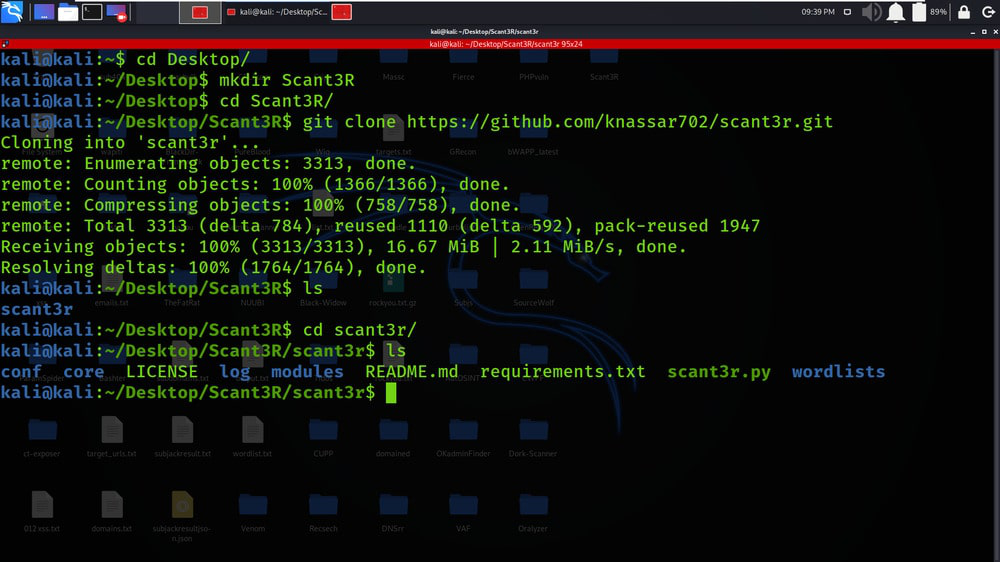

Paso 8 : Una vez más, para descubrir el contenido de la herramienta, use el siguiente comando.

ls

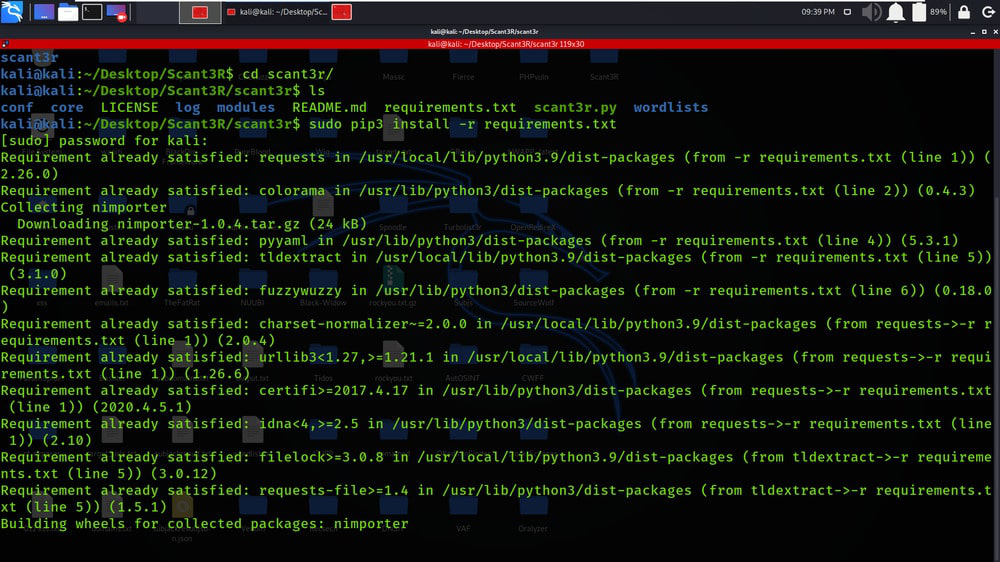

Paso 9 : descargue los paquetes necesarios para ejecutar la herramienta, use el siguiente comando.

sudo pip3 install -r requirements.txt

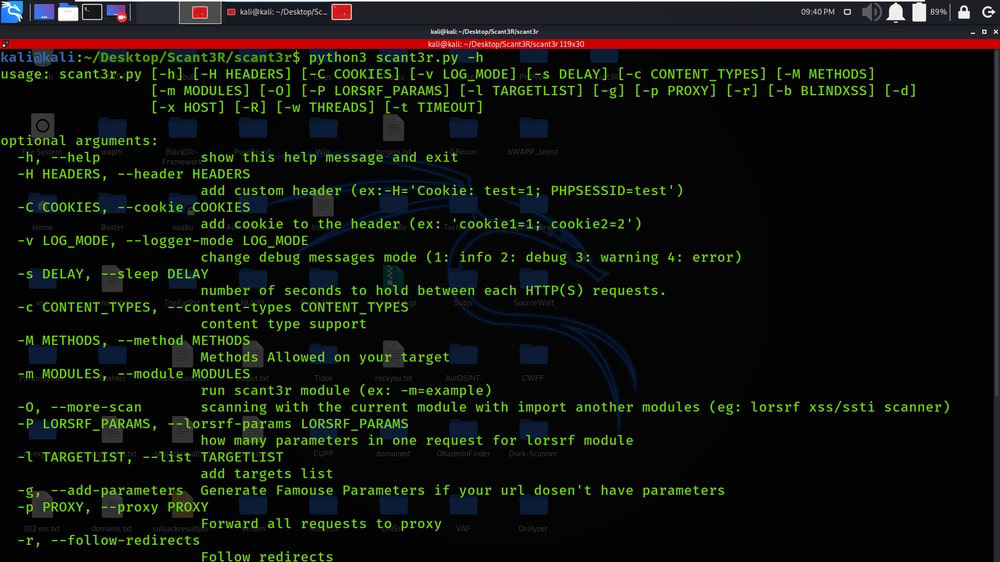

Paso 10 : Ahora que hemos terminado con nuestra instalación, use el siguiente comando para ver el índice de ayuda (da una mejor comprensión de la herramienta) de la herramienta.

python3 scant3r.py -h

Trabajar con la herramienta Scant3R en Kali Linux

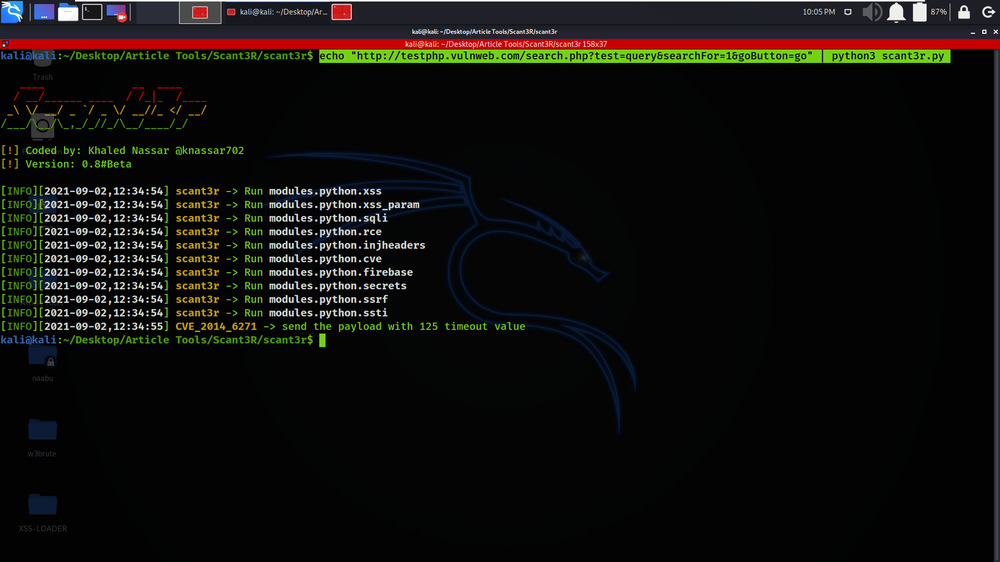

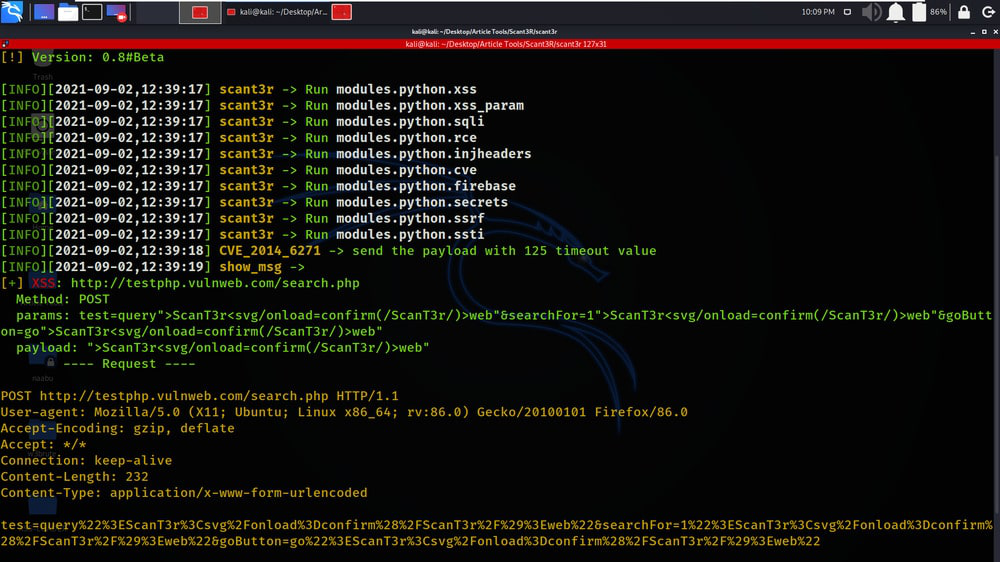

Ejemplo 1: uso de la herramienta Scant3R para escaneo normal

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py

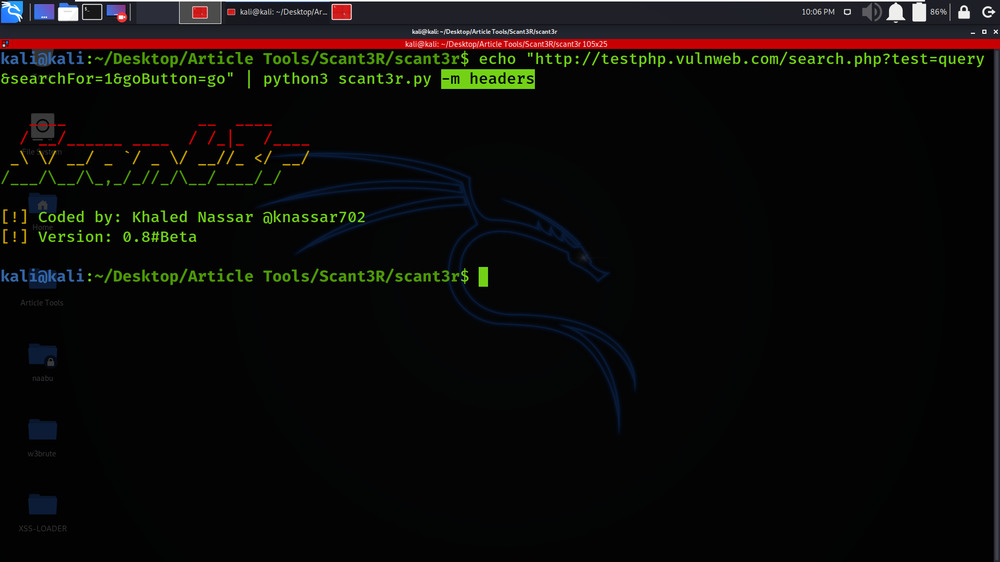

Ejemplo 2: uso de la herramienta Scant3R para agregar un módulo

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -m encabezados

Ejemplo 3: uso de la herramienta Scant3R para agregar agentes de usuario aleatorios

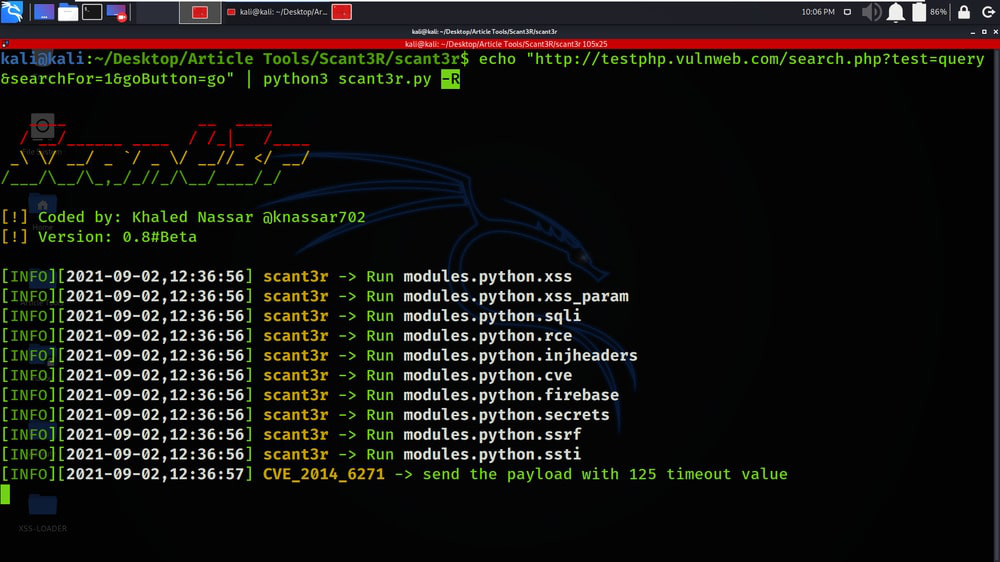

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 escaso3r.py -R

Ejemplo 4: Uso de la herramienta Scant3R Agregar encabezados personalizados

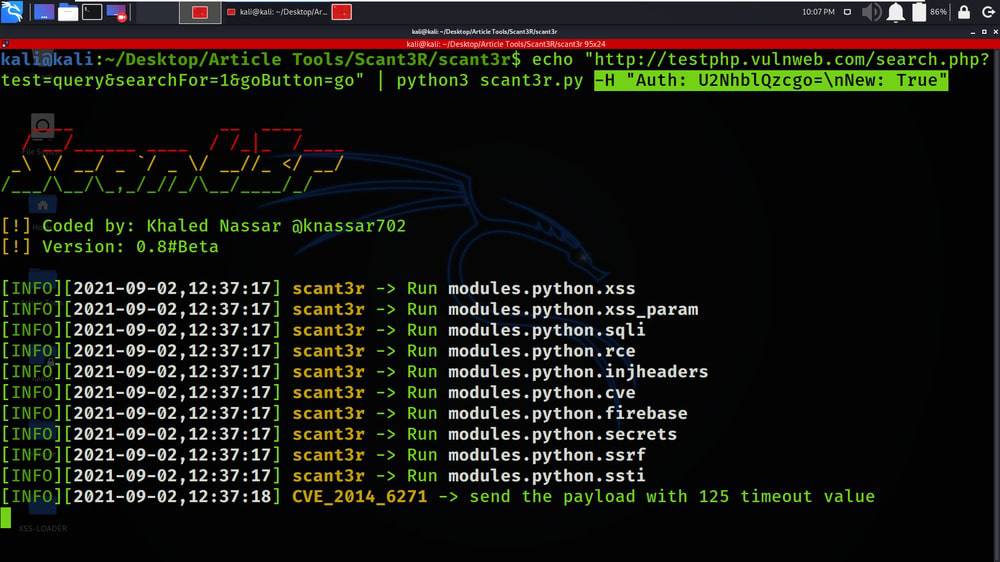

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -H «Autenticación: U2NhblQzcgo=\nNuevo: Verdadero»

Ejemplo 5: Uso de la herramienta Scant3R Agregar tiempo de espera

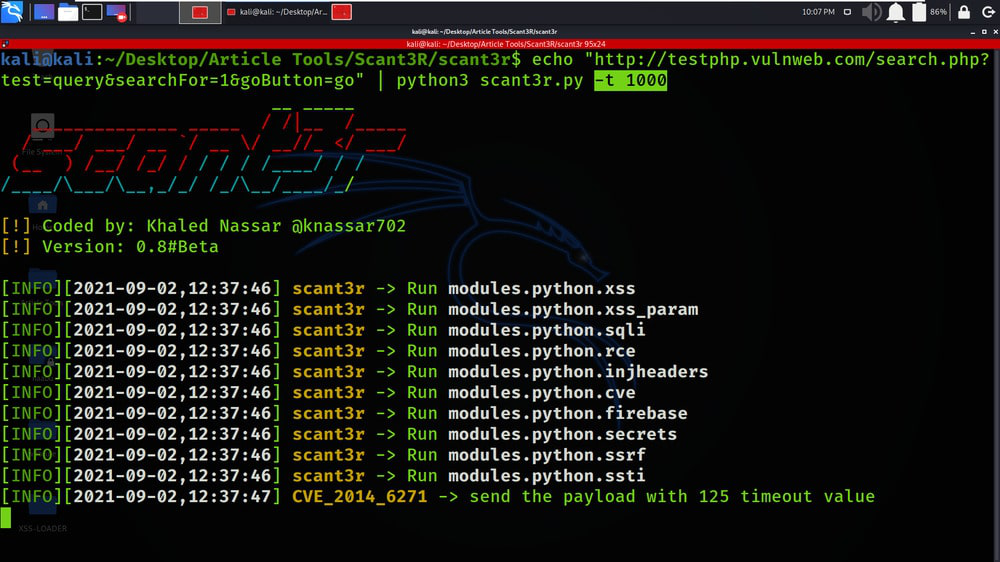

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -t 1000

Ejemplo 6: Uso de la herramienta Scant3R Agregar hilos

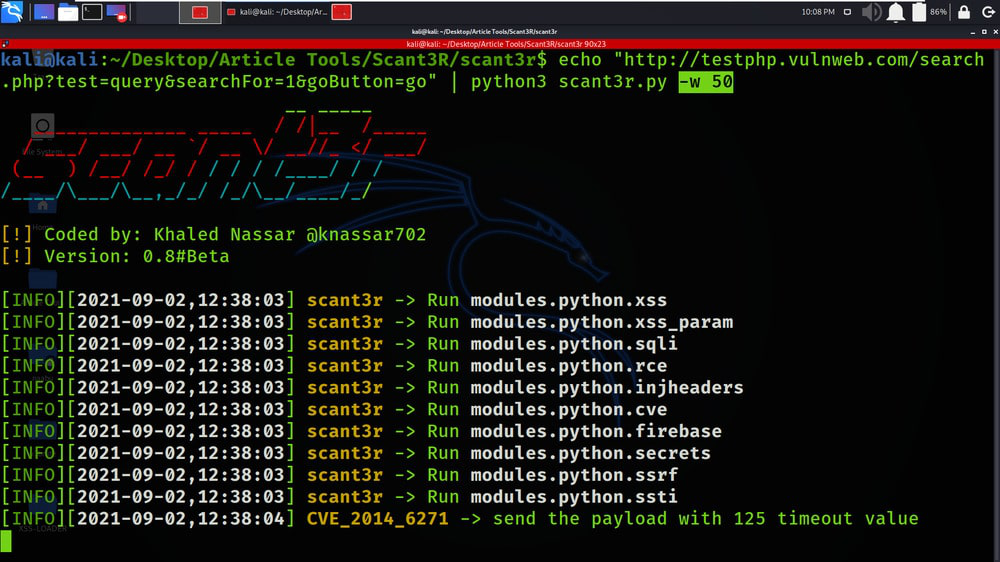

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -w 50

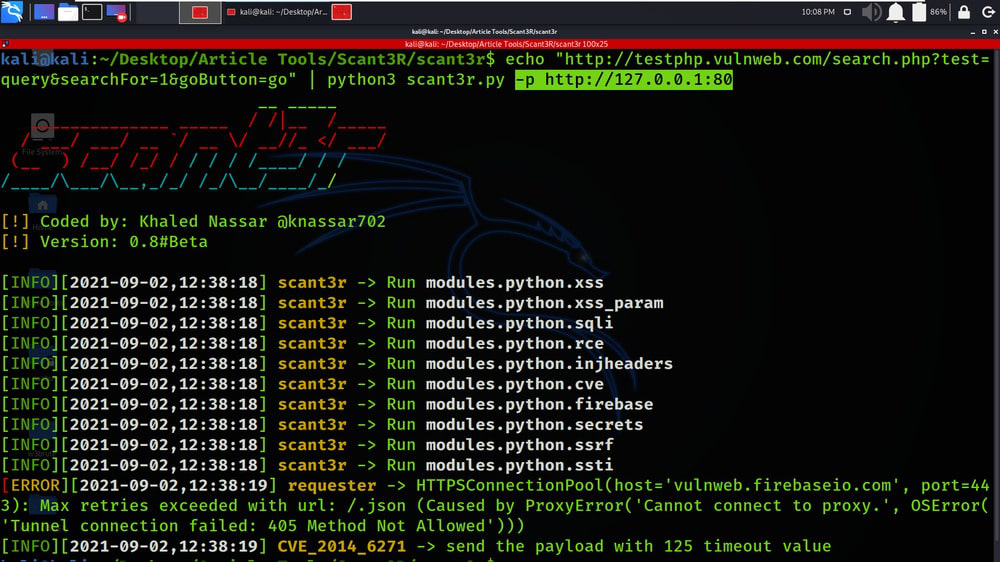

Ejemplo 7: Uso de la herramienta Scant3R Agregar proxy http/https

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 escaso3r.py -p http://127.0.0.1:80

Ejemplo 8: Uso de la herramienta Scant3R Agregar cookies

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -c ‘login=test%2Ftest’

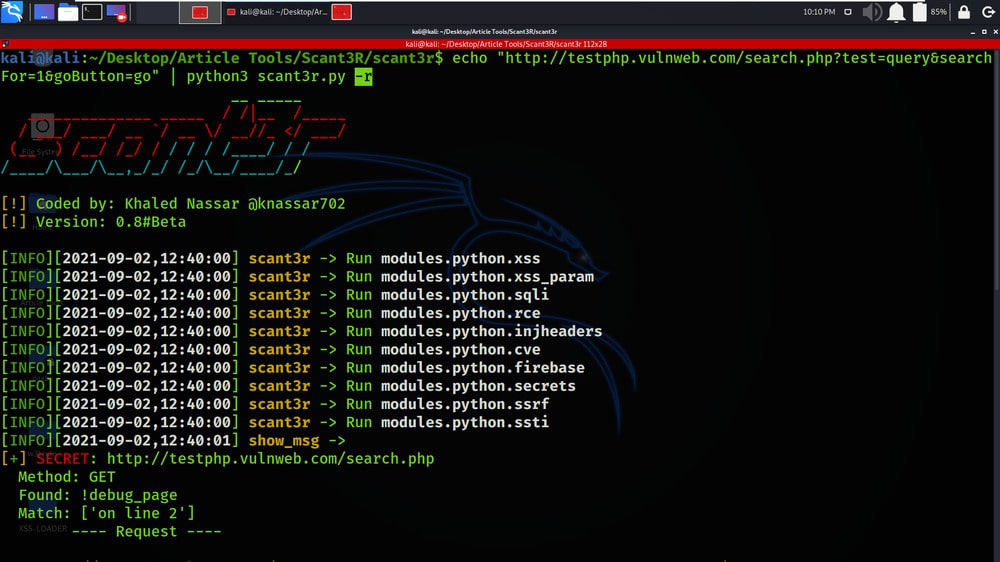

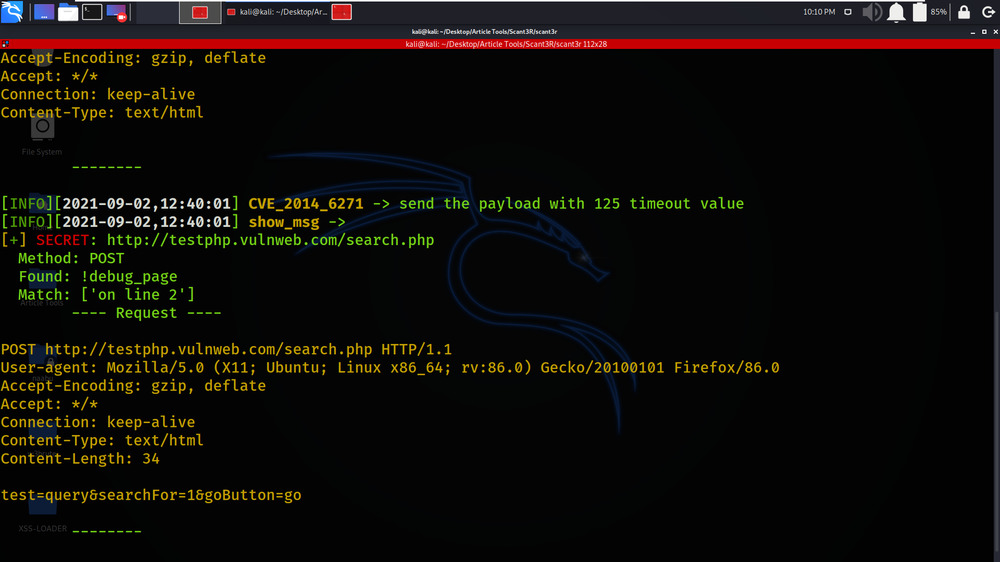

Ejemplo 9: uso de la herramienta Scant3R para seguir redireccionamientos

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -r

Ejemplo 10: uso de la herramienta Scant3R para volcar requests/respuestas HTTP

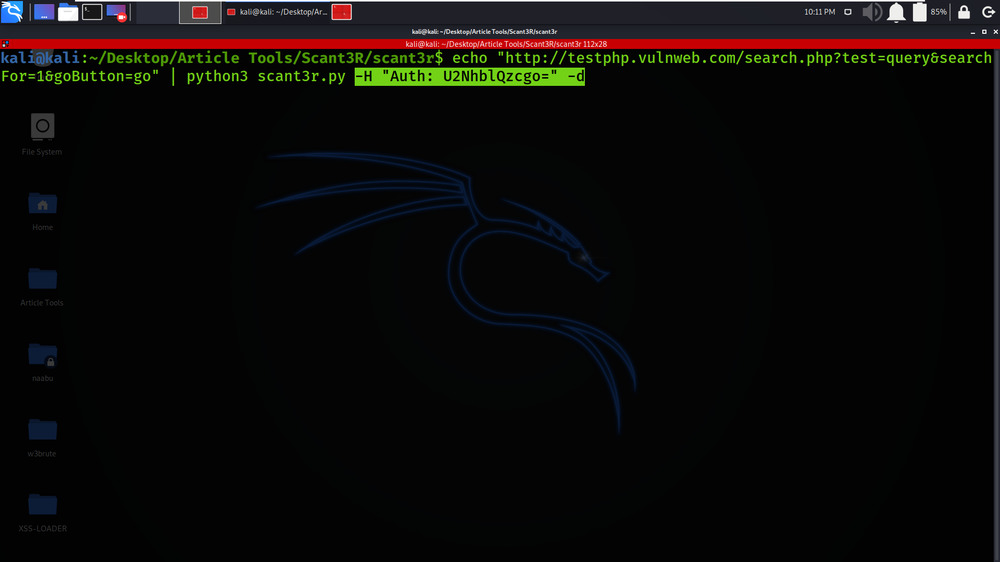

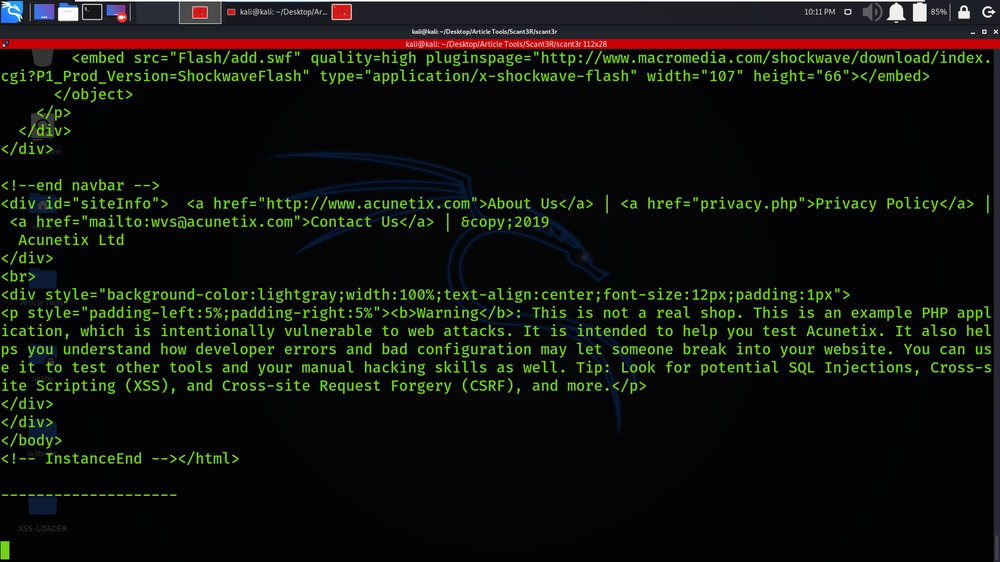

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -H “Autenticación: U2NhblQzcgo=” -d

Ejemplo 11: uso de la herramienta Scant3R para eliminar el logotipo

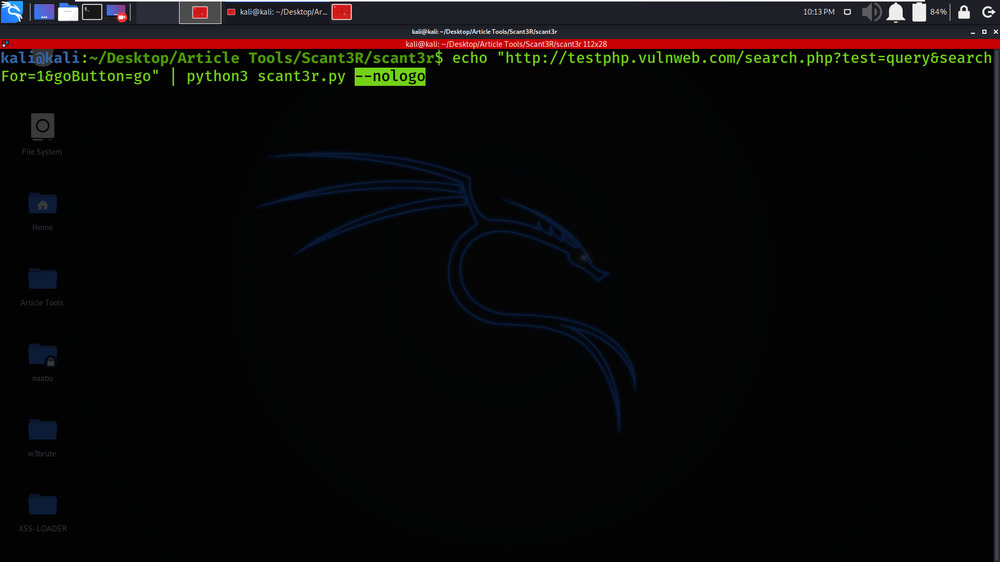

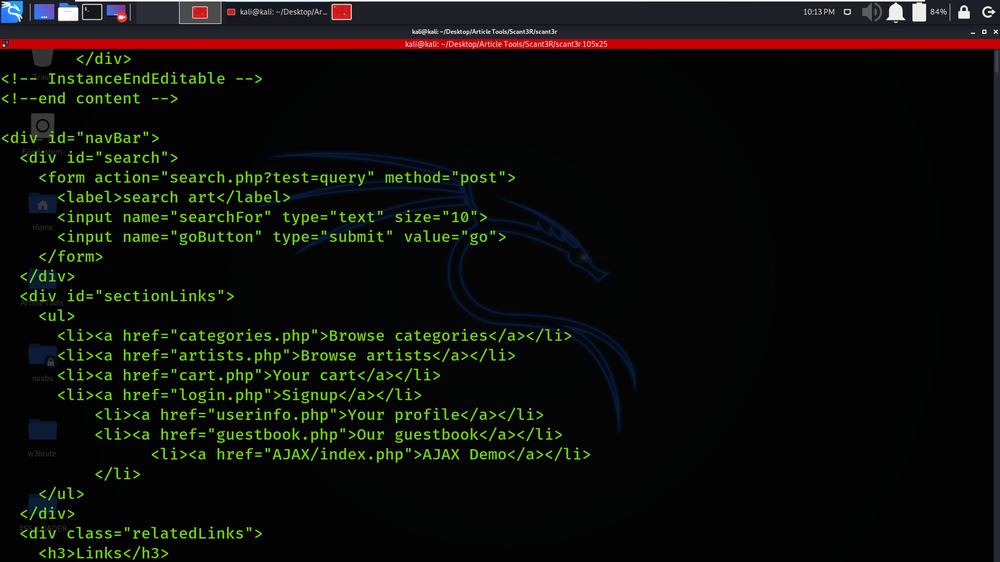

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py –nologo

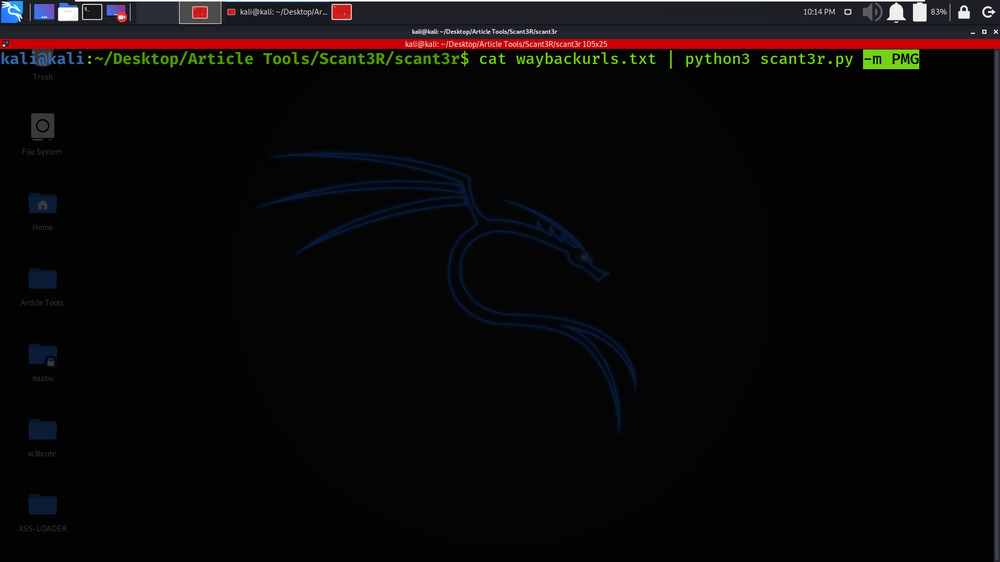

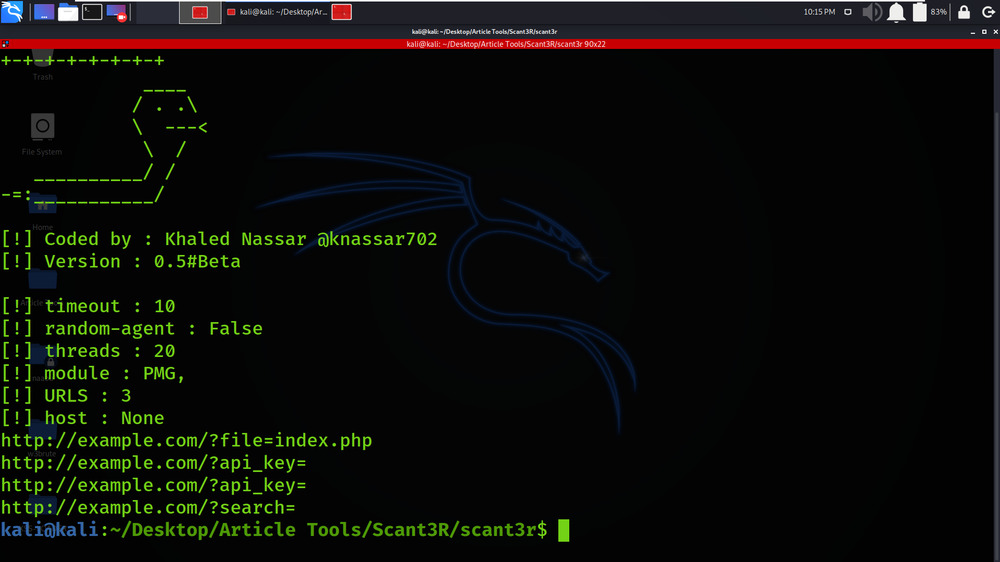

Ejemplo 12: uso de la herramienta Scant3R para usar el módulo PMG

cat waybackurls.txt | python3 scant3r.py -m PMG

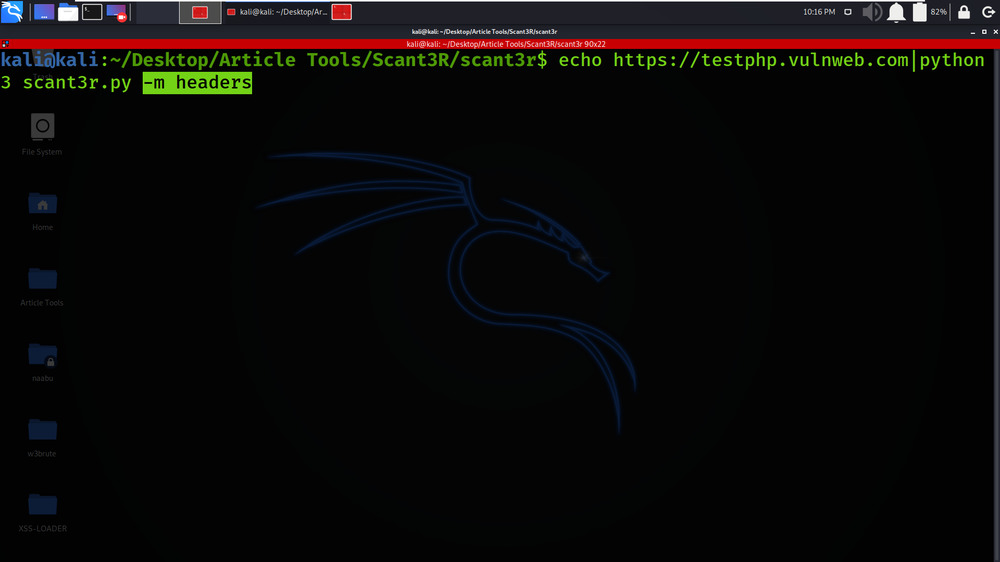

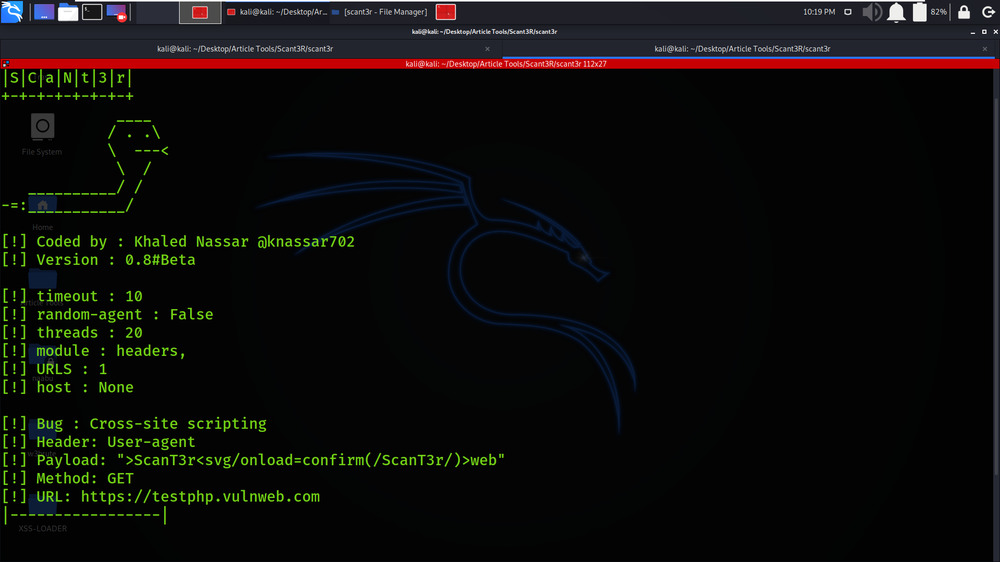

Ejemplo 13: uso de la herramienta Scant3R para usar el módulo de encabezados

echo https://testphp.vulnweb.com|python3 scant3r.py -m encabezados

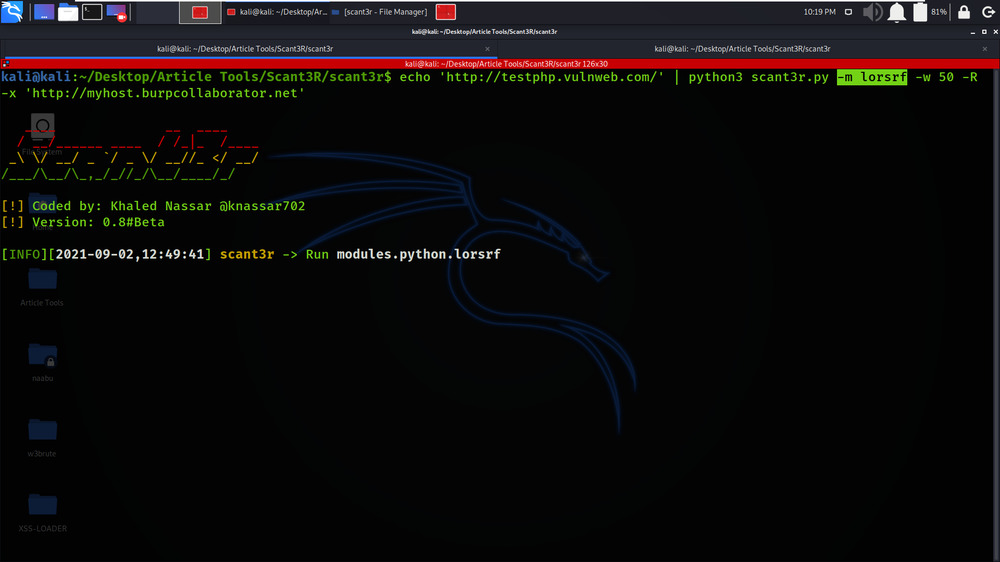

Ejemplo 14: uso de la herramienta Scant3R para usar el módulo Lorsrf

echo ‘http://testphp.vulnweb.com/’ | python3 scant3r.py -m lorsrf -w 50 -R -x ‘http://mihost.burpcollaborator.net’

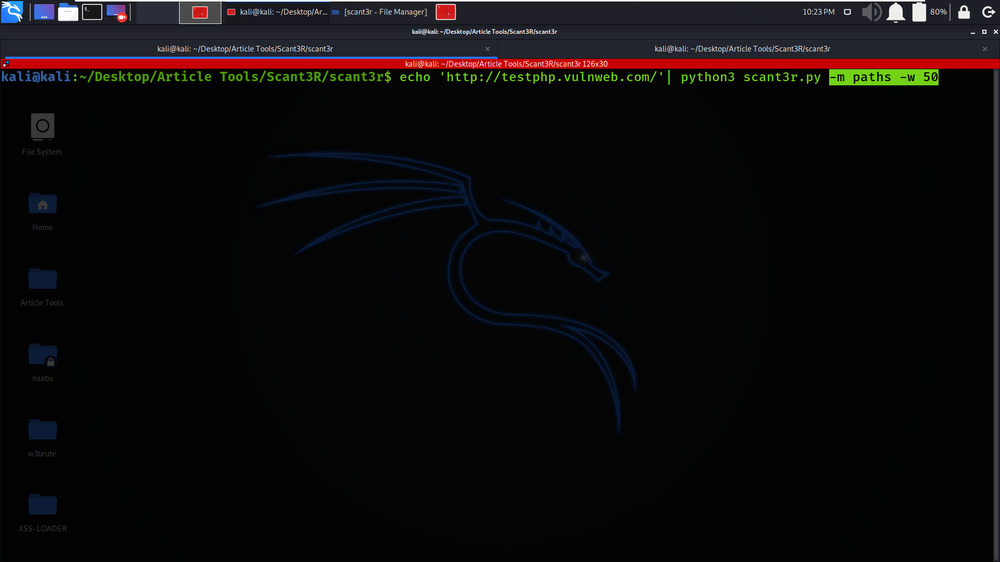

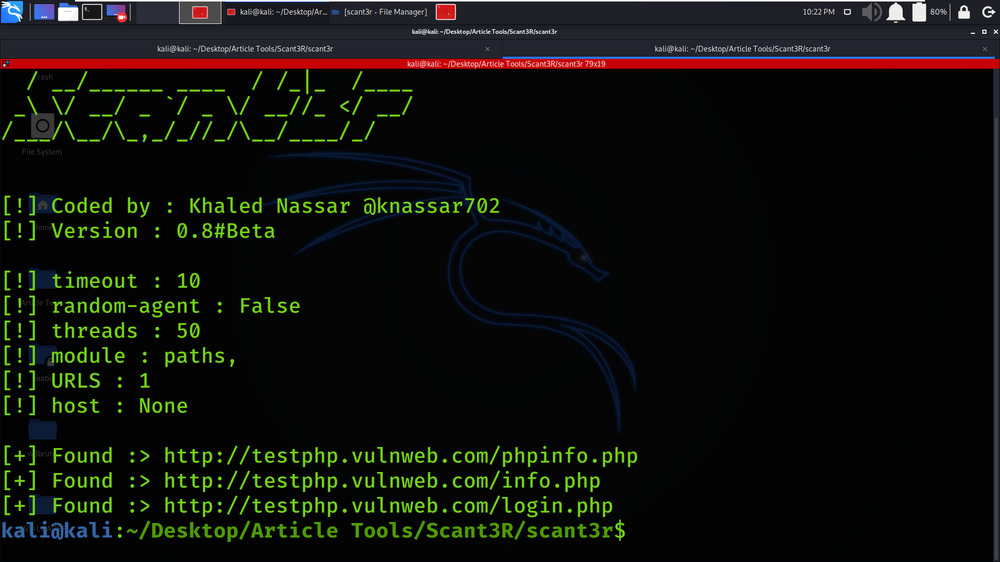

Ejemplo 15: uso de la herramienta Scant3R para usar el módulo de rutas

echo ‘http://testphp.vulnweb.com/’| python3 scant3r.py -m rutas -w 50

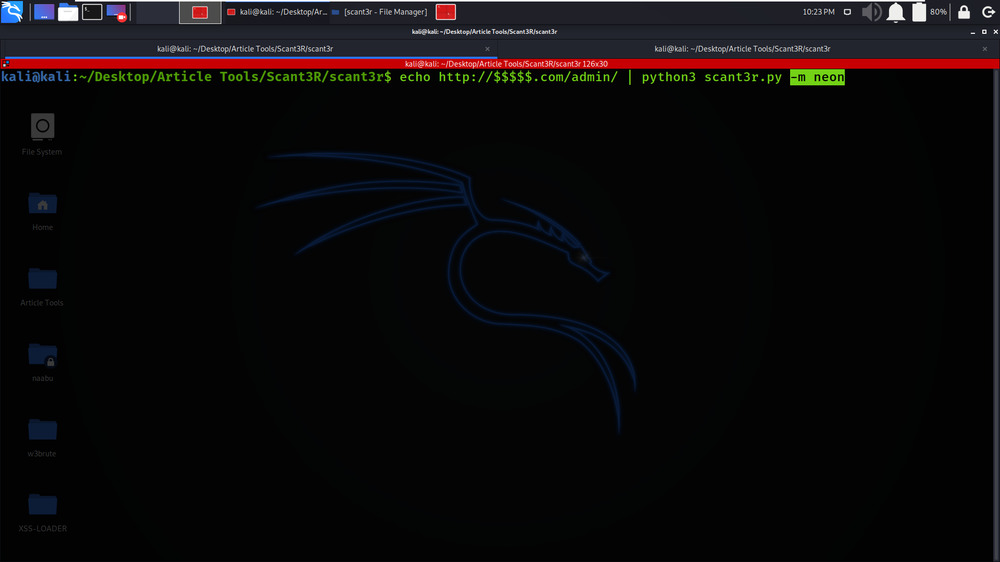

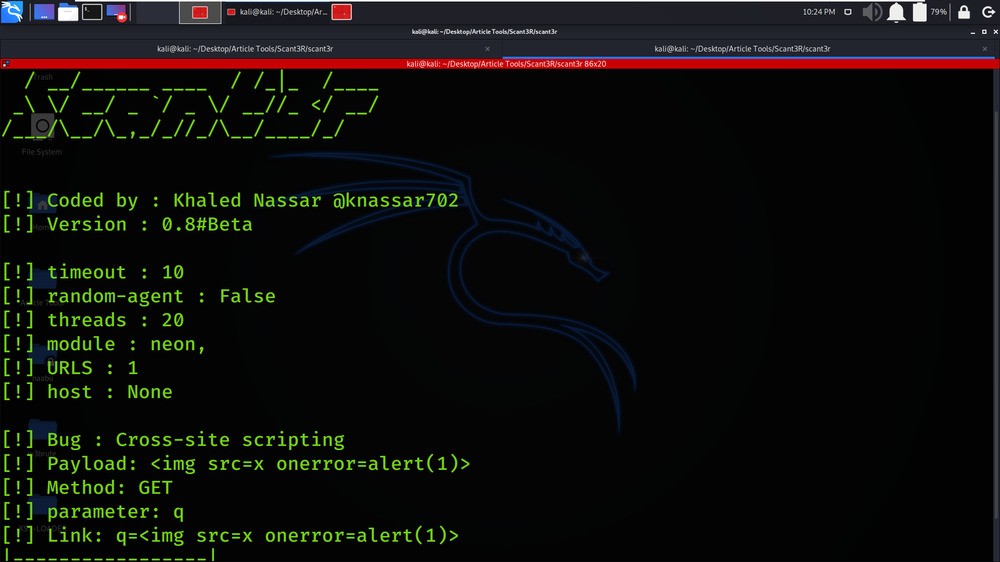

Ejemplo 16: uso de la herramienta Scant3R para usar el módulo Neon

eco http://$$$$$.com/admin/ | python3 scant3r.py -m neón

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA