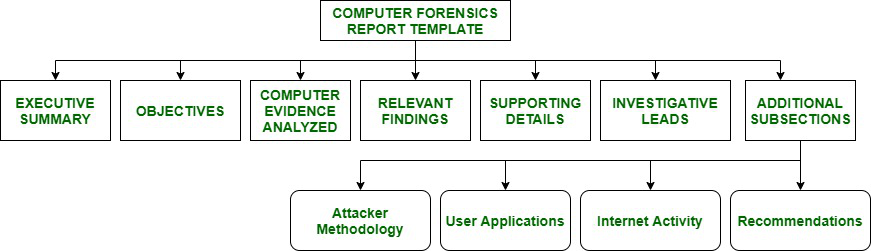

El objetivo principal de la informática forense es realizar una investigación estructurada en un dispositivo informático para descubrir qué sucedió o quién fue el responsable de lo sucedido, manteniendo una string de evidencia documentada adecuada en un informe formal. La sintaxis o plantilla de un informe forense informático es la siguiente:

- Resumen ejecutivo:

la sección Resumen ejecutivo de la plantilla de informe de análisis forense informático proporciona datos de fondo de las condiciones que necesitan un requisito para la investigación. La alta dirección lee el resumen ejecutivo o el resumen de traducción, ya que no lee el informe detallado. Esta sección debe contener una breve descripción, detalles y puntos importantes. Esta sección podría tener una página de largo. La sección de resumen ejecutivo consta de lo siguiente:- Teniendo en cuenta quién autorizó el examen forense.

- Lista de las evidencias significativas en un breve detalle.

- Explicar por qué era necesario un examen forense del dispositivo informático.

- Incluyendo un bloque de firma para los examinadores que realizaron el trabajo.

- Nombre completo, legítimo y propio de todas las personas que están relacionadas o involucradas en el caso, Cargos, fechas de contactos iniciales o comunicaciones.

- Objetivos:

la sección de objetivos se utiliza para delinear todas las tareas que una investigación ha planeado completar. En algunos casos, puede suceder que el examen forense no realice una investigación completa al revisar el contenido de los medios. La lista del plan preparada debe ser discutida y aprobada por el consejo legal, los tomadores de decisiones y el cliente antes de cualquier análisis forense. Esta lista debe constar de las tareas realizadas y el método realizado por un examinador para cada tarea y el estado de cada tarea al final del informe. - Evidencia informática analizada:

la sección Evidencia informática analizada es donde se presentan todas las evidencias recopiladas y sus interpretaciones. Proporciona información detallada sobre la asignación de números de etiqueta de evidencia, descripción de evidencia y números de serie de medios. - Hallazgos relevantes:

esta sección de Hallazgos relevantes brinda un resumen de las evidencias encontradas con valor probatorio cuando se encuentra una coincidencia entre el material de ciencia forense recuperado de la escena del crimen, por ejemplo, una huella dactilar, un mechón de cabello, una huella de zapato, etc. y una muestra de referencia. proporcionado por un sospechoso del caso, la coincidencia se considera ampliamente como una prueba sólida de que el sospechoso es la fuente del material recuperado. Sin embargo, el valor probatorio de la evidencia puede variar ampliamente según la forma en que se caracterice la evidencia y la hipótesis de su interés. Responde a preguntas como «¿Qué objetos o elementos relacionados se encontraron durante la investigación del caso?». - Detalles de apoyo :

Detalles de apoyo es la sección donde se realiza un análisis en profundidad de los hallazgos relevantes. ‘¿Cómo encontramos las conclusiones descritas en Hallazgos relevantes?’, se describe en esta sección. Contiene una tabla de archivos vitales con un nombre de ruta completo, resultados de búsquedas de strings, correos electrónicos/URL revisados, número de archivos revisados y cualquier otro dato relevante. Todas las tareas realizadas para cumplir los objetivos se describen en esta sección. En Detalles de apoyo nos enfocamos más en la profundidad técnica. Incluye gráficos, tablas e ilustraciones, ya que transmite mucho más que textos escritos. Para cumplir con los objetivos descritos, también se incluyen muchas subsecciones. Esta sección es la sección más larga. Comienza dando detalles de fondo de los medios analizados. No es fácil informar la cantidad de archivos revisados y el tamaño del disco duro en un lenguaje comprensible para los humanos. Por lo tanto, - Investigative Leads:

Investigative Leads realiza elementos de acción que podrían ayudar a descubrir información adicional relacionada con la investigación del caso. Los investigadores realizan todas las tareas pendientes para encontrar información adicional si queda más tiempo. La sección de pistas de investigación es muy importante para la aplicación de la ley. Esta sección sugiere tareas adicionales que descubren la información necesaria para avanzar en el caso. por ejemplo, averiguar si hay registros de cortafuegos que datan lo suficientemente atrás como para dar una imagen correcta de los ataques que podrían haber tenido lugar. Esta sección es importante para un consultor forense contratado. - Subsecciones adicionales:

en un informe forense se incluyen varias subsecciones adicionales. Estas subsecciones dependen de los deseos de los clientes y sus necesidades. Las siguientes subsecciones son útiles en casos específicos:- Metodología del atacante:

en esta sección de la metodología del atacante se brinda información adicional para ayudar al lector a comprender los ataques generales o exactos realizados. Esta sección es útil en casos de intrusión informática. Aquí se realiza la inspección de cómo se realizan los ataques y qué partes de los ataques se ven en los registros estándar. - Aplicaciones de usuario:

en esta sección, analizamos las aplicaciones relevantes que están instaladas en los medios analizados porque se observa que, en muchos casos, las aplicaciones presentes en el sistema son muy relevantes. Asigne un título a esta sección, si está investigando cualquier sistema utilizado por un atacante, por ejemplo, herramientas de ataque cibernético. - Actividad de

Internet: la sección Actividad de Internet o Historial de navegación web brinda el historial de navegación web del usuario de los medios analizados. El historial de navegación también es útil para sugerir intenciones, descargas de herramientas maliciosas, espacio no asignado, búsquedas en línea, descargas de programas eliminados de forma segura o programas de eliminación de pruebas que borran archivos flojos y archivos temporales que a menudo albergan pruebas muy importantes para una investigación. - Recomendaciones:

esta sección brinda recomendaciones para que el cliente esté más preparado y capacitado para el próximo incidente de seguridad informática. Investigamos algunas contramedidas basadas en host, basadas en red y de procedimiento que se dan a los clientes para reducir o eliminar el riesgo de incidentes de seguridad.

- Metodología del atacante:

Publicación traducida automáticamente

Artículo escrito por siddhi2420 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA