Prerrequisito: Introducción a Wireshark

Este artículo presentará los métodos de captura y análisis de paquetes. También presentará algunas herramientas avanzadas que se utilizan para aumentar la eficiencia durante la captura y el análisis.

¿Por qué husmear?

Si tiene experiencia previa con sistemas de seguridad, no puede enfatizar lo suficiente la importancia del reconocimiento. Y si eres nuevo, solo debes saber que es muy importante. La detección de paquetes es una forma esencial de reconocimiento de red, así como de supervisión. Es igualmente útil para estudiantes y profesionales de TI.

Wireshark captura los datos que entran o salen de las NIC en su dispositivo mediante el uso de una biblioteca de captura de paquetes subyacente. De manera predeterminada, Wireshark captura solo datos en el dispositivo, pero puede capturar casi todos los datos en su LAN si se ejecuta en modo promiscuo. Actualmente, Wireshark utiliza la biblioteca de captura de paquetes de NMAP (llamada npcap).

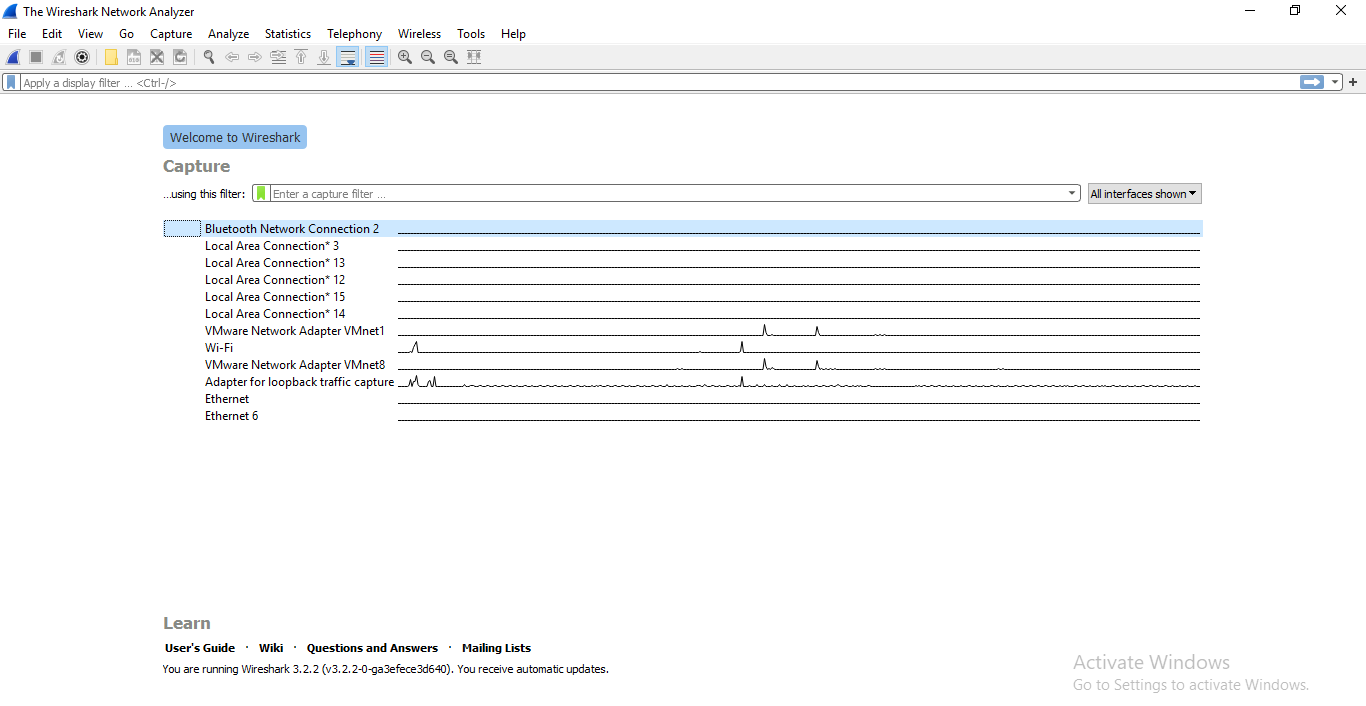

Ponerse en marcha: después de la instalación, inicie Wireshark, apruebe los privilegios de administrador o superusuario y se le presentará una ventana como esta:

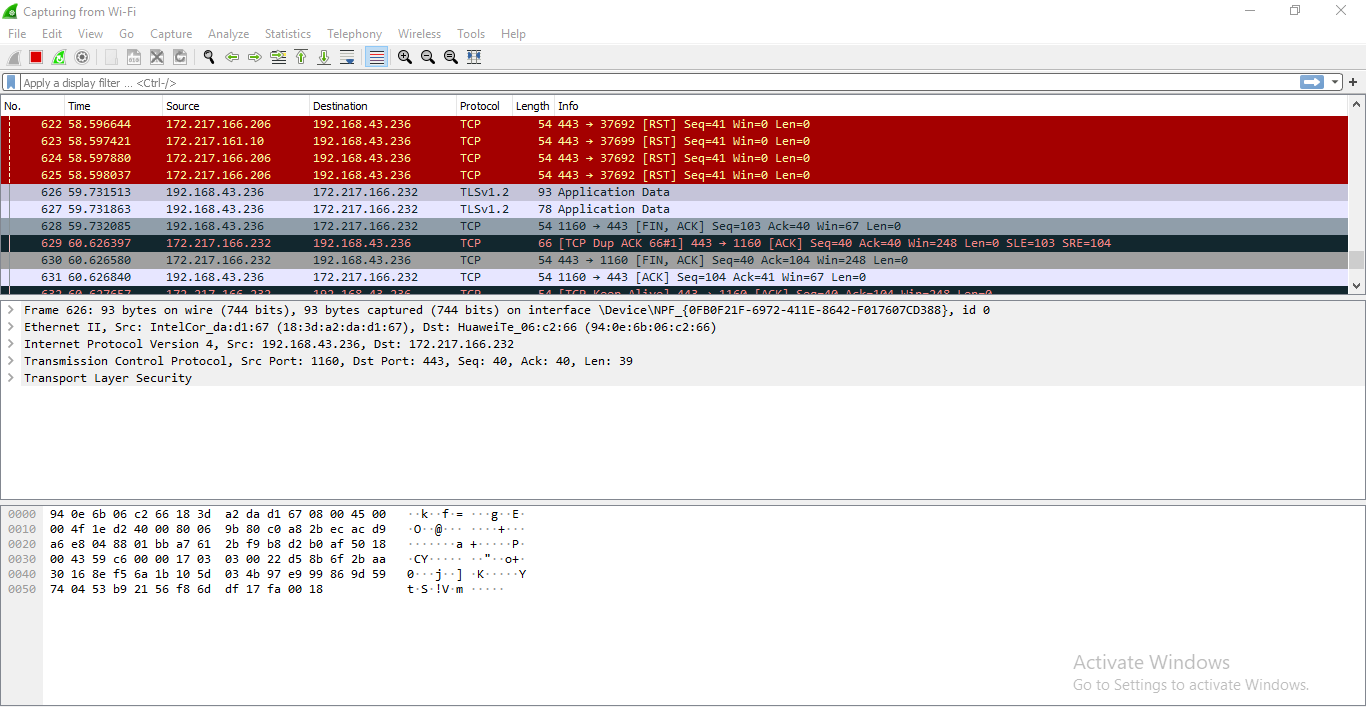

Esta ventana muestra las interfaces de su dispositivo. Para comenzar a olfatear, seleccione una interfaz y haga clic en el icono de atún rojo en la parte superior izquierda. La pantalla de captura de datos tiene tres paneles. El panel superior muestra el tráfico en tiempo real, el del medio muestra información sobre el paquete elegido y el panel inferior muestra los datos del paquete sin procesar. El panel superior muestra la dirección de origen (IPv4 o IPv6), la dirección de destino, los puertos de origen y de destino, el protocolo al que pertenece el paquete e información adicional sobre el paquete.

Dado que hay muchos paquetes que entran y salen cada segundo, mirarlos todos o buscar un tipo de paquetes será tedioso. Esta es la razón por la que se proporcionan filtros de paquetes. Los paquetes se pueden filtrar en función de muchos parámetros, como la dirección IP, el número de puerto o el protocolo en el nivel de captura o en el nivel de visualización. Como es obvio, un filtro de nivel de visualización no afectará a los paquetes que se capturan.

Algunos de los filtros de captura generales son:

- host (capturar el tráfico a través de un solo objetivo)

- net (capturar el tráfico a través de una red o subred). «net» puede tener el prefijo «src» o «dst» para indicar si los datos provienen o van a los hosts de destino).

- puerto (captar el tráfico a través o desde un puerto). «puerto» puede tener el prefijo «src» o «dst» para indicar si los datos provienen o van al puerto de destino.

- Conectores lógicos «y», «no» y «o». (Se utilizan para combinar varios filtros).

Hay algunos filtros más básicos y se pueden combinar de forma muy creativa. Otra gama de filtros, los filtros de visualización se utilizan para crear abstracción en los datos capturados. Estos ejemplos básicos deberían proporcionar una idea básica de su sintaxis:

- tcp.port==80/udp.port==X muestra el tráfico tcp/udp en el puerto X.

- http.request.uri coincide con “parámetro=valor$” muestra paquetes que son requests HTTP en el nivel de la capa de aplicación y su URI termina con un parámetro con algún valor.

- El conector lógico and or and not también funciona aquí.

- ip.src==192.168.0.0/16 e ip.dst==192.168.0.0/16 mostrarán el tráfico hacia y desde estaciones de trabajo y servidores.

También hay un concepto de reglas de coloración. A cada protocolo/puerto/otro elemento se le proporciona un color único para que sea fácilmente visible para un análisis rápido. Más detalles sobre las reglas para colorear están aquí .

Los complementos son piezas adicionales de códigos que se pueden incrustar en el Wireshark nativo. Los complementos ayudan en el análisis mediante:

- Mostrar estadísticas e información específicas de los parámetros.

- Manejo de archivos de captura y temas relacionados con sus formatos.

- Colaborar con otras herramientas y marcos para configurar una solución de monitoreo de red todo en uno.

Con solo la capacidad básica para ver todo el tráfico que pasa por su dispositivo o en su LAN y las herramientas y complementos para ayudarlo en el análisis, puede hacer muchas cosas con su dispositivo. Me gusta:

- Solución de problemas de conectividad a Internet con su dispositivo o WiFi.

- Supervisar su dispositivo en busca de tráfico no deseado que pueda ser una indicación de una infección de malware.

- Probar el funcionamiento de su aplicación que involucra redes.

- Usándolo solo para entender cómo funcionan las redes informáticas.

Publicación traducida automáticamente

Artículo escrito por awasthi7xenextt y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA