Los SMS aún gobiernan el factor doble, pero el problema es de talla única.

Cercar su jardín disuade a los intrusos, pero no los mantiene alejados por completo. Lo mismo ocurre con la autenticación de 2 factores (2FA). El trabajo para hacer que sea extremadamente fácil para un usuario ingresar y extremadamente difícil para un pirata informático está en curso, pero hasta que tengamos una solución 100% infalible, las contraseñas de un solo uso como el segundo factor sigue siendo posiblemente el mejor apuesta.

El principio

La autenticación de dos factores ha sido un medio para la solución de ciberseguridad desde hace años, pero fue en 2012 cuando la mayoría de las organizaciones comenzaron a implementar 2FA. Las empresas de tecnología tardaron bastante en reconocer su importancia y fue solo después de una campaña pública masiva que exigió a las empresas que adoptaran la autenticación de dos factores como una característica de seguridad que cobró impulso.

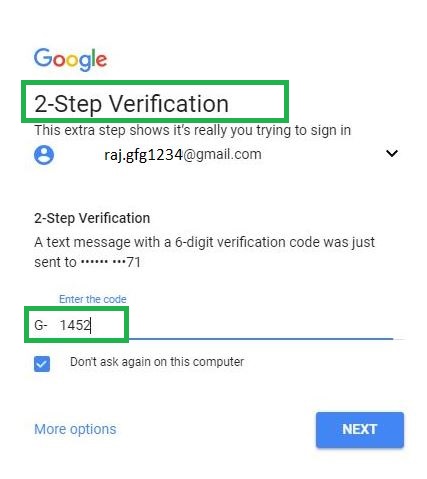

Tomemos como ejemplo, cuando un usuario accede a un servicio de banca en línea, el usuario debe ingresar una ‘contraseña de segundo factor’ adicional además del ID de usuario y la contraseña. La contraseña de segundo factor es la contraseña de un solo uso (OTP) enviada por SMS, diseñada para ser válida solo por un corto período de tiempo únicamente por razones de seguridad.

Se suponía que 2FA era una solución de seguridad integral

La autenticación de dos factores requiere que un usuario proporcione dos de tres credenciales, algo que usted sabe; algo que tienes; algo que eres

karl Rosengren ha sido el factor constante detrás de varias organizaciones para adoptar 2FA al enviar cientos de tweets vergonzosos a organizaciones que no lo hacen. Su dedicación parece estar dando sus frutos, ya que casi todas las empresas importantes ahora ofrecen algún tipo de autenticación de dos factores. Pero después de todos estos años, ahora parece que 2FA se ha convertido en una oferta más compleja, ya que hay opciones variadas: SMS; Email; aplicaciones de verificación; unidad USB especial; voz; notificación de inserción.

Los beneficios de la autenticación de dos factores

- Seguridad mejorada: SMS-2FA reduce la probabilidad de que un atacante pueda hacerse pasar por un usuario y obtener acceso, ya que se requiere una segunda forma de identificación.

- Aumente la productividad y la flexibilidad: la movilidad contribuye a una mayor productividad y la mayoría de las empresas se están volviendo móviles. Con 2FA móvil, los empleados pueden acceder de forma segura a cualquier información sin poner en riesgo la red o la información confidencial.

- Menor costo de administración de la seguridad y la mesa de ayuda: según una investigación, entre el 35 y el 40 por ciento de las llamadas a una mesa de ayuda están relacionadas con contraseñas. La autenticación de dos factores puede ayudar a reducir estas llamadas que consumen mucho tiempo al proporcionar una forma segura para que los usuarios finales restablezcan sus propias contraseñas.

- Reduzca el fraude y cree relaciones seguras en línea El robo de identidad va en aumento y tiene un impacto directo en la relación con el cliente, la moda, la credibilidad y el resultado final. 2FA proporciona una capa adicional que protege el sitio, la transacción y el cliente.

Los investigadores muestran cómo secuestrar un mensaje de texto: no permita que esta sea la razón para ser escéptico sobre el uso de SMS para la autenticación de dos factores.

Casi todos los servicios web ofrecen algún tipo de autenticación de dos factores, pero no todos están protegidos. El marco general de 2FA todavía ofrece protección, pero tiene sus limitaciones y es por eso que para más y más organizaciones confiar en dos factores simplemente no es suficiente.

2FA ya no parece ser el guerrero de la seguridad que era aclamado

Para 2014, estaba claro que los piratas informáticos y los ciberdelincuentes estaban concentrados en encontrar formas de evitar la seguridad adicional interceptando tokens. Ahora que los delincuentes apuntan a las criptomonedas, están dispuestos a ir más lejos y estos ataques continúan siendo una amenaza para los usuarios de criptomonedas.

El verdadero problema no es con la 2FA sino con las cosas que la rodean: dispositivo, cuenta del operador, proceso de recuperación de la cuenta. Si alguna de estas cosas se puede romper, entonces su seguridad está comprometida.

- Aunque 2FA reduce el riesgo de acceso a datos confidenciales, no es completamente resistente a otras actividades delictivas cibernéticas.

- Es posible que los factores físicos de la autenticación de dos factores se pierdan o sean robados.

- Con el uso de la función de ‘recuperación de cuenta’ que permite usar correos electrónicos temporales y restablecer contraseñas, se puede omitir 2FA.

Afortunadamente, no todos los 2FA son iguales.

Solo agregando un código de autenticación no puede esperar que los atacantes se rechacen. Aunque endurece la página de inicio de sesión, los atacantes encontrarán otra forma de restablecer la contraseña. Son esos puntos débiles que un pirata informático sabe dónde detectar y donde debe estar la atención. Ir más allá de dos factores no es la solución, pero utilizar los avances tecnológicos para que sea infalible es la necesidad del momento, al igual que SendOTP de MSG91.

Con la implementación de 2FA, toma un poco más de tiempo cada vez que inicia sesión en una cuenta en un nuevo dispositivo y, a la larga, vale la pena para evitar algunos robos en línea graves. Mire quién logró su 2FA

: Google

, Facebook

, Instagram

, Twitter

, WhatsApp

, Apple

, Microsoft

, Amazon

, Yahoo

, LinkedIn

, Snapchat

, Pinterest.

Algunos investigadores están ocupados detectando la debilidad de 2FA, mientras que otros están ocupados simplificándolo y haciéndolo más seguro con el token de vibración sónica.

Si obtener dos factores no parece suficiente, ¿estamos listos para lo que es?

Abriendo paso a la autenticación biométrica:

Todavía se debate el uso de la biometría como el tercer factor de autenticación. Aunque se está consolidando rápidamente como uno de los medios de autenticación más pertinentes mediante el reconocimiento facial, las huellas dactilares, las huellas de voz y el escaneo del iris para proteger su cuenta, la principal preocupación sigue siendo.

Si la biometría está comprometida, diga su huella de voz; no tienes la opción de cambiar tu voz y empezar de nuevo.

Hasta que tengamos algunas opciones de seguridad progresivas, no nos adelantemos descartando lo que guarda nuestras contraseñas.

Publicación traducida automáticamente

Artículo escrito por JaisinghaniPallavi y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA