Echamos un vistazo de cerca al llamado WiFi, que también se conoce como estándar IEEE 802.11

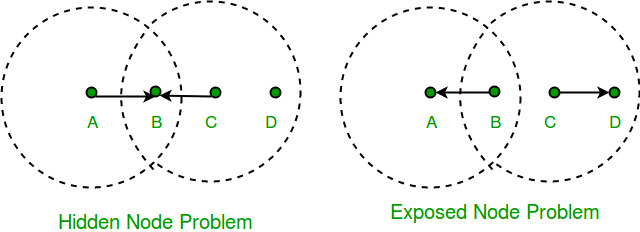

Considere la situación representada en la figura, donde cada uno de los cuatro Nodes puede enviar y recibir señales que llegan solo a los Nodes a su izquierda y derecha inmediatas.

Por ejemplo, B puede intercambiar tramas con A y C, pero no puede comunicarse con D, mientras que C puede comunicarse con B y D, pero no con A. (El alcance de A y D no se muestra en la figura). Suponga que tanto A como C desean comunicarse con B y entonces cada uno le envía un marco. A y C no se conocen porque sus señales no llegan tan lejos. Estos dos marcos chocan entre sí en B, pero a diferencia de Ethernet, ni A ni C son conscientes de esta colisión. Se dice que A y C son Nodes ocultos entre sí.

Según Wikipedia, el problema del Node oculto se puede definir como “En las redes inalámbricas, el problema del Node oculto o el problema del terminal oculto ocurre cuando un Node es visible para un punto de acceso inalámbrico (AP), pero no para otros Nodes que se comunican con ese AP. ”

No se puede detectar la colisión en el problema del Node oculto

Esto se debe a que los Nodes A y C están fuera del alcance del otro (y por lo tanto no pueden detectar una colisión mientras transmiten). Por lo tanto, el acceso múltiple con detección de portadora con detección de colisión (CSMA/CD) no funciona y se producen colisiones. Los datos recibidos por el punto de acceso están corruptos debido a la colisión. Para superar el problema del Node oculto, se implementa el protocolo de enlace RTS/CTS (IEEE 802.11 RTS/CTS) además del esquema de acceso múltiple con detección de portadora con prevención de colisiones (CSMA/CA).

Un problema relacionado, denominado problema de Node expuesto, se produce en las siguientes circunstancias:

Supongamos que B está enviando a A (como en la figura anterior). El Node C es consciente de esta comunicación porque escucha la transmisión de B. Sería un error que C concluyera que no puede transmitir a nadie simplemente porque puede escuchar la transmisión de B.

Por ejemplo, suponga que C quiere transmitir al Node D. Esto no es un problema ya que la transmisión de C a D no interferirá con la capacidad de A para recibir de B.

Abordamos estos problemas mediante un algoritmo conocido como acceso múltiple con prevención de colisiones (MACA). El emisor y el receptor intercambian tramas entre sí antes de transmitir datos. Esto informa a todos los Nodes cercanos que una transmisión está a punto de comenzar. El remitente transmite la trama de solicitud de envío (RTS) al receptor. Luego, el receptor responde con una trama de autorización para enviar (CTS) al remitente. Cualquier Node que recibe una trama CTS sabe que está cerca del receptor, por lo tanto, no puede transmitir una trama. Cualquier Node que recibe una trama RTS pero no la trama CTS sabe que no está cerca del receptor para interferir con él, por lo que es libre de transmitir datos.

Referencia –

Wikipedia

Este artículo es una contribución de Nikhil Ranjan 10 y Palak Jain. Si le gusta GeeksforGeeks y le gustaría contribuir, también puede escribir un artículo usando contribuya.geeksforgeeks.org o envíe su artículo por correo a contribuya@geeksforgeeks.org. Vea su artículo que aparece en la página principal de GeeksforGeeks y ayude a otros Geeks.

Escriba comentarios si encuentra algo incorrecto o si desea compartir más información sobre el tema tratado anteriormente.

Publicación traducida automáticamente

Artículo escrito por GeeksforGeeks-1 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA