A principios de 2018, se pasó del uso de malware.exe para archivos adjuntos en PDF y DOC a través de correos electrónicos a técnicas sin archivos para implementar malware en los sistemas. El malware sin archivos también se conoce como una amenaza invisible. Es difícil de detectar ya que reside en la memoria del sistema y las herramientas de Windows son secuestradas para realizar estos ataques. Así que no hay interferencia de la víctima en este tipo de ataques.

Usando herramientas ya instaladas en la PC o ejecutando scripts simples y código de shell en la memoria a través de Windows Power Shell, el malware se puede implementar en la máquina de las víctimas. Los scripts maliciosos también se ocultan con frecuencia en el registro de Windows y en el Sistema de administración de Windows (WMS). Esta técnica también se llama “Living Off the Land”.

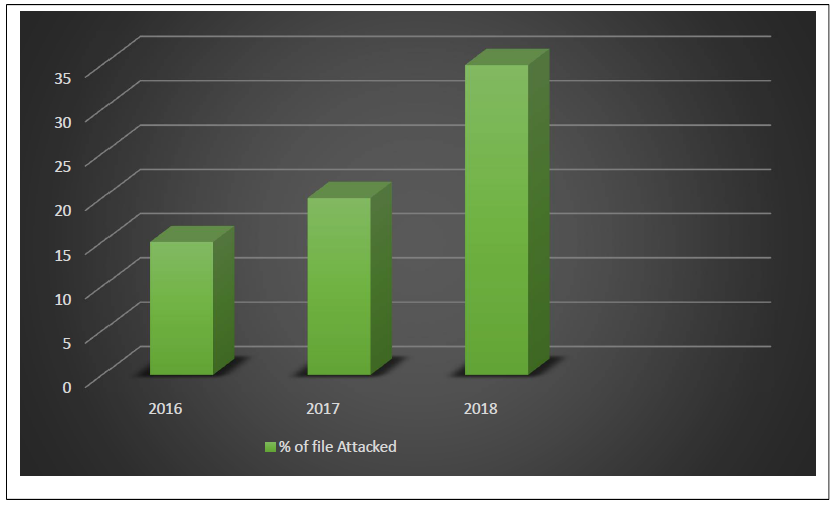

Los ataques sin archivos alcanzaron su punto máximo en 2017 y principios de 2018, ya que el malware sin archivos es tan poderoso que los productos de seguridad no pueden simplemente bloquear los sistemas o el software que utilizan RAM y herramientas de Windows y no tiene ningún archivo ejecutable (archivos maliciosos) en el disco para detectar. El malware sin archivos no deja rastros. Algunos de los ataques sin archivos son Kovter, Hancitor, Sorebrect ransomware.

Los ataques sin archivos utilizan principalmente las siguientes técnicas:

- Manipulación del registro de Windows

- Inyección de código de memoria

- Basado en Powershell, Wscript o Cscript

Se estima que en 2018 casi el 35 por ciento de los ataques cibernéticos se deben a la técnica sin archivos.

Exploits: los exploits son programas o códigos que aprovechan cualquier vulnerabilidad del sistema (fallas) para realizar un ataque en un sistema o utilizarlo para obtener acceso privilegiado y, por lo tanto, controlar el sistema. Los ataques de explotación se consideran poderosos ya que no requieren interacción con las víctimas.

En el año 2018, la investigación reveló que casi todos los chips de computadora fabricados en los últimos 20 años contienen dos vulnerabilidades importantes conocidas como espectro (cve-2017-5753) y fusión (cve-2017-5715). Microsoft ha lanzado sus parches para solucionar esto, pero aún así, sus rastros permanecen y están tratando de eliminarlo por completo. Algunas vulnerabilidades de día cero que incluyen flash (cve-2018-4878) e Internet Explorer (cve-2018-8174). Además de esto, Adobe Reader zero-day (cve-2018-4990) y la vulnerabilidad de flash player (cve-2018-5002) que permite que un objeto flash creado con fines malintencionados ejecute código en la computadora de las víctimas fueron corregidos por Adobe, pero se obstaculizó en gran medida. en países de medio oriente.

Hay básicamente dos tipos de exploits: Conocidos y Desconocidos. Los exploits conocidos son aquellos que se aprovechan de una vulnerabilidad conocida en el software y los sistemas. Los desarrolladores ya han creado parches para el mismo, pero no es fácil de mantener para cada pieza de software. Los exploits desconocidos o Zero-Day son aquellos que aún no se han hecho públicos. Esto puede deberse a que los ciberdelincuentes lo detectaron antes que los desarrolladores y lo utilizan como una oportunidad para llevar a cabo un ataque de explotación.

¿Cómo se pueden evitar los ataques?

- Los antivirus de seguridad no proporcionan una detección completa para estos ataques. Pero tome algunas medidas preventivas para evitar estos ataques.

- Mantenga actualizado el software de Windows (Adobe, MS-Office, etc.).

- Escanee regularmente la PC en busca de infecciones, vulnerabilidades y mantenga el antivirus actualizado.

- Instale la protección del navegador en la PC y deshabilite la descarga directa de complementos de software como Adobe.

- Deshabilite Power shell y WMI si no los usa.

- La seguridad es cada vez más costosa y difícil de administrar, por lo que poca conciencia puede asegurar el negocio.

- Instale un software de seguridad de Internet avanzado como REVE Antivirus capaz de detectar y bloquear documentos maliciosos, spam y exploits que están diseñados para aprovechar las vulnerabilidades del sistema, los navegadores y el software instalado.

Publicación traducida automáticamente

Artículo escrito por KanikaSharma y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA