El aseguramiento de la información se refiere a la implementación de métodos que se enfocan en proteger y salvaguardar la información crítica y los sistemas de información relevantes asegurando la confidencialidad, integridad, disponibilidad y no repudio. Se trata de un enfoque estratégico que se centra más en el despliegue de políticas que en la construcción de infraestructuras.

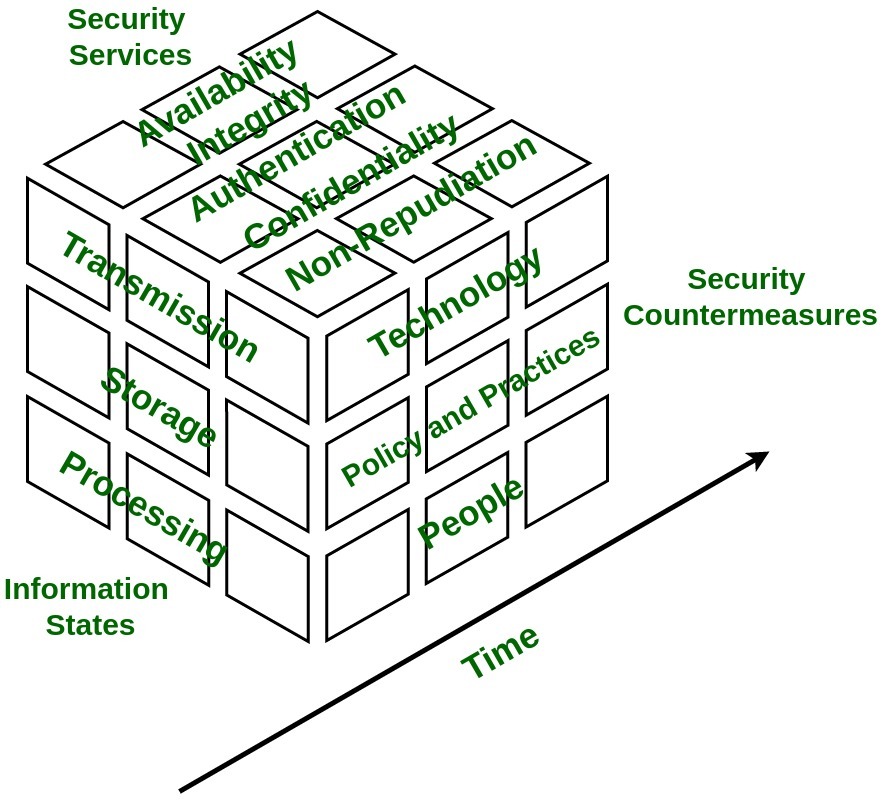

Modelo de aseguramiento de la información:

el modelo de seguridad es un modelo multidimensional basado en cuatro dimensiones:

- Estados de información:

la información se conoce como interpretación de datos que se pueden encontrar en tres estados almacenados, procesados o transmitidos.

- Servicios de seguridad:

es un pilar fundamental del modelo que brinda seguridad al sistema y consta de cinco servicios: disponibilidad, integridad, confidencialidad, autenticación y no repudio.

- Contramedidas de seguridad:

esta dimensión tiene funcionalidades para salvar el sistema de una vulnerabilidad inmediata al tener en cuenta la tecnología, las políticas y prácticas, y las personas.

- Tiempo:

esta dimensión se puede ver de muchas maneras. En cualquier momento, los datos pueden estar disponibles fuera de línea o en línea, la información y el sistema pueden estar en constante cambio, lo que presenta un riesgo de acceso no autorizado. Por lo tanto, en cada fase del ciclo de desarrollo del sistema, todos los aspectos del modelo de aseguramiento de la información deben estar bien definidos e implementados para minimizar el riesgo de acceso no autorizado.

Estados de información:

- Transmisión:

define el tiempo en el que los datos se encuentran entre los pasos de procesamiento.Ejemplo:

en tránsito por las redes cuando el usuario envía un correo electrónico al lector, incluida la memoria y el almacenamiento encontrados durante la entrega.

- Almacenamiento:

define el tiempo durante el cual los datos se guardan en un medio como el disco duro. Ejemplo: el usuario guarda un documento en el disco del servidor de archivos.

- Procesamiento:

define el tiempo durante el cual los datos están en estado de procesamiento.Ejemplo:

los datos se procesan en la memoria de acceso aleatorio (RAM) de la estación de trabajo.

Servicios de seguridad :

- Confidencialidad –

Asegura que la información del sistema no sea divulgada a accesos no autorizados y sea leída e interpretada únicamente por personas autorizadas para hacerlo. La protección de la confidencialidad evita el acceso malintencionado y la divulgación accidental de información. La información que se considera confidencial se denomina información sensible .Para garantizar la confidencialidad, los datos se clasifican en diferentes categorías según la gravedad del daño y luego se toman medidas estrictas en consecuencia.

Ejemplo:

proteger el contenido del correo electrónico para que solo lo lea el conjunto de usuarios deseado. Esto se puede asegurar mediante el cifrado de datos. La autenticación de dos factores, las contraseñas seguras, los tokens de seguridad y la verificación biométrica son algunas normas populares para que los usuarios de autenticación accedan a datos confidenciales.

- Integridad:

garantiza que los datos confidenciales sean precisos y confiables y que no se puedan crear, cambiar o eliminar sin la debida autorización. Mantener la integridad implica la modificación o destrucción de la información por acceso no autorizado.Para garantizar la integridad, se deben planificar e implementar copias de seguridad para restaurar los datos afectados en caso de una violación de la seguridad. Además, esta suma de comprobación criptográfica también se puede utilizar para la verificación de datos.

Ejemplo:

Implementación de medidas para verificar que el contenido del correo electrónico no haya sido modificado en tránsito. Esto se puede lograr mediante el uso de criptografía que garantizará que el usuario previsto reciba información correcta y precisa. - Disponibilidad:

garantiza el acceso confiable y constante a datos confidenciales solo por parte de usuarios autorizados. Implica medidas para mantener el acceso a los datos a pesar de las fallas del sistema y las fuentes de interferencia.Para garantizar que se elimine la disponibilidad de los datos corruptos, se debe acelerar el tiempo de recuperación y se debe mejorar la infraestructura física.

Ejemplo:

acceso y rendimiento del servicio de correo electrónico. - Autenticación:

es un servicio de seguridad diseñado para establecer la validez de la transmisión del mensaje mediante la verificación de la identidad del individuo para recibir una categoría específica de información.Para garantizar la disponibilidad de varios factores únicos y se utilizan métodos de autenticación de múltiples factores. Un método de autenticación de un solo factor usa un solo parámetro para verificar la identidad de los usuarios, mientras que la autenticación de dos factores usa múltiples factores para verificar la identidad del usuario.

Ejemplo:

ingresar el nombre de usuario y la contraseña cuando iniciamos sesión en el sitio web es un ejemplo de autenticación. Ingresar la información de inicio de sesión correcta permite que el sitio web verifique nuestra identidad y garantiza que solo nosotros accedamos a información confidencial. - No repudio:

es un mecanismo para garantizar que el remitente o el receptor no puedan negar el hecho de que son parte de la transmisión de datos. Cuando el remitente envía datos al receptor, recibe confirmación de entrega. Cuando el receptor recibe el mensaje, tiene toda la información adjunta dentro del mensaje con respecto al remitente.Ejemplo:

un ejemplo común es el envío de SMS de un teléfono móvil a otro. Después de recibir el mensaje, se muestra un mensaje de confirmación de que el receptor ha recibido el mensaje. A cambio, el mensaje recibido por el receptor contiene toda la información sobre el remitente.

Contramedidas de seguridad:

- Personas:

las personas son el corazón del sistema de información. Los administradores y usuarios de los sistemas de información deben seguir políticas y prácticas para diseñar un buen sistema. Deben ser informados regularmente sobre el sistema de información y estar listos para actuar adecuadamente para salvaguardar el sistema.

- Política y práctica:

cada organización tiene un conjunto de reglas definidas en forma de políticas que deben seguir todas las personas que trabajan en la organización. Estas políticas deben practicarse para manejar adecuadamente la información confidencial siempre que el sistema se vea comprometido.

- Tecnología:

se debe utilizar la tecnología adecuada, como firewalls, enrutadores y detección de intrusos, para defender el sistema de vulnerabilidades y amenazas. La tecnología utilizada debe facilitar una respuesta rápida siempre que la seguridad de la información se vea comprometida.