La recopilación de información sobre el dominio de destino es muy importante para que la prueba de penetración o el proceso de búsqueda de recompensas por errores sean exitosos. La recopilación de subdominios, URL únicas, URL con parámetros, correos electrónicos del dominio de destino, etc. es muy importante, por lo que para obtener esta información tenemos una herramienta llamada BlackWidow .

La herramienta BlackWidow es una herramienta basada en lenguaje python que se utiliza para arañas de aplicaciones basadas en web y recopila mucha información. Inject-X fuzzer se usa en esta herramienta para escanear URL dinámicas en busca de vulnerabilidades comunes de OWASP. La herramienta BlackWidow se puede utilizar en los pasos iniciales de la evaluación de vulnerabilidades de aplicaciones basadas en la web para la fase de recopilación de información. Inject-X fuzzer tiene la capacidad de detectar vulnerabilidades XSS, inyección SWL, inyección de código HTML, etc.

Características de la herramienta BlackWidow

- Reúne subdominios, URL dinámicas únicas, correos electrónicos, números de teléfono.

- Utiliza un fuzzer Inject-X para la detección de vulnerabilidades.

- Puede almacenar los resultados en archivos de texto dedicados en orden ordenado.

- Está desarrollado en lenguaje Python.

- Es de código abierto y de uso gratuito.

Instalación de la herramienta BlackWidow en el sistema operativo Kali Linux

Paso 1: verifique si el entorno de Python está establecido o no, use el siguiente comando:

python3

Paso 2: Abra su terminal Kali Linux y muévase a Escritorio usando el siguiente comando.

cd Desktop

Paso 3: Estás en el escritorio ahora crea un nuevo directorio llamado Black-Widow usando el siguiente comando. En este directorio completaremos la instalación de la herramienta Black-Widow.

mkdir Black-Widow

Paso 4: ahora cambie al directorio Black-Widow usando el siguiente comando.

cd Black-Widow

Paso 5: Ahora tienes que instalar la herramienta. Tienes que clonar la herramienta desde Github.

sudo git clone https://github.com/1N3/BlackWidow.git

Paso 6: La herramienta se ha descargado con éxito en el directorio Black-Widow. Ahora enumere el contenido de la herramienta usando el siguiente comando.

ls

Paso 7: Puede observar que se creó un nuevo directorio de la herramienta BlackWidow que se generó mientras estábamos instalando la herramienta. Ahora muévete a ese directorio usando el siguiente comando:

cd BlackWidow

Paso 8: Una vez más, para descubrir el contenido de la herramienta, use el siguiente comando.

ls

Paso 9: descargue los paquetes necesarios para ejecutar la herramienta, use el siguiente comando.

sudo pip3 install -r requirements.txt

Paso 10: Ahora que hemos terminado con nuestra instalación, use el siguiente comando para ver el índice de ayuda (da una mejor comprensión de la herramienta) de la herramienta.

python3 blackwidow -h

Trabajando con BlackWidow:

Ejemplo 1: URL completa a araña

En este ejemplo, realizaremos Full URL Spider. Hemos proporcionado la URL completa de destino con la etiqueta -u (https://geeksforgeeks.org)

sudo python3 blackwidow -u https://geeksforgeeks.org

En la captura de pantalla a continuación, obtenemos los resultados de nuestro escaneo, los subdominios de geeksforgeeks.org se muestran en la captura de pantalla a continuación.

En la siguiente captura de pantalla, las URL dinámicas que se encuentran en geeksforgeeks.org se mencionan a continuación en la captura de pantalla. Básicamente, estas son URL parametrizadas que se pueden probar para XSS y muchas más vulnerabilidades.

En la siguiente captura de pantalla, se muestran los archivos creados por la herramienta durante el escaneo. Cada archivo tiene sus propios resultados como subdominios, correos electrónicos, URL, etc.

En la siguiente captura de pantalla, puede ver que los correos electrónicos de geeksforgeeks.org se guardan en el archivo emails.txt, lo que facilita la tarea.

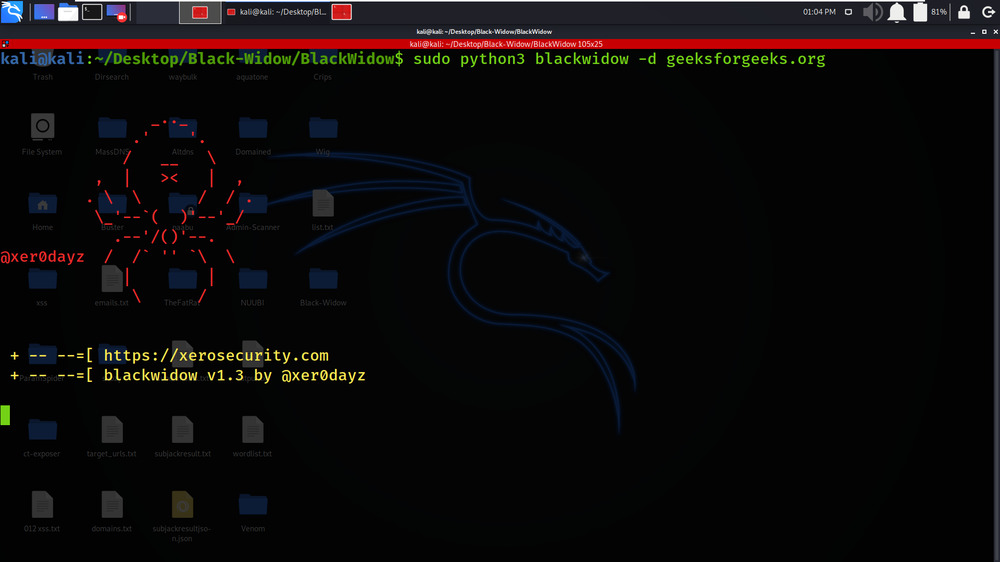

Ejemplo 2: nombre de dominio a araña

En este ejemplo, en lugar de proporcionar una URL completa (como en el Ejemplo 1), estamos especificando solo nombres de dominio para escanear. La etiqueta -d se usa junto con el nombre de dominio de destino.

sudo python3 blackwidow -d geeksforgeeks.org

nombre de dominio a la araña

En la siguiente captura de pantalla, tenemos los resultados de nuestro nombre de dominio Spider.

Ejemplo 3: Nivel de profundidad a atravesar

En este ejemplo, escanearemos el dominio hasta cierta profundidad. Se escanearán 5 niveles de profundidad ya que hemos especificado una profundidad de 5 usando la etiqueta -l.

sudo python3 blackwidow -d geeksforgeeks.org -l 5

En la siguiente captura de pantalla, se muestran los resultados de la profundidad de 5.

Ejemplo 4: escanear todas las URL dinámicas encontradas

En este ejemplo, buscaremos todas las URL dinámicas detectadas en el dominio geeksforgeeks.org. En la siguiente captura de pantalla, se muestra la lista de URL de unique_dynaminc.

sudo python3 blackwidow -d geeksforgeeks.org -s /usr/share/blackwidow/geeksforgeeks.org_80/geeksforgeeks.org_80-dynamic-unique.txt

En la siguiente captura de pantalla, estamos comenzando nuestro escaneo en URL dinámicas que se proporcionan en forma de lista.

En la siguiente captura de pantalla, puede ver que se muestran los resultados del análisis anterior.

Ejemplo 5: Puerto para la URL

En este ejemplo, realizaremos un escaneo en el dominio especificado con el número de puerto. Hemos especificado el puerto 80, por lo que solo se escanearán las URL del puerto 80.

sudo python3 blackwidow -d geeksforgeeks.org -p 80

En la siguiente captura de pantalla, tenemos los resultados de nuestro puerto de ejemplo anterior de la URL.

Ejemplo 6: establecer el modo detallado

En este ejemplo, se nos mostrará en un formato más detallado. La etiqueta -v se usa junto con la confirmación (s/n).

sudo python3 blackwidow -d geeksforgeeks.org -v y

En la siguiente captura de pantalla, se muestran los resultados del formato detallado.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA