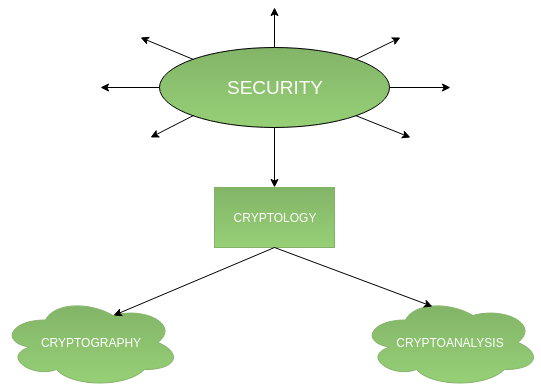

La criptografía es un aspecto importante cuando nos ocupamos de la seguridad de la red. ‘Crypto’ significa secreto u oculto. La criptografía es la ciencia de la escritura secreta con la intención de mantener los datos en secreto. El criptoanálisis, por otro lado, es la ciencia o, a veces, el arte de romper los criptosistemas. Ambos términos son un subconjunto de lo que se denomina criptología.

Clasificación: el diagrama de flujo muestra que la criptología es solo uno de los factores involucrados en la seguridad de las redes. La criptología se refiere al estudio de los códigos, lo que implica tanto escribirlos (criptografía) como resolverlos (criptoanálisis). A continuación se muestra una clasificación de las terminologías criptográficas y sus diversos tipos.

Criptografía:

La criptografía se clasifica en criptografía simétrica y criptografía asimétrica. A continuación se muestra la descripción de estos tipos.

- Criptografía de clave simétrica: implica el uso de una clave secreta junto con algoritmos de cifrado y descifrado que ayudan a proteger el contenido del mensaje. La fuerza de la criptografía de clave simétrica depende del número de bits de clave. Es relativamente más rápido que la criptografía de clave asimétrica. Surge un problema de distribución de claves ya que la clave debe transferirse del remitente al receptor a través de un canal seguro.

- Criptografía de clave asimétrica: también se conoce como criptografía de clave pública porque implica el uso de una clave pública junto con la clave secreta. Resuelve el problema de la distribución de claves ya que ambas partes usan diferentes claves para el cifrado/descifrado. No es factible usarlo para descifrar mensajes masivos, ya que es muy lento en comparación con la criptografía de clave simétrica.

- Hashing: implica tomar el texto sin formato y convertirlo en un valor hash de tamaño fijo mediante una función hash. Este proceso garantiza la integridad del mensaje, ya que el valor hash en ambos lados, el del remitente y el del receptor, debe coincidir si el mensaje no se modifica.

Diferencia entre funciones hash, algoritmos simétricos y asimétricos:

| Rasgo | Funciones hash | Algoritmos simétricos | Algoritmos asimétricos |

|---|---|---|---|

| Número de llaves | 0 | 1 | 2 |

| Longitud de claves recomendada por NIST | 256 bits | 128 bits | 2048 bits |

| Ejemplo | SHA-256, SHA3-256, SHA-512 | AES o 3DES | RSA, DSA, ECC |

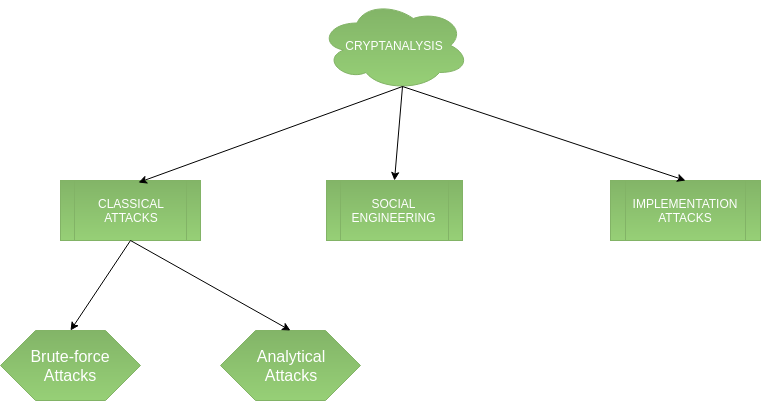

Criptoanálisis:

- Ataques clásicos: Se puede dividir en:

a) Análisis matemático: Es un tipo de ataque que aprovecha fallas estructurales en un algoritmo específico.

b) Ataques de fuerza bruta: el atacante usa un Ataque de fuerza bruta (BFA) para probar todas las claves potenciales para descubrir la clave. Si la clave es larga, el ataque tardará mucho tiempo en ejecutarse. Los ataques de fuerza bruta ejecutan el algoritmo de cifrado para todos los casos posibles de las claves hasta que se encuentra una coincidencia. El algoritmo de cifrado se trata como una caja negra. Los ataques analíticos son aquellos ataques que se centran en romper el criptosistema mediante el análisis de la estructura interna del algoritmo de cifrado. - Ataque de Ingeniería Social: Es algo que depende del factor humano. Engañar a alguien para que revele sus contraseñas al atacante o permitir el acceso al área restringida es parte de este ataque. Las personas deben tener cuidado al revelar sus contraseñas a cualquier tercero que no sea de confianza.

- Ataques de implementación: los ataques de implementación, como el análisis de canal lateral, se pueden utilizar para obtener una clave secreta. Son relevantes en los casos en que el atacante puede obtener acceso físico al criptosistema.

Publicación traducida automáticamente

Artículo escrito por achivchauhan y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA