Imagine un escenario en el que está visitando algunos sitios web y uno de ellos parece estar un poco lento. Puede culpar a sus servidores por mejorar su escalabilidad, ya que podrían estar experimentando mucho tráfico de usuarios en su sitio. La mayoría de los sitios ya tienen en cuenta este tema de antemano. Lo más probable es que sean víctimas de lo que se conoce como ataque DDoS, Ataque de denegación de servicio distribuido. Referir – Negación de Servicio y Prevención

En un ataque DDoS, el atacante intenta hacer que un servicio en particular no esté disponible dirigiendo un tráfico enorme y continuo desde múltiples sistemas finales. Debido a este enorme tráfico, los recursos de la red se utilizan para atender las requests de esos sistemas finales falsos, de modo que un usuario legítimo no puede acceder a los recursos por sí mismo.

Tipos de ataques

DDoS: los ataques DDoS se pueden dividir en tres categorías principales:

- Ataques de capa de aplicación:

estos ataques se centran en atacar la capa 7 del modelo OSI donde las páginas web se generan en respuesta a la solicitud iniciada por el usuario final. Para un cliente, generar una solicitud no requiere una gran carga y puede generar fácilmente múltiples requests al servidor. Por otro lado, responder a una solicitud supone una carga considerable para el servidor, ya que tiene que construir todas las páginas, calcular cualquier consulta y cargar los resultados de la base de datos de acuerdo con la solicitud.

Ejemplos: ataque de inundación HTTP y ataque a los servicios DNS. - Ataques de protocolo:

también se conocen como ataques de agotamiento del estado. Estos ataques se centran en las vulnerabilidades de la capa 3 y la capa 4 de la pila de protocolos. Estos tipos de ataques consumen recursos como servicios, firewalls y balanceadores de carga.

Ejemplos: ataque SYN Flood y Ping of Death. - Ataques volumétricos: los ataques

volumétricos se centran en consumir el ancho de banda de la red y saturarlo mediante amplificación o botnet para dificultar su disponibilidad para los usuarios. Son fáciles de generar al dirigir una gran cantidad de tráfico al servidor de destino.

Ejemplos: amplificación NTP, amplificación DNS, ataque de inundación UDP y ataque de inundación TCP.

Ataques DDoS comunes –

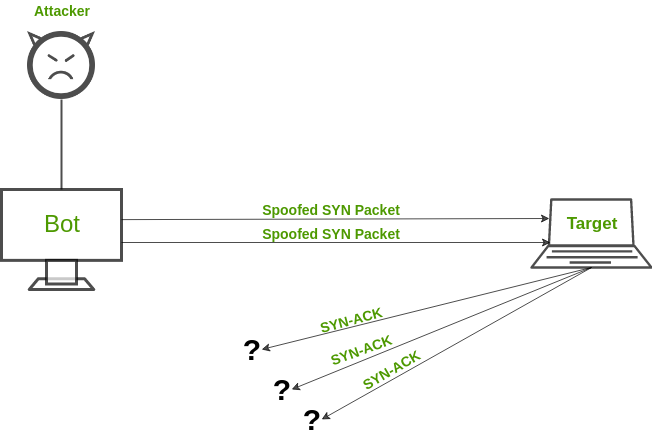

- Ataque de inundación SYN:

un ataque de inundación SYN funciona de manera similar a un niño travieso que sigue tocando el timbre (solicitud) y huye. El anciano de adentro sale, abre la puerta y no ve a nadie (sin respuesta). En última instancia, después de frecuentes escenarios de este tipo, la persona mayor se agota y no responde ni siquiera a las personas genuinas. Un ataque SYN explota TCP Handshake enviando mensajes SYN con una dirección IP falsificada. El servidor de la víctima continúa respondiendo pero no recibe un acuse de recibo final.

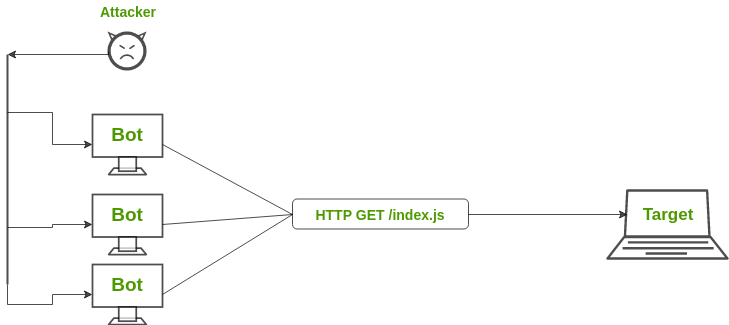

- Ataque de inundación HTTP:

en un ataque de inundación HTTP, se generan varias requests HTTP simultáneamente contra un servidor de destino. Esto conduce al agotamiento de los recursos de red de ese servidor y, por lo tanto, no puede atender las requests de los usuarios reales. Las variaciones de los ataques de inundación HTTP son: ataque HTTP GET y ataque HTTP POST.

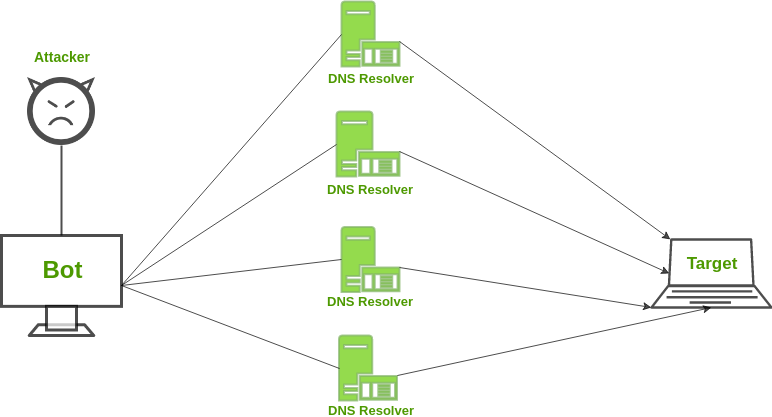

- Amplificación de DNS:

suponga un escenario en el que llama a Pizza Hut y les pide que le devuelvan la llamada a un número y le digan todas las combinaciones de pizzas que tienen junto con los ingredientes y los postres. Generaste una salida grande con una entrada muy pequeña. Pero, el problema es que el número que les diste no es tuyo. De manera similar, la Amplificación de DNS funciona solicitando un servidor DNS desde una dirección IP falsificada y estructurando su solicitud para que el servidor DNS responda con una gran cantidad de datos a la víctima objetivo.

Mitigación de DDoS:

prevenir los ataques DDoS es más difícil que los ataques DoS porque el tráfico proviene de múltiples fuentes y se vuelve difícil separar los hosts maliciosos de los hosts no maliciosos. Algunas de las técnicas de mitigación que se pueden utilizar son:

- Enrutamiento de agujero negro:

en el enrutamiento de agujero negro, el tráfico de red se dirige a un «agujero negro». En esto, tanto el tráfico malicioso como el tráfico no malicioso se pierden en el agujero negro. Esta contramedida es útil cuando el servidor sufre un ataque DDoS y todo el tráfico se desvía para el mantenimiento de la red.

- Limitación de velocidad La limitación

de velocidad implica controlar la velocidad del tráfico que se envía o recibe a través de una interfaz de red. Es eficiente para reducir el ritmo de los raspadores web, así como los esfuerzos de inicio de sesión de fuerza bruta. Sin embargo, es poco probable que la simple limitación de la velocidad evite los ataques DDoS compuestos.

- Lista negra/lista blanca:

la lista negra es el mecanismo para bloquear las direcciones IP, URL, nombres de dominio, etc. mencionados en la lista y permitir el tráfico de todas las demás fuentes. Por otro lado, la lista blanca se refiere a un mecanismo que permite que todas las direcciones IP, URL, nombres de dominio, etc. mencionados en la lista y deniega el acceso a todas las demás fuentes a los recursos de la red.

Publicación traducida automáticamente

Artículo escrito por achivchauhan y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA