Ver notas de última hora sobre todos los temas aquí .

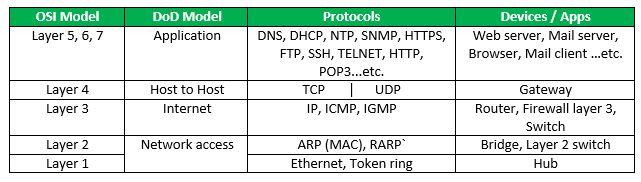

Capas OSI, unidades de datos y funciones:

| Capas | Unidades de datos | Funciones |

|---|---|---|

| Capa de aplicación | Datos | Servicios de correo, servicios de directorio, FTAM |

| Capa de presentación | Datos | Cifrado/Descifrado, Compresión |

| Capa de sesión | Datos | Establecimiento de sesión, sincronización, controlador de diálogo |

| Capa de transporte | Segmentos, Datagrama | Segmentación |

| Capa de red | Paquetes | Control de tráfico, Fragmentación, Enrutamiento |

| Capa de enlace de datos | Marcos | Control de flujo, control de errores, control de acceso |

| Capa fisica | bits | Sincronización de bits, control de tasa de bits, topologías físicas |

Capas y sus usos –

Capa fisica

- Topología de malla:

en la topología de malla, cada dispositivo está conectado a otro dispositivo a través de un canal en particular. Si se supone que hay una cantidad N de dispositivos conectados entre sí, entonces la cantidad total de enlaces necesarios para conectar NC 2 . - Topología de bus:

la topología de bus es un tipo de red en la que cada computadora y dispositivo de red está conectado a un solo cable. Si se conectan N dispositivos, entonces se requiere la cantidad de cables necesarios 1, que se conoce como cable troncal y N líneas de acometida. - Topología

en estrella: en la topología en estrella, todos los dispositivos están conectados a un solo concentrador a través de un cable. Si N dispositivos están conectados entre sí, entonces el no. de cables necesarios N. - Topología en anillo:

en esta topología, forma un anillo que conecta un dispositivo con sus dos dispositivos vecinos exactamente.

- Modo Simplex : la comunicación es unidireccional, como en una calle de sentido único. Solo uno de los dos dispositivos en un enlace puede transmitir, el otro solo puede recibir.

- Modo semidúplex : cada estación puede transmitir y recibir, pero no al mismo tiempo.

- Modo full-duplex : ambas estaciones pueden transmitir y recibir simultáneamente.

Codificación de Manchester : cuando hay una secuencia larga de 0 y 1, hay un problema en el extremo receptor. El problema es que se pierde la sincronización por falta de transmisiones.

- Codificación de nivel NRZ : la polaridad de las señales cambia cuando la señal entrante cambia de ‘1’ a ‘0’ o de ‘0’ a ‘1’. Considera los datos del primer bit como cambio de polaridad.

- NRZ-Codificación invertida/diferencial : en esto, las transiciones al comienzo del intervalo de bit son iguales a 1 y si no hay transición al comienzo del intervalo de bits es igual a 0.

Capa de enlace de datos

- Control de flujo

N = Tamaño de la ventana del remitente. (en SR tanto la ventana del emisor como la del receptor son iguales)

a = T p /T t

- Número de secuencia >= (Tamaño de la ventana del remitente) + (Tamaño de la ventana del receptor)

- Eficiencia en TDM(sondeo) = T t / (T sondeo + T t )

- En CSMA/CD, T t >= 2*T p

Por lo tanto, longitud mínima de trama = 2*T p *B - En CSMA/CD, Eficiencia = 1/(1 + 6.44a)

- Algoritmo de retroceso para CSMA/CD

Tiempo de espera = tiempo de retroceso

Sea n = número de colisión o número de serie de retransmisión.

Entonces, Tiempo de espera = K * T ranura

donde K = [0, 2 n – 1] - N = No. de estaciones

Reinserción temprana del token: Eficiencia = 1/(1 + a/N)

Reinserción tardía del token: Eficiencia = 1/(1 + (N+1)a/N) - Eficiencia de Aloha puro = 18,4 %

Eficiencia de Aloha ranurado = 36,8 % - Velocidad máxima de datos (capacidad del canal) para canales ruidosos y silenciosos

- Canal sin ruido: Tasa de bits de Nyquist Tasa

de bits = 2 * Ancho de banda * log2 (L)

donde, L es el número de niveles de señal utilizados para representar datos. - Canal ruidoso: Capacidad de Shannon Capacidad

= ancho de banda * log2(1 + SNR)

donde, SNR es la relación señal-ruido

- Canal sin ruido: Tasa de bits de Nyquist Tasa

- control de errores

- Código Hamming : es un conjunto de códigos de corrección de errores que se pueden usar para detectar y corregir los errores que pueden ocurrir cuando los datos se mueven o almacenan del remitente al receptor.

Bits redundantes:

2 r ≥ m + r + 1

donde, r = bit redundante, m = bit de datos - Framing en DLL : proporciona una forma para que un remitente transmita un conjunto de bits que son significativos para el receptor.

Relleno de bytes/caracteres: se utiliza cuando los marcos constan de caracteres. Si los datos contienen ED, el byte se rellena en los datos para diferenciarlos de ED.

Relleno de bits : el remitente rellena un poco para romper el patrón, es decir, aquí agrega un 0 en datos = 0111 0 1.

Capa de red

Tabla de direccionamiento de clase completa :

Datagrama de encabezado IPv4 :

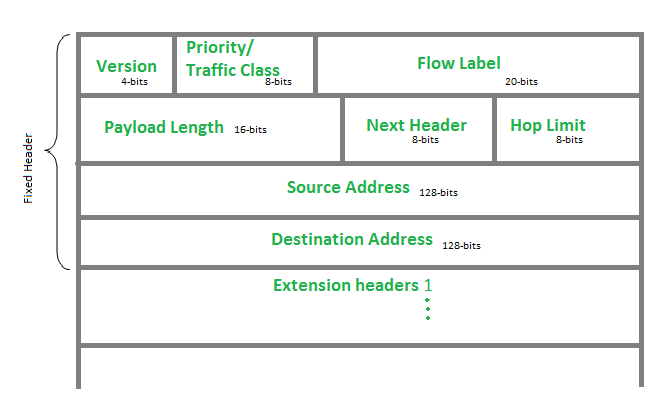

Formato de encabezado IP versión 6

Protocolo de mensajes de control de Internet : dado que IP no tiene un mecanismo incorporado para enviar mensajes de error y control. Depende del Protocolo de mensajes de control de Internet (ICMP) para proporcionar un control de errores.

- Mensaje de apagado de fuente

- Problema de parámetros

- Mensaje de tiempo excedido

- Destino inalcanzable

- El enrutador que tenga la prioridad de enrutador más alta se declarará como DR.

- Si hay un empate en la prioridad del enrutador, se considerará el enrutador más alto. En primer lugar, se considera la dirección de loopback más alta. Si no se configura un loopback, se considera la dirección IP activa más alta en la interfaz del enrutador.

- El conteo de saltos es la cantidad de enrutadores que ocurren entre la red de origen y la de destino. La ruta con el número de saltos más bajo se considera la mejor ruta para llegar a una red y, por lo tanto, se coloca en la tabla de enrutamiento.

- El conteo de saltos máximo permitido para RIP es 15 y el conteo de saltos de 16 se considera como red inalcanzable.

Abrir primero la ruta más corta (OSPF) : Abrir primero la ruta más corta (OSPF) es un protocolo de enrutamiento de estado de enlace que se utiliza para encontrar la mejor ruta entre el origen y el enrutador de destino utilizando su propio algoritmo SPF.

La elección del enrutador designado (DR) y el enrutador designado de respaldo (BDR) se lleva a cabo en la red de transmisión o en la red de acceso múltiple.

Criterios para la elección:Protocolo de información de enrutamiento (RIP) : es un protocolo de enrutamiento dinámico que utiliza el conteo de saltos como una métrica de enrutamiento para encontrar la mejor ruta entre la red de origen y la de destino. Es un protocolo de enrutamiento por vector de distancia que tiene un valor AD de 120 y funciona en la capa de aplicación del modelo OSI. RIP utiliza el número de puerto 520. Número de

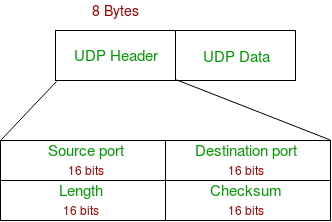

saltos :Capa de transporte

En el algoritmo de control de congestión TCP

Cuando se produce el tiempo de espera El algoritmo entra en la fase de inicio lento

Cuando se producen 3 duplicados, el algoritmo entra en la fase de prevención de la congestiónPaso 1 del proceso de protocolo de enlace de 3 vías TCP

(SYN) : en el primer paso, el cliente desea establecer una conexión con el servidor, por lo que envía un segmento con SYN (Número de secuencia de sincronización) que informa al servidor que es probable que el cliente inicie la comunicación y con con qué número de secuencia comienza los segmentos

Paso 2 (SYN + ACK) : el servidor responde a la solicitud del cliente con los bits de señal SYN-ACK establecidos. Reconocimiento (ACK) significa la respuesta del segmento que recibió y SYN significa con qué número de secuencia es probable que comience los segmentos

Paso 3 (ACK) : En la parte final, el cliente reconoce la respuesta del servidor y ambos establecen una conexión confiable con que comenzarán la transferencia de datos real.

Consulte las diferencias entre TCP y UDP

Capa de aplicación

Servidor de nombres de dominio : DNS es un nombre de host para el servicio de traducción de direcciones IP. DNS es una base de datos distribuida implementada en una jerarquía de servidores de nombres. Es un protocolo de capa de aplicación para el intercambio de mensajes entre clientes y servidores.

El Protocolo de configuración dinámica de host (DHCP) es un protocolo de capa de aplicación que se utiliza para proporcionar:

Máscara de subred (Opción 1, p. ej., 255.255.255.0)

Dirección del enrutador (Opción 3, p. ej., 192.168.1.1)

Dirección DNS (Opción 6, p. ej., 8.8.8.8)

Identificador de clase de proveedor (Opción 43, p. ej., ‘unifi’ = 192.168.1.9 ##donde unifi = controlador)Protocolo simple de administración de red (SNMP) : SNMP es un protocolo de capa de aplicación que utiliza el número de puerto UDP 161/162. SNMP se usa para monitorear la red, detectar fallas en la red y, a veces, incluso se usa para configurar dispositivos remotos.

Protocolo simple de transferencia de correo (SMTP) : SMTP es un protocolo de capa de aplicación. El cliente que desea enviar el correo abre una conexión TCP al servidor SMTP y luego envía el correo a través de la conexión. El servidor SMTP siempre está en modo de escucha. Tan pronto como escucha una conexión TCP de cualquier cliente, el proceso SMTP inicia una conexión en ese puerto (25). Después de establecer con éxito la conexión TCP, el proceso del cliente envía el correo al instante.

Protocolo de transferencia de archivos (FTP) : El Protocolo de transferencia de archivos (FTP) es un protocolo de capa de aplicación que mueve archivos entre sistemas de archivos locales y remotos. Se ejecuta sobre TCP, como HTTP. Para transferir un archivo, FTP utiliza 2 conexiones TCP en paralelo: conexión de control y conexión de datos.

Protocolo de transferencia de hipertexto (HTTP) : es un protocolo de nivel de aplicación que utiliza TCP como transporte subyacente y, por lo general, se ejecuta en el puerto 80. HTTP es un protocolo sin estado, es decir, el servidor no mantiene información sobre requests de clientes anteriores.

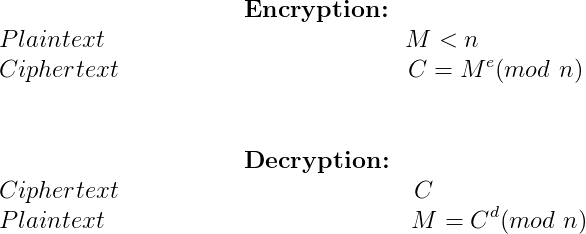

Seguridad de la red

Para clave simétrica: se requieren n*(n-1)/2 claves.

Para clave pública: se requieren 2 * n claves (cada Node tendrá una clave privada y pública).Intercambio de claves de Deffie Hellman

R1 = g x mod p

R2 = g y mod q

Ambos tendrán la misma clave = g xy mod p.

Publicación traducida automáticamente

Artículo escrito por GeeksforGeeks-1 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA