En este artículo, discutiremos la descripción general del protocolo SSH (Secure Shell) y luego nos centraremos principalmente en su parte de arquitectura y explicaremos su funcionamiento. Discutámoslo uno por uno.

SSH (protocolo de shell seguro):

- Es un protocolo de red de disciplina científica para servicios de red operativos sobre una red no segura.

- Está diseñado para reemplazar el protocolo no seguro como -telnet y los métodos de transferencia de archivos no seguros (como FTP).

- Utiliza un diseño de servidor de consumo.

- Utiliza criptografía de clave pública/criptografía de clave asimétrica para demostrar el servidor remoto. es decir, para verificar su identidad con el servidor remoto.

Arquitectura SSH:

el protocolo SSH-2 tiene un diseño interno (definido en RFC 4251) con capas bien separadas, a saber, como sigue.

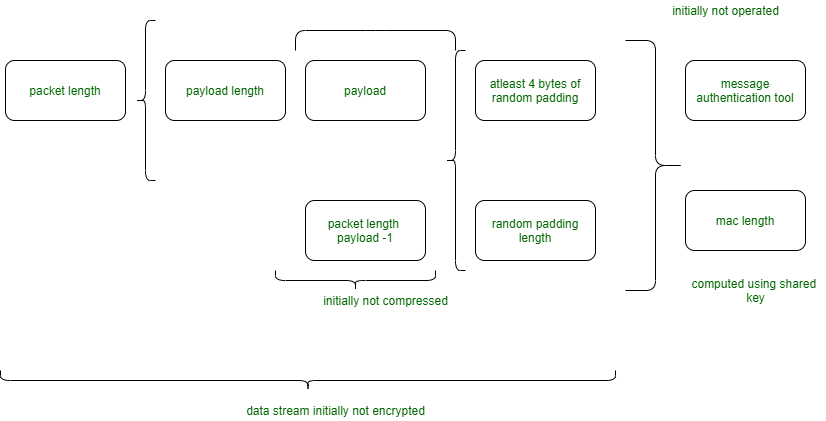

- La capa de transporte (RFC 4253):

por lo general, se ejecuta sobre la base de TCP/IP. Esta capa maneja el intercambio de claves inicial entre el suministro y el destino.

- La capa de autenticación de usuario (RFC 4252):

esta capa maneja la autenticación del consumidor y proporciona una variedad de formas de autenticación. Su agencia de la ONU para consumidores de SSH para consumidores responde una vez que un usuario solicita una contraseña, no un servidor. El servidor simplemente responde a las requests de autenticación del cliente. Las formas de autenticación de usuario ampliamente utilizadas abarcan lo siguiente.

- Contraseña:

un medio transparente para la autenticación de contraseñas, junto con una función que permite modificar una contraseña. Solo hay unos pocos programas que las agencias de la ONU implementan esta metodología.

- Clave pública:

una técnica para la autenticación basada en clave pública, que a veces admite un mínimo de pares de claves DSA, ECDSA o RSA, con diferentes implementaciones que admiten conjuntamente certificados X.509.

- Teclado interactivo (RFC 4256):

durante este servidor envía uno o más mensajes para ingresar los datos y, por lo tanto, el consumidor los muestra y envía las respuestas ingresadas por el usuario. Acostumbrado ofrece autenticación de contraseña única como S/Key o SecurID.

- Autenticación GSSAPI:

realiza mecanismos externos de malversación de autenticación SSH como Kerberos 5 o NTLM, lo que proporciona la capacidad de inicio de sesión único para las sesiones SSH. Estas formas a veces son impuestas por implementaciones SSH industriales para ser utilizadas en organizaciones.

- La capa de asociación (RFC 4254):

durante este tipo de concepto de canales, se proporcionan requests de canales y requests internacionales de servicios SSH. Una asociación SSH alojará varios canales al mismo tiempo, el conocimiento se transferirá en ambas direcciones. Las requests de canal están acostumbradas a transmitir información específica del canal fuera de banda, como el tamaño modificado de una ventana de terminal o el código de salida de un método del lado del servidor.

- El registro SSHFP DNS (RFC 4255):

proporciona las huellas dactilares de la clave pública del host para ayudar a corroborar la legitimidad del host.

Nota:

a pesar de las ideas estándar, SSH no es una implementación de grado asociado de Telnet con criptografía proporcionada por Secure Sockets Layer (SSL).