Kerberos proporciona un servidor de autenticación centralizado cuya función es autenticar usuarios a servidores y servidores a usuarios. En Kerberos, el servidor de autenticación y la base de datos se utilizan para la autenticación del cliente. Kerberos se ejecuta como un servidor de confianza de terceros conocido como Centro de distribución de claves (KDC). Cada usuario y servicio en la red es un principal.

Los componentes principales de Kerberos son:

- Servidor de autenticación (AS):

el servidor de autenticación realiza la autenticación inicial y el ticket para el servicio de concesión de tickets.

- Base de datos:

el servidor de autenticación verifica los derechos de acceso de los usuarios en la base de datos.

- Ticket Granting Server (TGS):

El Ticket Granting Server emite el ticket para el servidor

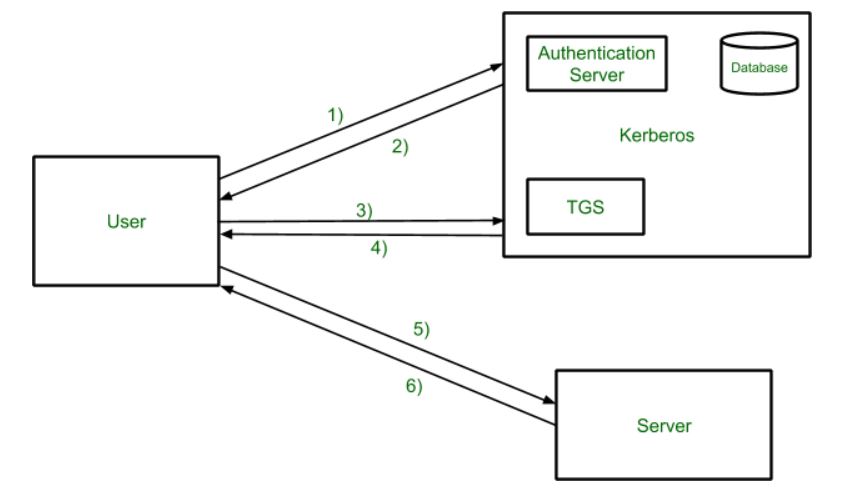

Descripción general de Kerberos:

- Paso 1:

inicio de sesión del usuario y solicitud de servicios en el host. Por lo tanto, las requests de los usuarios para el servicio de otorgamiento de boletos.

- Paso 2:

el servidor de autenticación verifica el derecho de acceso del usuario utilizando la base de datos y luego proporciona el boleto de concesión de boletos y la clave de sesión. Los resultados se cifran utilizando la contraseña del usuario.

- Paso 3:

El descifrado del mensaje se realiza con la contraseña y luego se envía el ticket al servidor de concesión de tickets. El Ticket contiene autenticadores como nombres de usuario y direcciones de red.

- Paso 4:

El servidor de otorgamiento de boletos descifra el boleto enviado por el usuario y el autenticador verifica la solicitud y luego crea el boleto para solicitar servicios del servidor.

- Paso 5:

El usuario envía el Ticket y el Autenticador al Servidor.

- Paso 6:

El servidor verifica el Ticket y los autenticadores luego generan acceso al servicio. Después de esto el Usuario puede acceder a los servicios.

Limitaciones de Kerberos

- Cada servicio de red debe modificarse individualmente para su uso con Kerberos

- No funciona bien en un entorno de tiempo compartido.

- Servidor Kerberos seguro

- Requiere un servidor Kerberos siempre activo

- Almacena todas las contraseñas cifradas con una sola clave

- Supone que las estaciones de trabajo son seguras

- Puede resultar en una pérdida de confianza en cascada.

- Escalabilidad

¿Es Kerberos infalible?

Ninguna medida de seguridad es 100% inexpugnable, y Kerberos no es una excepción. Debido a que ha existido durante tanto tiempo, los piratas informáticos han tenido la capacidad a lo largo de los años de encontrar formas de evitarlo, generalmente mediante la falsificación de boletos, repetidos intentos de adivinar la contraseña (fuerza bruta/relleno de credenciales) y el uso de malware para degradar el cifrado. .

A pesar de esto, Kerberos sigue siendo el mejor protocolo de seguridad de acceso disponible en la actualidad. El protocolo es lo suficientemente flexible como para emplear algoritmos de encriptación más fuertes para combatir nuevas amenazas, y si los usuarios emplean buenas pautas de elección de contraseña, ¡no debería tener ningún problema!

¿Para qué se utiliza Kerberos?

Aunque Kerberos se puede encontrar en todas partes del mundo digital, se usa comúnmente en sistemas seguros que dependen de sólidas capacidades de autenticación y auditoría. Kerberos se utiliza para la autenticación Posix, Active Directory, NFS y Samba. También es un sistema de autenticación alternativo a SSH, POP y SMTP.

Publicación traducida automáticamente

Artículo escrito por SakshiBhakhra y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA