Requisito previo: ataques de red básicos , tipos de virus

La seguridad de un sistema informático es una tarea crucial. Es un proceso para asegurar la confidencialidad e integridad del sistema operativo. La seguridad es una de las tareas más importantes y principales para mantener todas las amenazas u otras tareas maliciosas o ataques o programas alejados del sistema de software de la computadora.

Se dice que un sistema es seguro si sus recursos se utilizan y se accede a ellos según lo previsto en todas las circunstancias, pero ningún sistema puede garantizar la seguridad absoluta frente a varias amenazas maliciosas y accesos no autorizados.

La seguridad de un sistema puede verse amenazada a través de dos violaciones:

- Amenaza: Un programa que tiene el potencial de causar daños graves al sistema.

- Ataque: un intento de romper la seguridad y hacer un uso no autorizado de un activo.

Las violaciones de seguridad que afectan al sistema se pueden categorizar como amenazas maliciosas y accidentales. Las amenazas maliciosas , como sugiere su nombre, son un tipo de código informático dañino o script web diseñado para crear vulnerabilidades en el sistema que conducen a puertas traseras y brechas de seguridad. Las amenazas accidentales , por otro lado, son comparativamente más fáciles de proteger. Ejemplo: Ataque de denegación de servicio DDoS .

La seguridad puede verse comprometida a través de cualquiera de las infracciones mencionadas:

- Violación de la confidencialidad: Este tipo de violación implica la lectura no autorizada de datos.

- Violación de la integridad: esta violación implica la modificación no autorizada de datos.

- Incumplimiento de disponibilidad: Implica la destrucción no autorizada de datos.

- Robo de servicio: Implica el uso no autorizado de los recursos.

- Denegación de servicio: Implica impedir el uso legítimo del sistema. Como se mencionó anteriormente, tales ataques pueden ser de naturaleza accidental.

Objetivo del Sistema de Seguridad:

En adelante, en base a las infracciones anteriores, se persiguen los siguientes objetivos de seguridad:

- Integridad:

ningún usuario no autorizado debe acceder a los objetos del sistema y ningún usuario que no tenga suficientes derechos debe poder modificar los archivos y recursos importantes del sistema. - Secreto:

Los objetos del sistema deben ser accesibles solo a un número limitado de usuarios autorizados. No todo el mundo debería poder ver los archivos del sistema. - Disponibilidad:

Todos los recursos del sistema deben ser accesibles a todos los usuarios autorizados, es decir, un solo usuario/proceso no debe tener derecho a acaparar todos los recursos del sistema. Si ocurre tal tipo de situación, podría ocurrir una denegación de servicio. En este tipo de situación, el malware podría acaparar los recursos para sí mismo y, por lo tanto, evitar que los procesos legítimos accedan a los recursos del sistema.

Las amenazas se pueden clasificar en las siguientes dos categorías:

- Amenazas del programa:

un programa fue escrito por un cracker para secuestrar la seguridad o cambiar el comportamiento de un proceso normal. En otras palabras, si un programa de usuario se modifica y se hace más para realizar algunas tareas maliciosas no deseadas, se conoce como amenazas de programa. - Amenazas del sistema:

estas amenazas implican el abuso de los servicios del sistema. Se esfuerzan por crear una situación en la que se utilicen incorrectamente los recursos del sistema operativo y los archivos de los usuarios. También se utilizan como medio para lanzar amenazas de programas.

Tipos de amenazas del programa:

- Virus:

Una amenaza infame, más conocida. Es un subproceso malicioso autorreplicante que se adjunta a un archivo del sistema y luego se replica rápidamente, modificando y destruyendo archivos esenciales que conducen a una falla del sistema.Además, los tipos de virus informáticos se pueden describir brevemente de la siguiente manera:

– archivo/parásito: se agrega a un archivo

– arranque/memoria: infecta el sector de arranque

– macro: está escrito en un lenguaje de alto nivel como VB y afecta los archivos de MS Office

– código fuente – busca y modifica códigos fuente

– polimórfico – cambios en la copia cada vez

– cifrado – virus cifrado + código de descifrado

– sigilo – evita la detección modificando partes del sistema que pueden usarse para detectarlo, como la

llamada al sistema de lectura

– tunelización – se instala en las rutinas de servicio de interrupción y controladores de dispositivos

– multipartito – infecta múltiples partes del sistema

- Caballo de Troya:

Un segmento de código que hace un mal uso de su entorno se llama Caballo de Troya. Parecen ser programas encubiertos atractivos e inofensivos, pero en realidad son programas ocultos dañinos que pueden usarse como portadores de virus. En una de las versiones del troyano, se engaña al usuario para que introduzca datos confidenciales de inicio de sesión en una aplicación. Esos detalles son robados por un emulador de inicio de sesión y pueden usarse más como una forma de filtraciones de información. Una de las amenazas o consecuencias más importantes y graves del caballo de Troya es que, una vez que se instala o se ejecuta en el sistema de la computadora, realmente causará el daño adecuado, pero al principio, a primera vista, parecerá un software útil y luego resulta ser maliciosamente no deseado.Otra variación es el spyware. El spyware acompaña a un programa que el usuario ha elegido instalar y descargar anuncios para mostrarlos en el sistema del usuario, creando así ventanas emergentes en el navegador y cuando el usuario visita ciertos sitios, captura información esencial y la envía al servidor remoto. Estos ataques también se conocen como Convert Channels .

- Trap Door:

el diseñador de un programa o sistema puede dejar un agujero en el software que solo él es capaz de usar, Trap Door funciona con principios similares. Las Trap Doors son bastante difíciles de detectar, ya que para analizarlas es necesario revisar el código fuente de todos los componentes del sistema. En otras palabras, si tuviéramos que definir una trampilla, entonces sería como si una trampilla es en realidad una especie de punto de entrada secreto a un programa estático o en ejecución que realmente permite que cualquier persona obtenga acceso a cualquier sistema sin pasar por los procedimientos habituales de acceso de seguridad.

- Bomba lógica:

un programa que inicia un ataque de seguridad solo en una situación específica. Para ser muy precisos, una bomba lógica es en realidad el programa más malicioso que se inserta intencionadamente en el sistema informático y que se activa o funciona cuando se cumplen determinadas condiciones para su funcionamiento. - Gusano: un gusano informático es un tipo de malware que se replica a sí mismo e infecta otras computadoras mientras permanece activo en los sistemas afectados. Un gusano informático se replica a sí mismo para infectar máquinas que aún no están infestadas. Con frecuencia logra esto aprovechando los componentes de un sistema operativo que son automáticos y pasan desapercibidos para el usuario. Con frecuencia, los gusanos se pasan por alto hasta que su replicación descontrolada agota los recursos del sistema, lo que ralentiza o detiene otras actividades.

Tipos de amenazas del sistema:

además de las amenazas del programa, varias amenazas del sistema también ponen en peligro la seguridad de nuestro sistema:

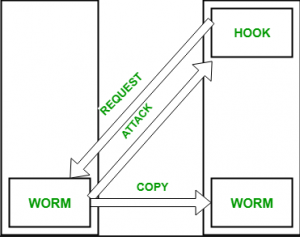

1. Gusano:

Programa de infección que se propaga a través de las redes. A diferencia de un virus, se dirigen principalmente a las LAN. Una computadora afectada por un gusano ataca el sistema de destino y escribe un pequeño programa «gancho» en él. Este gancho se utiliza además para copiar el gusano en la computadora de destino. Este proceso se repite recursivamente y pronto todos los sistemas de la LAN se ven afectados. Utiliza el mecanismo de generación para duplicarse. El gusano genera copias de sí mismo, utilizando la mayoría de los recursos del sistema y bloqueando todos los demás procesos.

La funcionalidad básica del gusano se puede representar como:

2. Escaneo de puertos:

Es un medio por el cual el cracker identifica las vulnerabilidades del sistema a atacar. Es un proceso automatizado que consiste en crear una conexión TCP/IP a un puerto específico. Para proteger la identidad del atacante, se lanzan ataques de escaneo de puertos desde Zombie Systems , es decir, sistemas que anteriormente eran sistemas independientes que también están sirviendo a sus propietarios mientras se usan para propósitos tan notorios.

3. Denegación de servicio:

dichos ataques no tienen como objetivo recopilar información o destruir archivos del sistema. Más bien, se utilizan para interrumpir el uso legítimo de un sistema o instalación.

Estos ataques generalmente se basan en la red. Se dividen en dos categorías:

– Los ataques de esta primera categoría utilizan tantos recursos del sistema que no se puede realizar ningún trabajo útil.

Por ejemplo, descargar un archivo de un sitio web que procede a utilizar todo el tiempo de CPU disponible.

– Los ataques de la segunda categoría implican la interrupción de la red de la instalación. Estos ataques son el resultado del abuso de algunos principios fundamentales de TCP/IP.

la funcionalidad fundamental de TCP/IP.

Medidas de seguridad tomadas:

para proteger el sistema, se pueden tomar medidas de seguridad en los siguientes niveles:

- Físico:

Los sitios que contienen sistemas informáticos deben estar protegidos físicamente contra intrusos armados y malintencionados. Los puestos de trabajo deben estar cuidadosamente protegidos. - Humano:

Solo los usuarios apropiados deben tener la autorización para acceder al sistema. Se debe evitar el phishing (recopilación de información confidencial) y Dumpster Diving (recopilación de información básica para obtener acceso no autorizado). - Sistema operativo:

el sistema debe protegerse de infracciones de seguridad accidentales o intencionadas. - Sistema de red:

casi toda la información se comparte entre diferentes sistemas a través de una red. Interceptar estos datos podría ser tan dañino como entrar en una computadora. De ahora en adelante, la red debe estar adecuadamente protegida contra tales ataques.

Por lo general, los programas Anti Malware se utilizan para detectar y eliminar periódicamente dichos virus y amenazas. Además, para proteger el sistema de amenazas de red, también se utiliza un cortafuegos .