Estos modelos se utilizan para mantener objetivos de seguridad, es decir, Confidencialidad, Integridad y Disponibilidad. En palabras simples, se trata del mantenimiento de CIA Triad . Hay 3 tipos principales de modelos de seguridad clásicos.

- Campana-LaPadula

- Biba

- Modelo de seguridad de Clarke Wilson

1. Bell-LaPadula

Este modelo fue inventado por los científicos David Elliot Bell y Leonard .J. LaPadula. De ahí que este modelo se denomine Modelo Bell-LaPadula. Esto se utiliza para mantener la Confidencialidad de Seguridad. Aquí, la clasificación de Sujetos (Usuarios) y Objetos (Archivos) se organizan de manera no discrecional, con respecto a diferentes capas de secreto.

Tiene principalmente 3 Reglas:

- REGLA DE CONFIDENCIALIDAD SIMPLE : La Regla de Confidencialidad Simple establece que el Sujeto solo puede Leer los archivos en la Misma Capa de Secreto y la Capa Inferior de Secreto, pero no en la Capa Superior de Secreto, por lo que llamamos a esta regla SIN LECTURA

- REGLA DE CONFIDENCIALIDAD DE ESTRELLA : La regla de confidencialidad de estrella establece que el sujeto solo puede escribir los archivos en la misma capa de secreto y en la capa superior de secreto, pero no en la capa inferior de secreto, por lo que llamamos a esta regla como SIN ESCRITURA.

- REGLA DE CONFIDENCIALIDAD DE LA ESTRELLA FUERTE : La regla de confidencialidad de la estrella fuerte es altamente segura y más fuerte, lo que establece que el sujeto puede leer y escribir los archivos en la misma capa de secreto únicamente y no en la capa superior de secreto o la capa inferior de secreto, por lo que nosotros llame a esta regla como NO LEER ESCRIBIR ARRIBA ABAJO

2. Biba

Este modelo fue inventado por el científico Kenneth .J. Biba . Por eso este modelo se llama Modelo Biba. Esto se utiliza para mantener la integridad de la seguridad. Aquí, la clasificación de Sujetos (Usuarios) y Objetos (Archivos) se organizan de manera no discrecional, con respecto a diferentes capas de secreto. Esto funciona exactamente al revés del modelo Bell-LaPadula.

Tiene principalmente 3 Reglas:

- REGLA DE INTEGRIDAD SIMPLE : la regla de integridad simple establece que el sujeto solo puede leer los archivos en la misma capa de secreto y la capa superior de secreto, pero no en la capa inferior de secreto, por lo que llamamos a esta regla NO LEER.

- REGLA DE INTEGRIDAD DE LA ESTRELLA : la regla de integridad de la estrella establece que el Sujeto solo puede escribir los archivos en la misma capa de secreto y la capa inferior de secreto, pero no en la capa superior de secreto, por lo que llamamos a esta regla como SIN ESCRITURA

- REGLA DE INTEGRIDAD DE LA ESTRELLA FUERTE

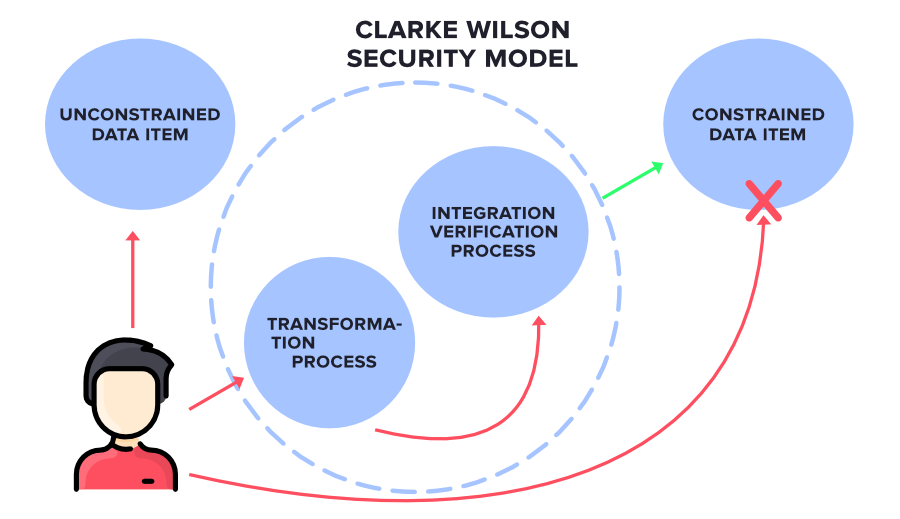

3. Modelo de seguridad de Clarke Wilson

Este modelo es un modelo de alta seguridad. Cuenta con las siguientes entidades.

- ASUNTO : Es cualquier usuario que solicita elementos de datos.

- ÍTEMS DE DATOS LIMITADOS : No puede ser accedido directamente por el Sujeto . Se debe acceder a estos a través del modelo de seguridad de Clarke Wilson.

- ÍTEMS DE DATOS SIN RESTRICCIONES : Puede ser accedido directamente por el Sujeto .

Los componentes del modelo de seguridad de Clarke Wilson

- PROCESO DE TRANSFORMACIÓN : aquí, la solicitud del sujeto para acceder a los elementos de datos restringidos es manejada por el proceso de transformación que luego la convierte en permisos y luego la reenvía al proceso de verificación de integración

- PROCESO DE VERIFICACIÓN DE INTEGRACIÓN : El Proceso de Verificación de Integración realizará la Autenticación y Autorización . Si eso tiene éxito, entonces el Sujeto tiene acceso a Elementos de datos restringidos.

Publicación traducida automáticamente

Artículo escrito por vigneshsuresh4499 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA