INTRODUCCIÓN

Computer Forensics es un método científico de investigación y análisis para recopilar evidencia de dispositivos digitales o redes y componentes informáticos que es adecuado para su presentación en un tribunal de justicia o un organismo legal. Implica realizar una investigación estructurada mientras se mantiene una string documentada de evidencia para averiguar exactamente qué sucedió en una computadora y quién fue el responsable.

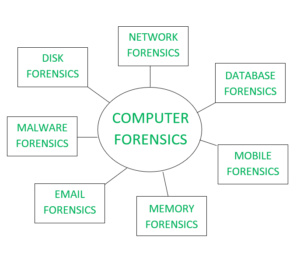

TIPOS

- Análisis forense de disco: se ocupa de la extracción de datos sin procesar del almacenamiento primario o secundario del dispositivo mediante la búsqueda de archivos activos, modificados o eliminados.

- Análisis forense de redes: es una rama secundaria del análisis forense informático que implica monitorear y analizar el tráfico de la red informática.

- Análisis forense de bases de datos: se ocupa del estudio y examen de las bases de datos y sus metadatos relacionados.

- Malware Forensics: Se ocupa de la identificación de código sospechoso y del estudio de virus, gusanos, etc.

- Análisis forense de correo electrónico: se ocupa de los correos electrónicos y su recuperación y análisis, incluidos los correos electrónicos, calendarios y contactos eliminados.

- Análisis forense de la memoria: se ocupa de recopilar datos de la memoria del sistema (registros del sistema, caché, RAM) en forma cruda y luego analizarlos para una mayor investigación.

- Análisis forense de teléfonos móviles: se ocupa principalmente del examen y análisis de teléfonos y teléfonos inteligentes y ayuda a recuperar contactos, registros de llamadas, SMS entrantes y salientes, etc., y otros datos presentes en él.

CARACTERÍSTICAS

- Identificación: identificar qué evidencia está presente, dónde se almacena y cómo se almacena (en qué formato). Los dispositivos electrónicos pueden ser computadoras personales, teléfonos móviles, PDA, etc.

- Conservación: los datos se aíslan, protegen y conservan. Incluye prohibir que personal no autorizado use el dispositivo digital para que la evidencia digital, por error o deliberadamente, no sea manipulada y hacer una copia de la evidencia original.

- Análisis: El personal del laboratorio forense reconstruye fragmentos de datos y saca conclusiones basadas en evidencia.

- Documentación: Se crea un registro de todos los datos visibles. Ayuda a recrear y revisar la escena del crimen. Todos los resultados de las investigaciones están documentados.

- Presentación: Todos los hallazgos documentados se producen en un tribunal de justicia para futuras investigaciones.

PROCEDURE:

El procedimiento comienza con la identificación de los dispositivos utilizados y la recolección de las pruebas preliminares en la escena del crimen. Luego se obtiene la orden judicial para la incautación de las pruebas que conduce a la incautación de las pruebas. Luego, las pruebas se transportan al laboratorio forense para realizar más investigaciones y el procedimiento de transporte de las pruebas desde la escena del crimen hasta los laboratorios se denomina string de custodia. Luego, la evidencia se copia para su análisis y la evidencia original se mantiene segura porque el análisis siempre se realiza en la evidencia copiada y no en la evidencia original.

Luego, el análisis se realiza en la evidencia copiada de actividades sospechosas y, en consecuencia, los hallazgos se documentan en un tono no técnico. Los hallazgos documentados luego se presentan en un tribunal de justicia para investigaciones adicionales.

Algunas herramientas utilizadas para la investigación:

Herramientas para Laptop o PC –

- COFEE: un conjunto de herramientas para Windows desarrollado por Microsoft.

- The Coroner’s Toolkit: un conjunto de programas para el análisis de Unix.

- The Sleuth Kit: una biblioteca de herramientas para Unix y Windows.

Herramientas para la memoria:

- Volatilidad

- WindowsSCOPE

Herramientas para dispositivos móviles:

- Microsistema XRY/XACT

APLICACIONES

- Robo de propiedad intelectual

- Espionaje industrial

- Conflictos laborales

- Investigaciones de fraude

- Mal uso de Internet y correo electrónico en el lugar de trabajo

- Asuntos relacionados con falsificaciones

- Investigaciones de quiebra

- Cuestiones relativas al cumplimiento normativo

Ventajas de la Informática Forense:

- Producir evidencia en la corte, que puede conducir al castigo del culpable.

- Ayuda a las empresas a recopilar información importante sobre sus sistemas informáticos o redes que podrían verse comprometidas.

- Rastrea eficientemente a los ciberdelincuentes desde cualquier parte del mundo.

- Ayuda a proteger el dinero y el tiempo valioso de la organización.

- Permite extraer, procesar e interpretar la prueba fáctica, de manera que pruebe la actuación del ciberdelincuente en los tribunales.

Desventajas de la informática forense:

- Antes de que la evidencia digital sea aceptada en la corte, debe probarse que no ha sido alterada.

- Producir y mantener seguros los registros electrónicos es costoso.

- Los profesionales del derecho deben tener amplios conocimientos informáticos.

- Necesidad de presentar pruebas auténticas y convincentes.

- Si la herramienta utilizada para el análisis forense digital no está de acuerdo con los estándares especificados, entonces, en un tribunal de justicia, la justicia puede desaprobar la evidencia.

- La falta de conocimientos técnicos por parte del oficial investigador podría no ofrecer el resultado deseado.