La seguridad de los datos es un tema muy amplio y es uno de los tipos de seguridad más importantes en el espacio hoy en día. Muchos piratas informáticos y gobiernos mundiales están tratando de ingresar a las bases de datos porque los datos tienen mucho valor financiero y de otro tipo.

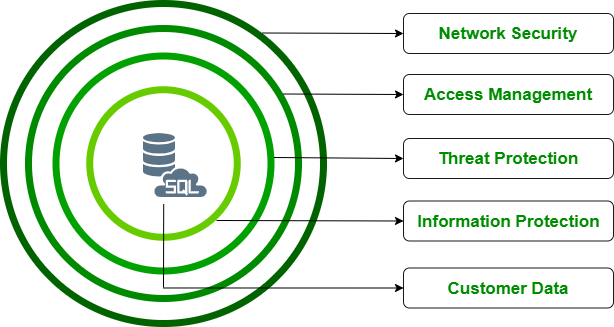

Azure tiene una vista de múltiples capas de seguridad que no puede tener una sola valla alrededor de sus datos. Debe tener múltiples capas de seguridad que cada una de ellas debe violarse de manera efectiva para llegar a los datos del cliente que se encuentran en el centro.

1. Seguridad de la red: la capa superior es la seguridad de la red.

- Bloquear de forma predeterminada: la base de datos de Azure SQL tiene un firewall desactivado de forma predeterminada. Por lo tanto, no puede conectarse a él a menos que la IP esté en la lista blanca. Debe permitir explícitamente que otros servicios de Azure se conecten a él. Y no solo está abierto al mundo, incluso si tiene credenciales como su nombre de usuario y contraseña. Necesitas tener el firewall activado.

- Proteja todo el servidor o proteja bases de datos individuales: una vez que incluya una IP en la lista blanca, también se podrá acceder a la base de datos DV 1 y al almacén de datos. Pero también podemos entrar en la base de datos y poner cortafuegos a nivel de servidor. Entonces, existen comandos SQL que le permiten crear firewalls para permitir y bloquear. Entonces, si tiene varias bases de datos pero solo desea que accedan a una, puede permitir la dirección IP a través del servidor pero bloquear esa IP en muchas de las bases de datos.

Puede permitir o restringir otros Servicios de Azure e incluso puede agregar un punto final a una red virtual que le permita controlar el tráfico a través del grupo de seguridad de la red a través de protecciones de seguridad de red virtual típicas.

2. Gestión de acceso: se ocupa de la gestión de identidades y la autenticación de forma eficaz. Hay dos maneras de lograr esto:

- Autenticación SQL (nombre de usuario y contraseña)

- Azure Active Directory (Azure AD)

Todos los servidores tienen un nombre de usuario raíz y una contraseña para el usuario principal que creamos durante la configuración. Pero luego podemos habilitar Azure Active Directory. Tenemos que habilitar una ID raíz para eso, y luego podemos crear usuarios de Azure Active Directory a los que también se les puede otorgar acceso. Entonces, una vez que haya configurado el usuario administrador, estará abriendo la puerta para que otros usuarios se autentiquen a través de Azure Active Directory y no mediante la autenticación de SQL Server. Le permite administrar su ubicación centralizada de seguridad en lugar de que SQL Server tenga su propia base de datos de autenticación.

Una vez que haya iniciado sesión con el ID de usuario y la contraseña. Tienes ciertos niveles de acceso:

- Principio del privilegio mínimo: Microsoft recomienda el principio del privilegio mínimo, que establece que no debe otorgar permisos excesivos a las personas. es decir, no todos deben ser administradores, la cuenta de administrador no debe usarse para realizar su trabajo diario y sus aplicaciones no deben ejecutarse con permisos de propietario de base de datos. La creación de los niveles correctos, los usuarios correctos y los roles para los permisos puede salvarlo si se compromete que la cuenta no tiene privilegios excesivos.

- Control de acceso basado en roles (RBAC): el control de acceso basado en roles de Azure (RBAC de Azure) lo ayuda a administrar quién tiene acceso a los recursos de Azure, qué pueden hacer con esos recursos y las áreas a las que tienen acceso. RBAC es otra forma que protege a las personas de tener acceso a cosas a las que se supone que no deben tener acceso.

- Seguridad de nivel de fila: el propio servidor SQL tiene seguridad en cosas como la seguridad de nivel de fila donde puede permitir que los usuarios accedan a regiones específicas. Está en la misma base de datos y es solo un filtro de columna que determinará si tiene acceso a él o no. Por lo tanto, puede hacer todo el camino hasta los tipos de autorización de nivel de datos que son detallados.

3. Protección contra amenazas: Azure Monitor es la fuente centralizada de alertas, archivos de registro, monitoreo y cosas por el estilo.

- Seguridad de datos avanzada: si se suscribe a la seguridad de datos avanzada, hay una prueba gratuita para eso y luego cuesta alrededor de $20- $30 por mes por servidor. Después de eso, obtienes estas tres características geniales en términos de protección contra amenazas.

- Descubrimiento y clasificación de datos: el descubrimiento y la clasificación de datos es genial. De hecho, irá y examinará sus datos para una auditoría de manera efectiva y determinará cuáles de sus campos de datos son información potencialmente identificable y personalmente sujeta a profundas restricciones de PIB sujetas a API. Es posible que desee implementar algunas reglas de seguridad en torno a la información de identificación personal. Por lo tanto, puede etiquetar estas columnas como información potencialmente confidencial y nuevamente implementar ciertas reglas basadas en las etiquetas de las columnas.

- Evaluación de vulnerabilidades: si las personas pueden leer los nombres y las direcciones de las personas sin un cierto nivel de autorización, la evaluación de vulnerabilidades observará su servidor y determinará si tiene demasiadas direcciones IP habilitadas. Si está configurado en función de la configuración de su firewall, su servidor si tiene roles en los usuarios que tienen privilegios excesivos o no tienen ningún uso y le dirá cosas importantes de seguridad sobre su configuración.

- Protección contra amenazas avanzada: la protección contra amenazas avanzada es más como proteger contra ataques de inyección SQL y algunas de esas cosas comunes en las que tenemos piratas informáticos que intentan piratear activamente su servidor adivinando la contraseña varias veces.

4. Seguridad de la información

- Seguridad de datos: en reposo: los datos se cifran de forma predeterminada en Azure: Cifrado de datos transparente (TDE). Azure controla las claves y, a menudo, el cifrado es transparente para usted. Puede controlar las claves mediante Azure Key Vault. Si alguien irrumpe en un centro de datos de Azure, no puede leer sus datos. Pero si pasan los controles de red, identificación y autorización, entonces pueden hacerlo.

- Seguridad de datos: en tránsito: esta es importante porque Internet es una serie de Nodes conectados. Cualquiera que se encuentre entre un servidor y otro puede leer los datos, por lo que es importante cifrarlos mediante SSL/TLS (es decir, HTTPS). Todos los datos que viajan fuera de Azure deben viajar encriptados

- Siempre cifrado: algunos servicios de Azure Database admiten un modo «siempre cifrado». Los datos se cifran en el cliente y se almacenan en estado cifrado. Nada puede leerlo sin la clave, y solo el cliente tiene la clave. Si el cliente es pirateado, puede leer los datos.

- Enmascaramiento de datos: anonimización: a veces, no necesita acceder a campos de datos confidenciales todo el tiempo. es decir, es posible que necesite conocer los montos en dólares del pedido, la identificación del pedido, la fecha del pedido, el producto pedido, etc. Tiene la capacidad de restringir el acceso a la información de identificación personal del cliente solo a algunas cuentas. El enmascaramiento de datos devuelve ***** para determinados campos que necesita una consulta.

- Almacenar datos cifrados: siempre puede optar por que la aplicación realice el cifrado. Si está almacenando contraseñas, córtelas utilizando un buen algoritmo de hash y una sal. En lugar de que su contraseña se envíe en texto sin formato y se cifre en el lado del servidor, puede hacer el hash y usar salts en el algoritmo adecuado.

5. Datos del cliente: la base de datos SQL y la instancia administrada de SQL protegen los datos del cliente mediante el cifrado de seguridad de la capa de transporte (TLS) en movimiento.

Publicación traducida automáticamente

Artículo escrito por baliashok46 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA