Requisito previo: protocolo de configuración dinámica de host (DHCP) Cada protocolo que aprendemos en la red informática tiene algunas reglas, estas reglas rigen el funcionamiento de los protocolos. Estas reglas a veces proporcionan una forma para que los atacantes se aprovechen de la red. Los atacantes también pueden usar el funcionamiento de DHCP para comprometer nuestra red. En este artículo, aprenderemos cómo nuestra red puede verse comprometida y cómo podemos prevenirlos. Ataque basado en DHCP:Considere el escenario dado a continuación. El atacante ha conectado su computadora portátil a la red y actúa como un servidor DHCP falso. Como sabemos, el intercambio inicial de mensajes DORA de DHCP entre el cliente DHCP y el servidor utiliza una dirección de transmisión. El atacante escucha esa transmisión y alquila su propia dirección, máscara y enrutador predeterminado al cliente. Ahora el cliente reenviará todo su tráfico al atacante. Esto crea un ataque Man-in-the-middle, violando el componente de integridad de la seguridad.  Figura: Ataque basado en

Figura: Ataque basado en

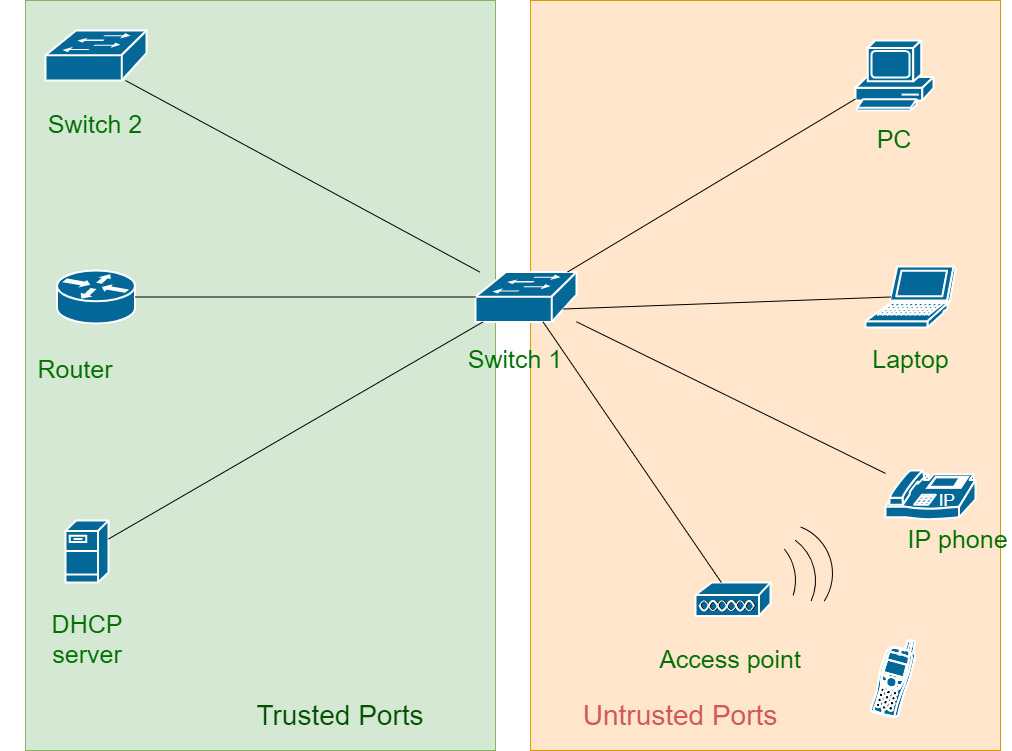

DHCP Indagación de DHCP: la indagación de DHCP se realiza en conmutadores que conectan dispositivos finales para evitar ataques basados en DHCP. Básicamente, la indagación de DHCP divide las interfaces del conmutador en dos partes

- Puertos confiables: todos los puertos que conectan dispositivos controlados por la administración, como conmutadores, enrutadores, servidores, etc., se convierten en puertos confiables.

- Puertos no confiables: todos los puertos que conectan dispositivos finales como PC, computadoras portátiles, puntos de acceso, etc. se convierten en puertos no confiables.

Sabemos que el arrendamiento de direcciones DHCP se realiza después del intercambio de mensajes DORA entre el cliente y el servidor DHCP. Dos mensajes Discover y Request provienen del lado del cliente y dos mensajes Offer y Acknowledgment provienen del lado del servidor. Con esta información, la indagación de DHCP funciona de la siguiente manera

- Si el puerto de confianza recibe mensajes de Oferta y Confirmación, entonces no haga nada, simplemente déjelos pasar.

- Si los puertos que no son de confianza reciben mensajes de oferta y confirmación, los mensajes se bloquean porque son mensajes del servidor DHCP. Los puertos no confiables son puertos que deben estar conectados al servidor DHCP.

Figure – Trusted and Untrusted ports

Figure – Trusted and Untrusted ports

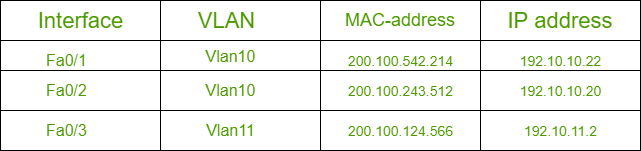

The logic of DHCP untrusted port can be bit more confusing. All real user population connects to untrusted port. A network administrator can’t know which are legitimate user and which are attackers. DHCP snooping function keeps record of leased address to user in DHCP Binding Table. This table contains record of interface, VLAN, MAC-address to which IP address is leased. This checks problem of identity theft in LAN. DHCP snooping can also be configured to limit number of request arriving any interface. This helps in preventing DOS attacks that can consume entire address space or overload DHCP server.  Figure – DHCP Binding Table

Figure – DHCP Binding Table

Publicación traducida automáticamente

Artículo escrito por adarsh_sahni y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA