La vulnerabilidad de redireccionamiento y reenvío no validada, también conocida como vulnerabilidad de redireccionamiento de URL , es un tipo de error que se encuentra en la aplicación web. En este tipo de vulnerabilidad, el atacante manipula la URL y la envía a la víctima. Tan pronto como la víctima abre la URL, el sitio web lo redirige a un sitio web malicioso o al sitio web al que el atacante quiere que el usuario sea redirigido. El atacante generalmente utiliza para explotar este tipo de vulnerabilidad con la ayuda de la manipulación manual en la URL o con la ayuda de varias herramientas como Burpsuite , que le brinda al atacante varios tipos de formas en las que puede manipular la URL para ser redirigido.

¿Cómo funciona la redirección de URL?

En primer lugar, debemos tener una breve idea sobre los códigos de respuesta HTTP. Así que aquí están los códigos de respuesta:

- 1 × × Informativo

- 2 × × Éxito

- Redirección 3××

- 4 × × error del cliente

- Error del servidor 5××

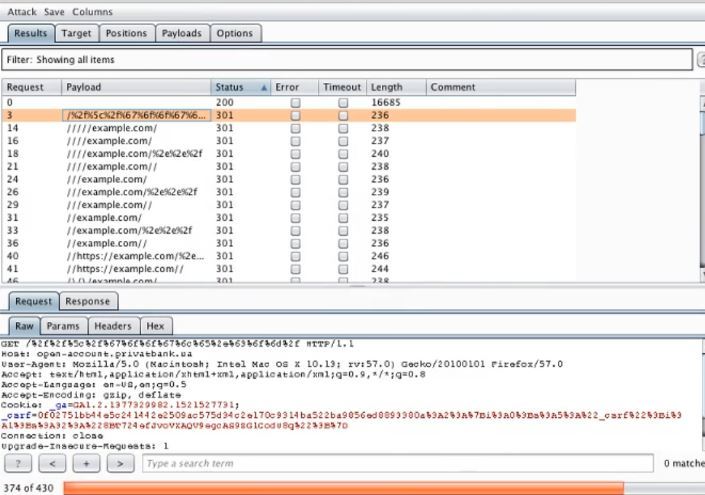

El código de estado HTTP anterior nos informa sobre la respuesta que recibimos de un sitio web. Entonces, para la redirección de URL, generalmente, los códigos 3xx son códigos de redirección que le dicen al usuario que esta URL será redirigida a otra página. El atacante se aprovecha de esto e intenta inyectar sus cargas útiles o manipular la URL para enviar a la víctima a su sitio web malicioso. A continuación se muestra la captura de pantalla de Burpsuite a través de la cual un atacante puede agregar filtros y puede encontrar URL específicas que tienen códigos 3xx.

La imagen de arriba solo muestra aquellas URL que tienen un código 3xx. Ahora tenemos que verificar los parámetros específicos en la URL, por ejemplo (destino, redirección, url, ruta, continuar, URL, navegación), etc. La URL sería algo así https://www.xyz.com/continue =www.xyz.com/abc. Entonces, el atacante elimina la URL completa después de «Continuar» y agrega la URL de su página de phishing, que podría ser una copia exacta de la página web original.

Funcionamiento paso a paso del ataque –

- El atacante intercepta la solicitud de URL en Burpsuite.

- Envíe la solicitud a Spider.

- Verifique los parámetros y, cuando los encuentre, envíe la solicitud a la pestaña del repetidor.

- Atacante Elija la ubicación de destino, donde aplicar su carga útil.

- Iniciar ataque.

Siguiendo los pasos anteriores, un atacante obtendrá la lista de URL particulares donde el sitio web se redirige con éxito.

Impactos del Ataque –

- Los ataques como CSRF se pueden enstringr a través de este error

- XSS (Cross-Site Scripting) se puede explotar en este caso

- Robo de información confidencial

- Los usuarios pueden ser engañados en una página de phishing y pueden ser explotados de varias maneras.

Remediaciones de vulnerabilidades de redirecciones y reenvíos no validadas:

- Elimine las funciones de redirección de la aplicación web y reemplácelas con enlaces directos

- Se debe mantener una lista del lado del servidor para todas las URL particulares que se necesitan para ser redirigidas

- La validación adecuada en la URL que se está redirigiendo debe integrarse en el backend

- Las URL absolutas deben usarse en las aplicaciones web para todos los redireccionamientos específicos.

Publicación traducida automáticamente

Artículo escrito por deepamanknp y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA