La vulnerabilidad de fuga de información de identificación personal es una vulnerabilidad en la que la información brinda detalles específicos sobre individuos específicos, que a su vez ayudan a distinguir a esos individuos en particular del resto de otros individuos. Además, esta vulnerabilidad se vuelve crítica cuando la información se usa para rastrear, identificar o contactar a un individuo en particular. Por ejemplo, la información utilizada para identificar a una persona es: dirección, nombre, número de teléfono, número de identificación, como el número de aadhar o los detalles de la tarjeta pan, sexo, fecha de nacimiento, dirección de correo electrónico o una combinación de estos elementos. La información no confidencial de la persona, como el nombre, el género, etc., se puede transferir de forma insegura sin causar ningún daño a la persona, pero la información confidencial, como los detalles de la tarjeta aadhar, el número de tarjeta pan, etc., debe transferirse de manera segura, como encriptar los datos para evitar cualquier exposición no deseada de los datos o causar daños a la persona. Las organizaciones utilizan PIIL (fuga de información de identificación personal) para comprender qué información se necesita mantener segura y qué información no necesita seguridad adicional.

Qué tipo de información puede considerarse información de identificación personal (PII):

Las siguientes son las categorías de información de identificación personal:

- Identidad: Esto incluye el nombre, fecha de nacimiento, firma, género, raza, alias de nombre, etc. de la persona.

- Información de contacto: Esto incluye la dirección de la calle, la dirección del trabajo, el número de teléfono, la identificación del correo electrónico, etc. de la persona.

- Número de identificación personal : Esto incluye el número de aadhar, número de cuenta bancaria, número de tarjeta pan, número de licencia de conducir, número de pasaporte, número de tarjeta de crédito del individuo

- Información profesional: Esto incluye el puesto de trabajo al que tiene derecho el individuo, su fecha de incorporación, el nombre de su empresa, su salario, sus recursos humanos, etc.

- Atención médica: Esto incluye la huella dactilar del individuo, el escáner de iris, la fotografía, sus registros médicos personales, etc.

- Relacionado con TI: esto consiste principalmente en la dirección IP de un individuo, su historial de navegación, su preferencia de anuncios, cookies, etc.

Quién es responsable de proteger la información de identificación personal (PII):

Para salvaguardar la información de identificación personal de los usuarios, es responsabilidad del individuo, así como la responsabilidad de la organización que almacena los datos del individuo. Pero, en general, la organización se asegura de proteger sus datos, incluso si la organización no está destinada a hacerlo. asi que. La razón simple es que la mayoría de los consumidores creen que la organización es responsable de salvaguardar sus datos, y si la organización no lo hace, entonces puede enfrentar daños a la reputación y perder clientes valiosos incluso si la organización o la empresa no es realmente responsable de este. Por lo tanto, todas las organizaciones siempre se aseguran de proteger los datos de sus clientes. El aumento de las filtraciones de datos hace que los estándares de seguridad de las organizaciones sean cada día más altos. A medida que avanzan las nuevas tecnologías, También se están implementando nuevos tipos de amenazas y ataques. Los siguientes son los principales tipos de violaciones de datos:

- Dañar o apuntar a un individuo: Al filtrar información sobre individuos, el hacker tiene la intención de chantajear a la víctima o incluso puede causar robo de datos, intimidación, humillación, etc.

- Dañar o apuntar a una organización en particular: al filtrar información de la base de datos de una organización, el pirata informático tiene la intención de reducir la confianza de los clientes, cerrar la empresa debido a la pérdida de una gran cantidad de datos, causar daños a la reputación, etc.

Cómo se expone la PII:

La información de identificación personal puede ocurrir en una variedad de formas, lo que dificulta que los protocolos de seguridad de datos eviten dicha fuga y protejan la información sensible o confidencial. Las siguientes son las categorías de amenazas:

- Amenaza interna : Esto involucra a una persona que está dentro de la organización, intencionalmente o no, ve datos confidenciales que de otro modo no deberían ser accesibles para los usuarios comunes. Esto crea un riesgo indirecto para la reputación de la organización y muestra su incapacidad para asegurar la información de los consumidores de manera adecuada. Ejemplo: los detalles del empleado se envían a alguien en formato de texto sin formato y no están encriptados para asegurar su transmisión.

- Amenaza externa: Se trata de una persona ajena a la organización (precisamente un intruso) que intenta manipular los datos del sistema para extraer datos confidenciales del sistema. la implementación estricta de la seguridad evita que ocurran tales percances. ejemplo: ingeniería social la contraseña de las cuentas de redes sociales.

- Configuraciones incorrectas de seguridad: esto generalmente sucede con una aplicación que tiene la intención de almacenar datos confidenciales o los captura. Las configuraciones incorrectas de seguridad pueden exponer una gran cantidad de datos y también pueden proporcionar una puerta de entrada a los agentes de amenazas internos y externos para obtener los datos confidenciales. Ejemplo: empresa que no incorpora autenticación de dos factores u otp para agregar a los niveles de seguridad.

Ejemplo de PII:

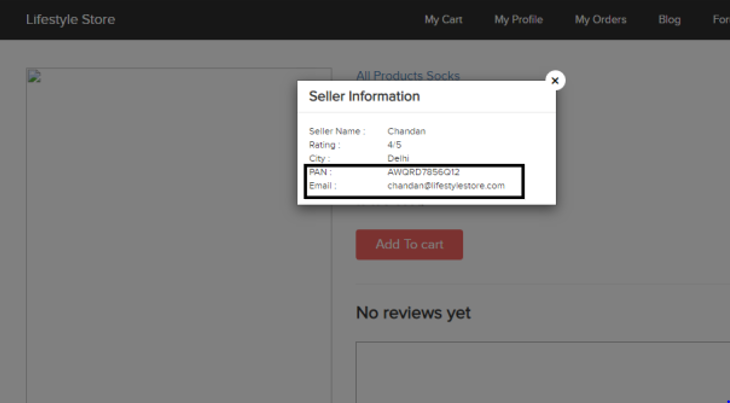

La siguiente imagen muestra un ejemplo en vivo de fuga de información de identificación personal.

como podemos ver, es un sitio web de comercio electrónico que se parece un poco a facebook. en esto, cuando uno hace clic en la información del vendedor, aparece una ventana emergente en la pantalla y muestra la ciudad, el número de tarjeta de pan, la identificación de correo electrónico del vendedor que claramente está filtrando información confidencial sobre ese vendedor. ahora el vendedor puede ser atacado fácilmente al hacer un mal uso de esta información que está disponible para todos los consumidores de este sitio web. Ahora comprendimos la vulnerabilidad de esta filtración.

Cómo proteger la información de identificación personal (PII):

Como discutimos anteriormente sobre los datos confidenciales y no confidenciales, por lo tanto, es natural proteger solo los datos confidenciales de fugas. Las organizaciones deben aplicar medidas de seguridad adecuadas para proteger la confidencialidad de la PII según las categorías de PII en sus niveles de impacto de confidencialidad. Las siguientes son las medidas que deben tomarse:

- Capacitación: todos los empleados de la organización deben recibir capacitación de tal manera que se evite cualquier percance de amenazas internas. La capacitación adecuada de los empleados reduce sustancialmente la posibilidad de fuga de PII.

- Reducir las existencias de PII: Esto significa que la organización o el usuario deben brindar solo los detalles requeridos y evitar detalles no obligatorios innecesarios. en pocas palabras, los datos mínimos necesarios para operar. Esto reduce la posibilidad de señalar o apuntar a un individuo con datos menos conocidos.

- Eliminar la recopilación innecesaria de PII: establecer un plan o mecanismo dentro de la empresa para eliminar cualquier recopilación innecesaria de información de sus consumidores y el uso de PII para el correcto funcionamiento de la aplicación.

- Prevención de pérdida de datos: implementar sistemas que puedan rastrear la transferencia de datos confidenciales dentro o fuera de la organización e identificar patrones sospechosos que puedan conducir a una infracción.

- Restricción de acceso: Implementación de software que evita que ciertos individuos de la organización accedan a información altamente confidencial, evitando así cualquier posibilidad de ataques o amenazas internas. debe hacerse sobre la base de una autorización.

Publicación traducida automáticamente

Artículo escrito por pradiptamukherjee y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA