La ciberseguridad es algo que puede ayudar a las organizaciones a hacer crecer sus negocios de manera competitiva. Existe un enorme potencial en la ciberseguridad a través del cual las pequeñas y medianas empresas, es decir, las PYMES, pueden mantener con confianza su reputación y protegerse de virus y otros ataques cibernéticos maliciosos. ¡Y no necesitan ignorar esto! El motivo es que el mercado de la seguridad de la información crecerá hasta los 170.400 millones de dólares en 2022(según la investigación de Gartner). Tal proyección ascendente es suficiente para hacer que las organizaciones, que consisten en fuerzas de trabajo pequeñas y medianas, piensen con fuerza en las soluciones y los desafíos vulnerables que se encuentran en el ámbito de la ciberseguridad. No solo ellos, sino también los clientes, incluidos nosotros, que están conectados con sus servicios, también se ven afectados por esos desafíos críticos. Si nosotros y esas empresas no logramos identificar las soluciones en tiempo real para los desafíos del mundo cibernético, entonces todos estaremos en la trampa de ese 95 % de las infracciones de ciberseguridad (según Cybint) generalmente causadas por el error de los seres humanos.. Sin duda, existen algunos desafíos que pueden surgir en momentos en que las empresas están ofreciendo servicios a los clientes a través de la seguridad establecida por las redes cibernéticas. Tales desafíos aún no se conocen, y es posible que aumenten las dificultades de los decisores de renombre. Echemos un vistazo a los 10 mayores desafíos de seguridad cibernética que, si se abordan con las soluciones adecuadas, posiblemente puedan ayudar a esas organizaciones pequeñas o grandes a superar las filtraciones de datos a nivel de directorio en la era de la pandemia.

1. Los terceros pueden hacer un mal uso ilegal del potencial de la red 5G

La red 5G es algo que está despertando la curiosidad de los jóvenes. Esto se debe a que permitirá que la generación actual use sus amados dispositivos de manera más eficiente. Pero aquí surge un problema: la generación será víctima de ataques físicos o emocionales. Dichos ataques provendrán del lado de los atacantes cibernéticos que ingresarán ilegalmente a las redes inalámbricas 5G que comprenden arquitecturas complejas a través de varios puntos finales y harán un mal uso de los datos recopilados o almacenados por los dispositivos inteligentes y rápidos. Principalmente, esos atacantes serían los terceros que han ahogado los cuellos de los departamentos de telecomunicaciones con sus revolucionarios pasos de marketing. Hasta 2027 , el mercado de infraestructura 5G puede llegar a 47.775 millonesdólares estadounidenses con la creciente demanda de conexiones M2M. Por lo tanto, esto es esencial para identificar las identidades de los agresores de terceros que están en un viaje constante de obtener acceso no autorizado a los datos de los usuarios y luego violar la privacidad y la confianza hacia las organizaciones confiables y centradas en el cliente con las que están comprometidos.

2. Una tasa creciente de malware móvil

El malware móvil es un software dañino que puede apuntar intencionalmente a los sistemas operativos de los móviles y luego alterar su rendimiento. La razón principal de su aparición: el uso no seguro de URL a través de Wi-Fi u otras redes de Internet. Según el Informe de seguridad móvil de 2021, el 97 % de las organizaciones de diferentes proveedores enfrentan amenazas relacionadas con el malware móvil que afirman ofrecer seguridad de nivel superior a las redes celulares existentes. Y no podemos ignorar a dichos proveedores porque heredarán actividades de troyanos, riesgos cibernéticos y algunas vulnerabilidades asociadas con ellos. Además, una tasa tan creciente de ataques de malware en los teléfonos móviles existentes se ha convertido en el tema pandémico de los tiempos de COVID-19. Varios paquetes de nomenclaturatousanticovid.apk, covid.apk, covidMappia_v1.0.3.apk, covidMapv8.1.7.apk y coviddetect.apk están ocultos en varias aplicaciones de la banca. Y cuando esas aplicaciones se colocan en sitios web maliciosos y los hipervínculos asociados, han comenzado a cubrir a los usuarios móviles con spam y otros ataques de ciberseguridad. Sin duda, el número aumentará en los próximos tiempos porque las masas se están moviendo hacia la era del trabajo remoto y aquí, los ciberdelincuentes estarán ejecutando sus campañas de ataque de malware, ya que este es y será su recurso asegurado.

3. Inteligencia artificial: la IA está en algún lugar controlando los sistemas de ciberseguridad

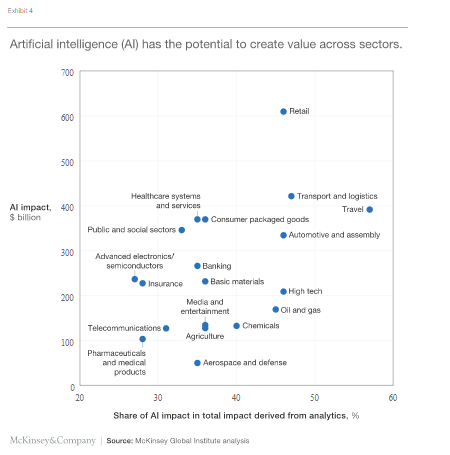

Hoy en día, las industrias de atención médica y los departamentos de la string de suministro están adoptando herramientas que respaldan la inteligencia artificial . Además, esas herramientas tienen algunos atisbos de Machine Learning y NLP con los que son útiles para controlar los conjuntos de datos relacionados principalmente con la información de los pacientes o los pedidos en los que los minoristas/distribuidores están interesados. Según el informe de McKinsey, más del 25 por ciento de las organizaciones de atención médica están invirtiendo en herramientas de IA en esta era de COVID. Incluso el sector bancario tiene un impacto de más del 30 por ciento de los análisis derivados a través de herramientas AI/ML.

Fuente: https://www.mckinsey.com/featured-insights/artificial-intelligence/notes-from-the-ai-frontier-applications-and-value-of-deep-learning#

La principal laguna en el uso de esas herramientas de Inteligencia Artificial es que las contraseñas y los inicios de sesión biométricos son modificados con frecuencia por los pacientes, distribuidores y otros participantes de la string de suministro. Con eso, los piratas informáticos pueden elegir los puntos débiles de manera factible, controlando así el monitoreo de detalles como la dirección, los datos bancarios, etc. Dado que las herramientas de IA funcionan con una intervención humana mínima en tiempo real, las industrias de la atención médica y la string de suministro están detectando fuertemente los ataques de malware y ransomware. destruyendo su incentivar el crecimiento. Sin duda, los ciberdelincuentes estarán involucrados en la violencia de datos para que puedan obtener acceso continuo a esos datos confidenciales para apuntar a más pacientes o participantes de la string de suministro.

4. La creciente popularidad de los dispositivos IoT

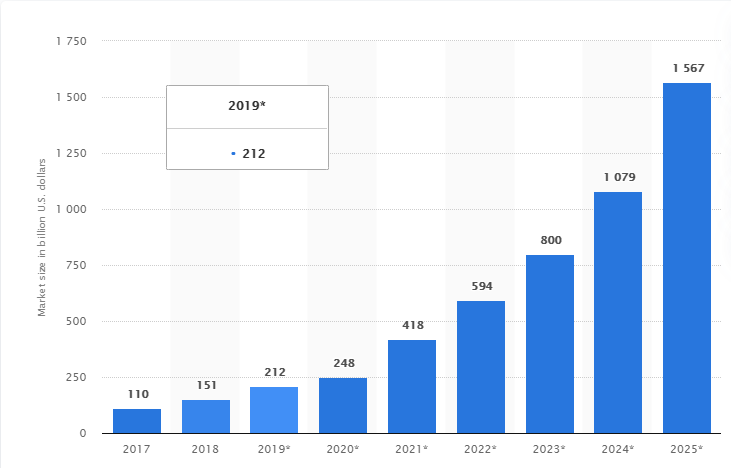

El uso de dispositivos de Internet de las cosas está de moda hoy en día debido a su sólido tiempo de reacción y al menor costo que implican en el procesamiento de las ventajas de la tecnología de la nube. Además, las soluciones que esos dispositivos impulsan a través de sus canales de comunicación son increíbles y son consideradas por organizaciones que comprenden una cantidad variable de fuerzas laborales. Sin embargo, con una popularidad tan creciente, los delitos cibernéticos aumentan continuamente. Esto se debe a que los ciberdelincuentes pueden exponer los activos rentables a cuyos datos se accede desde alguna red industrial en la nube. En 2021, el mercado de IoT ha alcanzado un potencial de 418 000 millones de dólares estadounidenses y podemos esperar que crezca a alrededor de 1 567 billones de dólares estadounidenses para 2025 .

Fuente: https://www.statista.com/statistics/976313/global-iot-market-size/

Todo esto es conocido por los atacantes profesionales que se dedican principalmente a vender los datos robados o adquirir el control de las operaciones en expansión de las empresas. Sin dudarlo, los piratas informáticos están armando externamente la creciente popularidad de IoT al destruir los Nodes del canal que invitan a la prosperidad más el tráfico de ventas legítimo para las organizaciones. En este proceso, los protocolos de ciberseguridad que mantienen y protegen los datos valiosos de los clientes ahora se han vuelto prominentes frente a la vulnerabilidad.

5. Los ataques de ransomware están dirigidos a los aspectos comerciales críticos

Los ataques de ransomware se están convirtiendo directa o indirectamente en predicciones impredecibles para las pequeñas y medianas empresas. Sin dudarlo, esos ataques también están afectando a las organizaciones más grandes que tienen un conocimiento adecuado de la violencia de datos y otros estándares de cumplimiento. Según Check Point Research, el porcentaje de ataques de ransomware aumentó a 102 en 2021 en todo el mundo y nuestro país se vio más afectado por 213 ataques semanales.. ¡Puedes pensar en lo que sucede en esos ataques! En ellos, los ciberdelincuentes envían malware u otros virus a tus teléfonos o a las redes celulares que utilizas actualmente. Esto infecta los dispositivos como teléfonos móviles, computadoras portátiles a las que está conectado y luego, dichos atacantes acceden a toda su información personal. ¡Ahora, nadie puede evitar que esos delincuentes en línea le pidan un rescate (cantidad solicitada para liberar al cautivo) y lo acosarán por eso! Más de 1000 organizaciones se ven afectadas semanalmente debido a esos ataques de ransomware y el número aumentará si las organizaciones no son lo suficientemente hábiles para fortalecer sus modelos de ciberseguridad o evitar que esos delincuentes en línea apunten a sus aspectos comerciales.

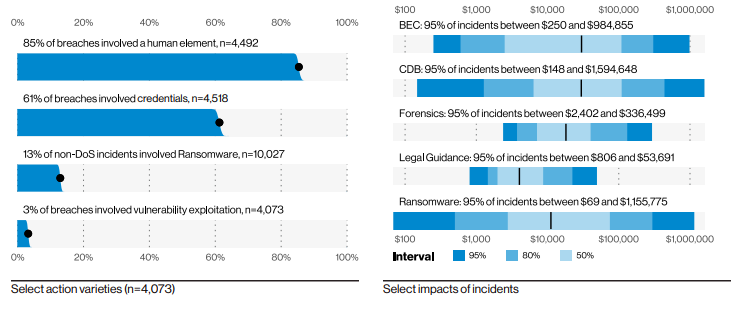

6. Sin control sobre los ataques de phishing y de phishing selectivo

Ataques de spear-phishingse entenderá fácilmente una vez que entendamos qué son básicamente los ataques de phishing? Por lo tanto, el phishing está relacionado con las redes sociales y los ciberdelincuentes prefieren esos ataques de phishing porque les ayuda a recopilar los detalles de su tarjeta (crédito/débito), ubicación actual u otra información confidencial. Dichos atacantes usan correos electrónicos o sitios web engañosos y los muestran de tal manera que parecen legítimos. Spear-phishing, por otro lado, es una subparte del phishing y es su versión más sofisticada. Aquí, los correos electrónicos fraudulentos en línea envían correos electrónicos maliciosos, y se envían a víctimas bien investigadas (los atacantes cibernéticos analizan bien a dichas víctimas en función de sus fortalezas mentales y emocionales). Según el informe de investigación de 2021 de Verizon, se analizaron 29.207 incidentes de seguridad en tiempo real y se confirmaron 5.285 filtraciones de datos. Fuera de estos,El 36 por ciento de las infracciones involucran phishing , que aumentó en un 11 por ciento con respecto al año anterior. Y si hablamos de ataques de spear-phishing, en realidad no se menciona el número, pero hay una discusión sobre el relleno de credenciales. Aproximadamente el 95 por ciento de las organizaciones sufrieron este tipo de relleno , que es un ataque de spear-phishing. Y el porcentaje de incumplimientos relacionados es del 61 .

Fuente: https://www.verizon.com/business/resources/reports/dbir/

La frecuencia del porcentaje variará de una industria a otra, pero lo que será común es enviar correos electrónicos maliciosos e intentar acceder a datos personales a través de sitios web con spam. Además, existen algunos desafíos de ciberseguridad en las redes sociales, como adquirir el control de las cuentas de los clientes, varias campañas de phishing que se ejecutan en plataformas sociales como Facebook, Twitter y el uso indebido de datos que son potencialmente importantes. En todo el mundo, las personas están muy comprometidas con estos canales de redes sociales que demandan principalmente servicios de Internet. Esto ha hecho que nuestra privacidad sea vulnerable a los phishers o spear phishers, y pueden planificar con confianza una serie de eventos para piratear o destruir nuestra riqueza personal. Con esos eventos, los hackers estarían navegando por varias secciones de nuestras cuentas personales de Facebook o Twitter y aprovechando tal debilidad demostrada. Y todo esto ha creado una fuerte perturbación en la seguridad de la infraestructura de las redes sociales. Dependiendo del alcance de la perturbación,Los ataques de phishing/spear-phishing ofrecen la destrucción de la privacidad de los datos del usuario y también de los modelos de ciberseguridad de las empresas. Por lo tanto, los problemas, causados por la destrucción como los operadores de redes sociales de terceros que apoyan las tácticas de los ciberdelincuentes, la falta de una inspección minuciosa de los correos electrónicos de phishing en las cuentas de los usuarios, la violación del derecho a la información ya que los usuarios no saben cómo es su seguridad sin saberlo. comprometidos, están desafiando los protocolos de seguridad cibernética de las organizaciones que necesitan modelarse con un control adecuado y estándares de cumplimiento reforzados.

7. Crecimiento del Hacktivismo

Hacktivismo es una combinación de palabras Hack N Activism. En general, esto se hace con el propósito de entrar en la computadora de alguien y robar esa información que apoya agendas políticas o sociales de manera incorrecta. El objetivo de los hacktivistas es principalmente ganar visibilidad en los sitios web de las organizaciones gubernamentales y desfigurar sus protocolos de seguridad mediante la promoción de su causa influenciada políticamente. Según el informe IBM X-Force de 2021, hubo un 25 por ciento de robos de datos y ataques de fugas.(en 2020) en el que los hacktivistas han demostrado su interés en buscar datos de corporaciones multinacionales y los organismos gubernamentales relacionados con ellas. No importa cuál haya sido la intención de los hacktivistas, pero tales ataques criminales son una bofetada para las organizaciones gubernamentales que cuidan los activos de sus clientes. Con esto se promueve sin saberlo una especie de motivación para desafiar a los gobiernos o forzarlos a ir en contra de su moral. Hay muchos grupos hacktivistas anónimos trabajando ( desde 2008) contra la perturbación de los procesos comerciales internos del gobierno o de organizaciones multinacionales en nombre del bienestar público. Se mezclan con los ejecutivos de nivel C y continúan avergonzando al gobierno a través de la ideología de vengarse con sus campañas en línea que apoyan los ataques DDoS de flujo regular. Esta es una versión más nueva de irrumpir en los sistemas de seguridad cibernética del gobierno para que las protestas de los hacktivistas puedan extenderse por todo el mundo y lanzar una lanzadera de desfiguración de la reputación de manera inmoral.

8. Dronejacking es una nueva ola que inquieta a los expertos cibernéticos

Dronejackinges una forma en la que los ciberdelincuentes utilizan un dron de juguete y toman fácilmente el control de la información personal. Según el informe de Intel, los drones se han centrado en las entregas, los camarógrafos y algunos aficionados por no cumplir con los estándares de la ley de seguridad. Aunque los drones son una herramienta importante para los agricultores, fotógrafos, transportistas y algunas agencias de aplicación de la ley, parecen ser una nueva ola de ciberamenazas. Con el dronejacking, los ciberdelincuentes con intenciones maliciosas pueden potencialmente causar destrucción financiera a compañías como Amazon y UPS, conocidas por suministrar artículos esenciales a sus clientes. A través de dronejack, los piratas informáticos pueden determinar fácilmente cuántos paquetes se entregarán a cuántos clientes. Todo esto se puede hacer por diversión a veces, pero los efectos secundarios son realmente amenazantes, ya que se trata de un ataque directo al cumplimiento de la seguridad de las organizaciones que se centran en el éxito de los consumidores y su popularidad general de manera positiva. Además de todo esto, existen riesgos variables como la pérdida de costosos drones, la destrucción de propiedad privada (aviones comerciales) con los que los piratas informáticos pueden detectar fácilmente el tiempo de respuesta y las capacidades del controlador de hardware que conduce esos drones. Si los operadores comerciales y los equipos de ciberseguridad de las organizaciones más grandes no se mantienen informados sobre el software de seguridad más reciente y las soluciones de protección vigilante, seguirán soportando las pérdidas de los ataques con drones y se convertirán en blancos fáciles de estos delincuentes de forma anónima. Además de todo esto, existen riesgos variables como la pérdida de costosos drones, la destrucción de propiedad privada (aviones comerciales) con los que los piratas informáticos pueden detectar fácilmente el tiempo de respuesta y las capacidades del controlador de hardware que conduce esos drones. Si los operadores comerciales y los equipos de ciberseguridad de las organizaciones más grandes no se mantienen informados sobre el software de seguridad más reciente y las soluciones de protección vigilante, seguirán soportando las pérdidas de los ataques con drones y se convertirán en blancos fáciles de estos delincuentes de forma anónima. Además de todo esto, existen riesgos variables como la pérdida de costosos drones, la destrucción de propiedad privada (aviones comerciales) con los que los piratas informáticos pueden detectar fácilmente el tiempo de respuesta y las capacidades del controlador de hardware que conduce esos drones. Si los operadores comerciales y los equipos de ciberseguridad de las organizaciones más grandes no se mantienen informados sobre el software de seguridad más reciente y las soluciones de protección vigilante, seguirán soportando las pérdidas de los ataques con drones y se convertirán en blancos fáciles de estos delincuentes de forma anónima.

9. Medidas preventivas de ingeniería social

La ingeniería social se ocupa de un tipo de ataques cibernéticos en los que los piratas informáticos se centran en trucos y estrategias no tecnológicas en lugar de utilizar enfoques o herramientas tecnológicas básicas para atrapar a los usuarios. Hay algunas medidas preventivas asociadas, y están configurando los filtros de spam de menor a mayor, denegación o eliminación instantánea de requests de ayuda, investigación de las fuentes de correos electrónicos no solicitados y muchas más. Sin embargo, los piratas informáticos son sofisticados hoy en día y entienden la frecuencia con la que adoptamos tales medidas. Es factible que puedan tomar el acceso legítimo a nuestra información personal y luego explotarnos muy bien sobre la base de las debilidades de la personalidad. Según el informe de Google, la mayoría de los ataques SEA o Ingeniería Socialson phishing a través de correos electrónicos oficiales o sitios web maliciosos que casi parecen auténticos.

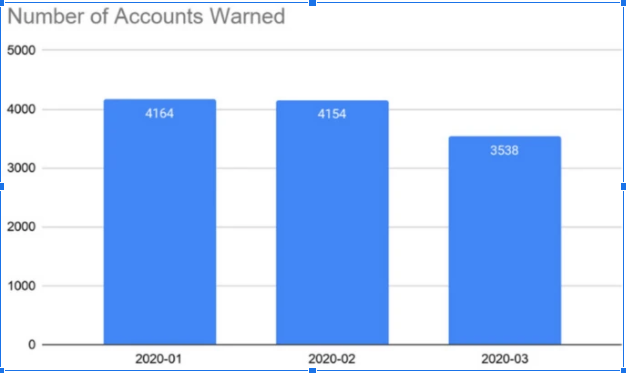

Fuente: https://link.springer.com/article/10.1007/s42979-020-00443-1

En este gráfico, hay una cantidad de cuentas de hasta 5000 marcadas por Google, y están atrapadas por los ataques de phishing iniciados por atacantes respaldados por el gobierno. La cantidad de ataques parece fluctuar, pero está claro que tales SEA están rastreando nuestras comunicaciones realizadas a través de mensajería instantánea o videoconferencia. Además, muchos de los trabajadores basados en el conocimiento, empresarios, artesanos (el número se acerca a los 260 millones) están trabajando de forma remota en esta era de pandemia y esto los ha hecho vulnerables a tales ataques de ingeniería social. Esos atacantes cibernéticos pueden implementar de manera inteligente múltiples tácticas para ingresar su información confidencial, como contraseñas, nombres de usuario y detalles bancarios. Todo esto parecerá legítimo ya que estarán utilizando marcas registradas, logotipos de empresas conocidas cuya precisión será del 99 por ciento.o un poco más alto. Tan pronto como se haga clic en sus sitios web y correos electrónicos, será engañado y luego, la altura de su conciencia se destruirá principalmente. Además, las organizaciones también son propensas a tales robos, ya que los piratas informáticos rompen fácilmente su software comercial respaldado por sistemas que se adhieren a los protocolos de ciberseguridad. Entonces, ¿la seguridad de su infraestructura se inclina hacia la probabilidad de éxito de estos ciberdelincuentes bien informados sobre cómo deberían usar las medidas preventivas de ingeniería social para implementar sus agendas maliciosas?

10. Personas de oficina que tienen acceso a los datos de sus organizaciones

La política interna es algo que todos conocen y esto sucede en todas las organizaciones. Ya sea que hable de un gigante tecnológico o de una agencia de automatización de buena reputación, a los empleados se les asignan algunos privilegios y esto hace que las finanzas sean vulnerables a grandes pérdidas. Todo esto da lugar a amenazas internas . Han crecido un 47 por ciento en los últimos 2 años e invitan con éxito a los ciberdelincuentes a nutrir bien sus actividades fraudulentas.

Más del 34 por ciento de las empresas se ven afectadas cada año por este tipo de amenazas y esto está dando paso a infracciones accidentales por romper la confianza y la reputación de los clientes. Esas amenazas internasson subestimados por las empresas porque piensan que es importante para ellos lidiar con las complejas tendencias del mercado en lugar de echar un vistazo a tales amenazas. Todo esto perturba el estado actual de una empresa, ya que sus empleados han firmado algunos acuerdos con piratas informáticos para proporcionarles información importante sobre la empresa. Posteriormente, esos ciberdelincuentes infectan bien los sistemas de seguridad de las organizaciones que están gestionando bien las complejidades del negocio en esta segunda capa. Si las organizaciones siguen subestimándolos y se siguen demorando en limitar los privilegios, entonces les será difícil frenar el comportamiento destructivo y descuidado de sus empleados en algún lugar desafiando los protocolos de seguridad preestablecidos de ciberseguridad.

Publicación traducida automáticamente

Artículo escrito por ashugupta917gfg y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA