La seguridad en la nube sigue siendo una de las principales barreras para la adopción de la nube. Para que las operaciones de seguridad y los equipos de desarrollo sigan las mejores prácticas de seguridad para garantizar una transición sin problemas. AWS IAM (Identity and Access Management) es una de las plataformas de seguridad más utilizadas para la protección de datos. Sigue un enfoque increíblemente detallado para proporcionar permisos y control de acceso dentro de sus entornos.

En este artículo, echemos un vistazo más de cerca a AWS IAM, sus características y aprendamos cómo funciona.

Comencemos por comprender qué es AWS IAM.

¿Qué es AWS IAM?

AWS Identity and Access Management (IAM) es un servicio web que le ayuda a acceder a los servicios y recursos de AWS de forma segura. IAM es el corazón de la seguridad de AWS porque le permite controlar el acceso mediante la creación de usuarios y grupos de AWS, la asignación de permisos y políticas especiales a usuarios particulares, la configuración de autenticación multifactor para seguridad adicional y mucho más.

La funcionalidad principal de IAM en AWS es el acceso y los permisos. Proporciona dos funciones esenciales para establecer la seguridad básica de los recursos empresariales: autenticación y autorización.

¿Porque yo soy?

El objetivo principal de IAM es ayudar a los administradores de TI a administrar las identidades de los usuarios de AWS y sus diferentes niveles de acceso a los recursos. Por ejemplo, podemos crear usuarios de AWS, asignar credenciales de seguridad individuales y otorgar permisos para acceder a AWS en cualquier momento. Al hacerlo, las organizaciones obtienen control sobre quién tiene la autorización para acceder a sus recursos de AWS, qué recursos son accesibles y los usuarios autorizados pueden realizar las acciones dentro de los recursos proporcionados.

IAM de AWS: características clave

Veamos algunas de las características críticas de IAM que hacen que IAM sea tan poderoso y versátil:

- Acceso compartido a su cuenta de AWS : puede otorgar permiso a otras personas para administrar y utilizar los recursos de su cuenta de AWS sin compartir claves de acceso ni contraseñas.

- Permisos granulares : al usar IAM, puede otorgar diferentes permisos a diferentes personas para obtener recursos adicionales.

- Autenticación de múltiples factores : para mayor seguridad, puede agregar autenticación de dos factores a su cuenta y usuarios individuales. A través de la autenticación multifactor, usted o sus usuarios deben proporcionar contraseñas o claves de acceso para trabajar con su cuenta y un código de un dispositivo especialmente configurado.

- Federación de identidad : puede permitir usuarios que ya tienen contraseñas en otro lugar. Por ejemplo, supongamos que el usuario ya está autenticado, como a través de una cuenta de Google o una cuenta de Facebook. En ese caso, IAM puede confiar en ese método de autenticación y luego permitir el acceso basado en él.

- Cumplimiento de PCI DSS : IAM cumple con el estándar de seguridad de datos (DSS) de la industria de tarjetas de pago (PCI).

- Eventualmente consistente : como muchos otros servicios de AWS, IAM finalmente es consistente.

- Uso gratuito : no hay cargo adicional por la seguridad de IAM.

- Acceso seguro a los recursos de AWS para aplicaciones que se ejecutan en Amazon EC2 : las funciones de IAM se utilizan para proporcionar credenciales de forma segura para aplicaciones que se ejecutan en instancias de Amazon EC2

- Política de contraseñas: la política de contraseñas de IAM le permite restablecer o rotar contraseñas de forma remota.

¿Cómo funciona IAM?

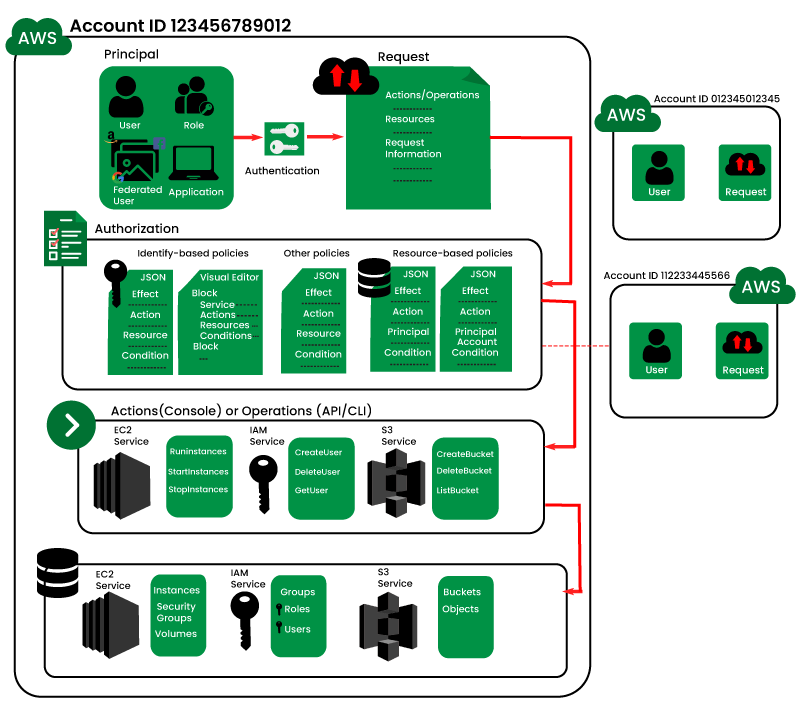

IAM proporciona la infraestructura necesaria para controlar las autenticaciones y autorizaciones. La infraestructura de IAM incluye principal, solicitud, autenticación, autorización, acciones u operaciones y recursos.

Exploremos uno por uno.

- Un principal es una entidad que realiza acciones en los recursos de AWS.

- Autenticación: Confirma la identidad del principal que intenta acceder al producto de AWS. El principal debe proporcionar las credenciales requeridas para la autenticación.

- Solicitud: un principal envía una solicitud a AWS especificando la acción y qué recurso debe realizarla.

- Autorización: todos los recursos se deniegan de forma predeterminada. IAM autoriza una solicitud solo si una política de coincidencia sigue todas las partes de la solicitud. Después de solicitar autenticación y autorización, AWS aprueba la acción.

- Acciones: después de autenticar y autorizar la solicitud, AWS aprueba las acciones u operaciones en la solicitud. Las acciones se utilizan para crear, ver o eliminar un recurso.

- Recursos: una vez que AWS aprueba las acciones de su solicitud, se realizan en el recurso relacionado con su cuenta de AWS.

La siguiente figura muestra el funcionamiento de IAM .

El proceso IAM estándar se divide en cuatro fases distintas:

1. Haz una solicitud

El proceso de IAM comienza con una aplicación o una persona llamada Principal. Cada principal tiene credenciales de cuenta de AWS y debe iniciar sesión para realizar las requests. Luego, un principal hace una solicitud que involucra un recurso.

2. Envío de detalles a AWS

Cada solicitud incluye detalles como acciones, recursos involucrados, políticas principales, datos sobre recursos y más. Estos detalles se utilizan para evaluar y autorizar la solicitud.

3. Autorización de la solicitud

AWS comprueba la autenticación del principal y compara las políticas asociadas con la solicitud relacionada. En esta fase, IAM evalúa si la aplicación o el usuario pueden realizar la acción solicitada del recurso solicitado. Si el principal tiene la autorización, se procesa la solicitud. En caso contrario, se deniega la solicitud.

4. Tramitación de la solicitud

Esto implica realizar una acción deseada en un recurso deseado, como obtener datos de una instancia de almacenamiento.

¿Cómo acceder a IAM?

Puede acceder a AWS Identity and Access Management (IAM) de cualquiera de las siguientes formas:

- Herramientas de línea de comandos de AWS: para emitir comandos en la línea de comandos de su sistema y realizar tareas de AWS e IAM, puede utilizar las herramientas de línea de comandos de AWS.

- Consola de administración de AWS: la consola es una interfaz basada en navegador para administrar los recursos de AWS e IAM. Inicie sesión en la Consola de administración de AWS como usuario de IAM o usuario raíz para obtener más información sobre cómo acceder a IAM a través de la consola.

- SDK de AWS: AWS proporciona SDK que consisten en bibliotecas y códigos de muestra para varios lenguajes de programación y plataformas. Los SDK brindan una manera conveniente de acceder mediante programación a IAM y AWS.

- API HTTPS de IAM: puede acceder a AWS e IAM mediante programación mediante la API HTTPS de IAM, que le permite emitir requests HTTPS al instante al servicio.

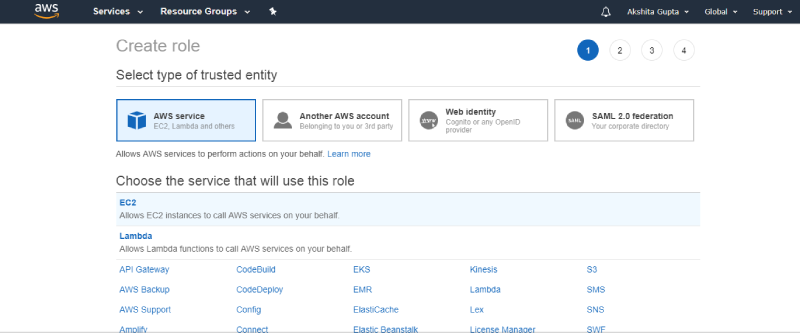

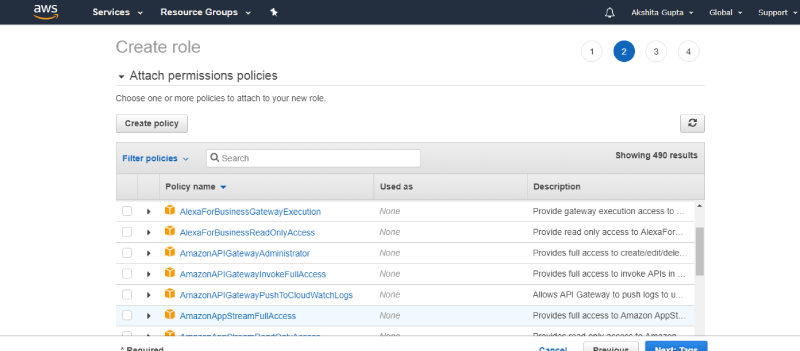

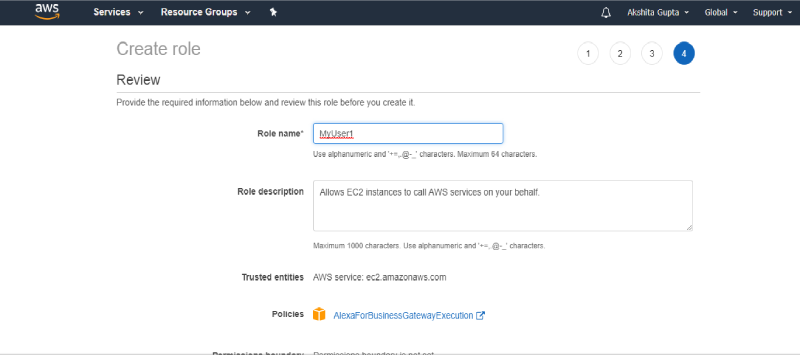

Creación de roles de IAM:

1. Crear roles de IAM para el servicio

Abra la ventana de navegación de la ventana, presione «Roles» y luego presione «Rol de creador». Cuando hacemos clic en “Rol de creador”, aparece la siguiente pantalla:

- Seleccione el servicio que queremos utilizar con el rol.

- Elija la política que conecta los permisos al servicio.

- Escriba el nombre del rol en el cuadro de nombre del rol y luego presione «Crear rol».

2. Crear roles de IAM para el servicio a través de la interfaz de línea de comandos (CLI)

Para crear el rol para el servicio de AWS a través de la interfaz de línea de comandos, usamos los siguientes comandos:

aws iam create-role aws iam put-role-policy

Si estamos utilizando un rol con una instancia como la instancia de Amazon EC2, debemos crear un perfil de instancia para almacenar un rol. Un perfil de instancia es un contenedor de funciones, pero una función de instancia puede tener una función. Si creamos un rol a través de la consola de administración de AWS, ya está disponible un perfil de instancia.

Para crear el perfil de instancia a través de la interfaz de línea de comandos, use los siguientes comandos:

aws iam create-instance-profile aws iam add-role-to-instance-profile

Prácticas recomendadas de IAM que debe conocer

Antes de terminar, revisemos algunas de las mejores prácticas que encontrará útiles para proteger los recursos de AWS.

- Evite las claves de acceso del usuario raíz de la cuenta de AWS: nunca use la clave de acceso del usuario raíz de la cuenta de AWS para requests programáticas. Proporciona acceso completo a todos los recursos para todos los servicios de AWS y no puede reducir los permisos asociados con él.

- Administre grupos de usuarios para asignar permisos a usuarios de IAM: en lugar de definir permisos para usuarios de IAM individuales, es mejor crear grupos de usuarios relacionados con funciones de trabajo definiendo permisos relevantes para cada grupo de usuarios.

- Cree usuarios individuales de IAM: Cree usuarios individuales para cualquiera que necesite acceso a su cuenta de AWS.

- Otorgar privilegio mínimo: muchos recursos de AWS pueden tener su política de acceso asociada directamente. Utilice de manera óptima ambos lados del principio de privilegio mínimo para lograr resultados favorables.

- Cree permisos con políticas administradas por AWS: use políticas administradas por AWS para proporcionar a sus empleados los permisos necesarios para comenzar rápidamente.

- Valide sus políticas: es la mejor práctica para validar las políticas que crea. Puede realizar la validación de políticas cuando inicia y edita políticas JSON.

- Habilite MFA: use la autenticación multifactor que agrega una capa adicional de seguridad para interactuar con la API de AWS.

- Aplicar contraseñas seguras: configure la política de contraseñas de la cuenta para aplicar contraseñas seguras.

Terminando:

Como proveedor de nube líder en el mercado, AWS introdujo numerosas medidas para mejorar la seguridad, e IAM es la más crítica de todas. Con todo su potencial y capacidades únicos, la cobertura de aprendizaje en torno a IAM necesita la seriedad que se merece. Nuestro artículo tiene como objetivo ayudar a los usuarios como usted a aprovechar al máximo temas como este contenido potenciado.

Publicación traducida automáticamente

Artículo escrito por pradeepkumarappmajix y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA