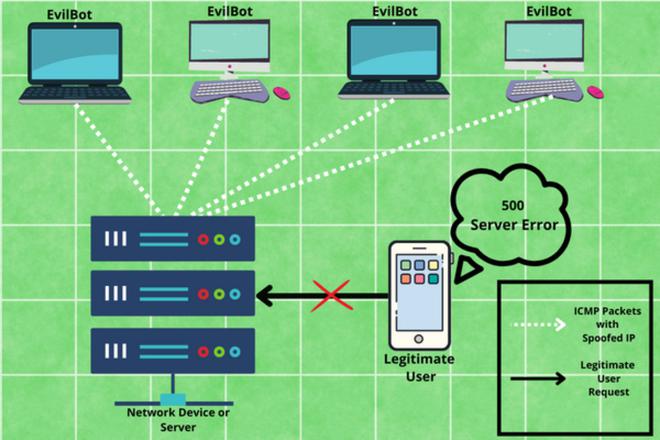

En el mundo actual, los ataques de denegación de servicio (DoS) y de denegación de servicio distribuido (DDoS) se han convertido en una gran amenaza para las redes informáticas actuales. DDoS es un tipo de ataque en el que un atacante se dirige a los recursos de la red de la víctima, como el ancho de banda o la memoria, para que la víctima deje de responder a la solicitud de un usuario legítimo. Los atacantes generalmente intentan consumir recursos computacionales, como ancho de banda, tiempo de procesador y espacio en disco, sobrecargando o inundando el sistema de destino para que no esté disponible para los usuarios autorizados o simplemente se bloquee.

Existen muchas técnicas para sobrecargar o inundar los recursos de red de un sistema y uno de los métodos es el ataque ICMP Flood. En la inundación del Protocolo de mensajes de control de Internet (ICMP), un atacante domina el recurso computacional mediante el envío de muchas requests de eco ICMP o paquetes de ping para desmantelar la infraestructura de red objetivo de modo que se vuelva inaccesible para el tráfico normal.

ICMP proporciona control de errores, ya que IP no tiene un mecanismo incorporado para enviar mensajes de control y de error. Se utiliza para reportar errores y consultas de gestión. Es un protocolo de soporte y lo utilizan dispositivos de red como enrutadores para enviar mensajes de error e información de operaciones.

Descripción del ataque:

En este ataque, la red de la víctima se inunda con paquetes de solicitud ICMP para que los usuarios legítimos no puedan acceder a ella mientras responde con la misma cantidad de paquetes de respuesta. Las herramientas como «hping» y «scapy» se pueden usar para traer un objetivo de red con paquetes de solicitud ICMP. Estas herramientas ejercen mucha presión sobre los canales entrantes y salientes de la red, consumiendo un ancho de banda significativo, lo que resulta en una denegación de servicio.

Durante el ataque, un atacante también puede utilizar la suplantación de identidad IP para enmascarar su identidad, lo que dificulta el seguimiento de los ataques DDoS. Los paquetes de requests ICMP se envían lo más rápido posible sin esperar respuestas del destino.

Inundación ICMP:

Para la demostración práctica, estamos usando Kali-Linux (Debian 5.10.13-1kali1) como máquina atacante y nuestro Windows 11 como máquina objetivo. Para iniciar la inundación ICMP, debemos escribir el siguiente comando:

hping3 --icmp --flood <Target IP Address>

A continuación se muestra la imagen que muestra la utilización de la red del sistema antes del ataque DDoS de inundación ICMP.

A continuación se muestra la imagen que muestra la máquina atacante ejecutando la herramienta personalizada hping3 en la terminal:

A continuación se muestra la imagen que muestra la utilización de la red del sistema durante el ataque DDoS de inundación ICMP en Windows 11:

A continuación se muestra la imagen que muestra la actividad de la red en Windows 11:

Prevención de ataques de inundación ICMP:

- Al deshabilitar la funcionalidad ICMP del sistema de destino, podemos prevenir este ataque. Sin embargo, hacer esto deshabilitará todas las actividades que usan ICMP como requests de ping, requests de rastreo de ruta y otras actividades de red.

- También se puede evitar reconfigurando el cortafuegos para no permitir pings. Sin embargo, los ataques desde dentro de la red no se pueden mitigar.

- Limitando la tasa de procesamiento de los paquetes ICMP entrantes, limitando alternativamente el tamaño permitido de las requests ICMP.