La escucha azul es una técnica de piratería. Para entenderlo mejor, necesitamos saber sobre piratería . La piratería se refiere al uso del dispositivo de alguien, documentos personales, etc. sin permiso. El acceso no autorizado a la computadora es un ejemplo de eso. La persona que posee el acceso a todas estas actividades se conoce como hacker .

Poner micrófonos ocultos significa almacenar algo en secreto. Aquí, Blue buging significa grabar o robar la ética personal de alguien sin acceso. En Blue buging, los piratas informáticos tienen todo el acceso a los comandos móviles . Un factor importante de ser atrapado por ellos se debe a la falta de conciencia.

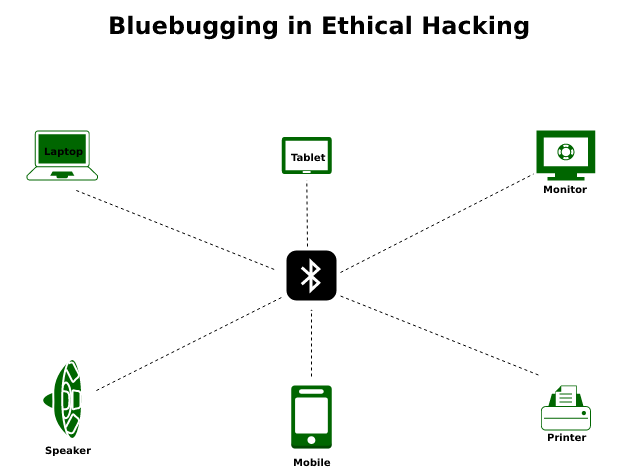

Errores azules en dispositivos inalámbricos:

Blue buging es un tipo de ataque Bluetooth . Los dispositivos inalámbricos, es decir, los teléfonos móviles con Bluetooth, son propensos a ser molestados por piratas informáticos. Se debe al modo detectable en la configuración predeterminada. Una vez que el atacante tiene acceso al dispositivo objetivo, tiene control total sobre él.

Por ejemplo, el hacker tiene acceso a llamadas telefónicas, mensajes y fotos, y puede enviárselos a cualquier persona sin dar ninguna información al propietario del dispositivo. Sin embargo, el hacker depende de la capacidad de Bluetooth, ya que el rango de ataque es limitado debido a las conexiones Bluetooth (estimado en 10 metros).

La condición más grave de este ataque es que el Bluetooth de la celda objetivo está encendido y en modo detectable. En esta situación, el hacker primero se conecta al dispositivo de la víctima.

Una vez que se establece la conexión, el hacker la usará para instalar una puerta trasera en el dispositivo de la víctima. Luego, las puertas traseras explotan múltiples vulnerabilidades de seguridad, incluida la ejecución remota de código y la elevación de privilegios locales, y permiten que los piratas informáticos obtengan acceso no autorizado al dispositivo de la víctima. Debido a la puerta trasera, el dispositivo de piratería en la celda de la víctima seguirá identificándose como un dispositivo confiable. Los piratas informáticos también pueden usar esta técnica para ingresar comandos AT en el teléfono de la víctima para controlar los auriculares Bluetooth de la víctima y realizar acciones maliciosas.

Protección contra Blue Bugging:

- Apague su Bluetooth: No hay necesidad de conectar su dispositivo a Bluetooth todo el tiempo, conéctelo solo cuando lo necesite. Si está en su Bluetooth todo el tiempo innecesariamente, debe apagarlo para proteger su dispositivo. También puede hacer que su dispositivo esté en modo no detectable.

- Actualizar dispositivos: Actualizar su dispositivo de vez en cuando es una buena práctica para la seguridad móvil. También en el caso de hacking y Blue buging, es más necesario. Los dispositivos más antiguos tienen Bluetooth reconocible de forma predeterminada. Los sistemas y teléfonos móviles más nuevos han corregido este problema.

- No acepte requests de vinculación de contactos desconocidos: si no es conocido en una conexión, nunca acepte su solicitud de vinculación. Incluso pueden atraerlo mediante un archivo aparentemente urgente o un contacto no solicitado. Con su aprobación, obtienen acceso a todos los datos y pueden hacer un mal uso de ellos.

- Tenga cuidado con las actividades sospechosas: si reconoce alguna actividad anormal que parece ser peligrosa, como conectar llamadas, enviar mensajes aunque no lo esté haciendo, o parecer que alguien más lo está controlando, debe restablecer la configuración de fábrica y desinstalar las aplicaciones peligrosas y no deseadas.

Publicación traducida automáticamente

Artículo escrito por chaudharyankita755 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA