La fuerza bruta es la técnica de hacer coincidir las credenciales como nombres de usuario, contraseñas, OTP para el acceso no autenticado al dominio de destino. La lista de palabras se prueba contra el objetivo para obtener las credenciales exactas. Todo este proceso se realiza a través de herramientas automatizadas.

Brutespray es una herramienta automatizada que se utiliza para realizar fuerza bruta de todas las formas posibles, como fuerza bruta de credenciales, fuerza bruta de FTP, etc. La herramienta Brutespray está desarrollada en el lenguaje Python, que viene con uso basado en etiquetas y también uso interactivo. . Después de escanear el objetivo desde Nmap, los resultados se ingresarán en la herramienta para realizar fuerza bruta. Esta herramienta es compatible con el archivo de salida GNMAP/XML para los servicios de puerto abierto Nmap de fuerza bruta con credenciales predeterminadas usando Medusa o Use su diccionario para obtener acceso.

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta Brutespray en el sistema operativo Kali Linux

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/x90skysn3k/brutespray.git

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd brutespray

Paso 3 : Estás en el directorio de Brutespray. Ahora debe instalar una dependencia de Brutespray usando el siguiente comando.

sudo pip3 install -r requirements.txt

Paso 4 : todas las dependencias se han instalado en su sistema operativo Kali Linux. Ahora use el siguiente comando para ejecutar la herramienta y verifique la sección de ayuda.

python3 brutespray.py -h

Trabajar con la herramienta Brutespray en el sistema operativo Kali Linux

Ejemplo 1: uso de listas de palabras personalizadas

python3 brutespray.py –archivo resultados.gnmap -U usuario.txt -P pass.txt –hilos 5 –hosts 5

En este ejemplo, estamos utilizando las listas de palabras personalizadas para realizar fuerza bruta en el dominio de destino.

Ejemplo 2: Servicios específicos de fuerza bruta

python3 brutespray.py –archivo resultados.gnmap –servicio ftp,ssh,telnet –hilos 5 –hosts 5

En este ejemplo, solo vamos a realizar fuerza bruta en el servicio ftp, ssh y telnet.

Ejemplo 3: Credenciales específicas/ nombre de usuario y contraseña de fuerza bruta

python3 brutespray.py –archivo resultados.gnmap -u admin -p contraseña –subprocesos 5 –hosts 5

En este ejemplo, aplicaremos fuerza bruta con credenciales únicas o específicas.

Ejemplo 4: continuar después del éxito

python3 brutespray.py –archivo resultados.gnmap –hilos 5 –hosts 5 -c

En este ejemplo, continuaremos con el ataque de fuerza bruta después del éxito también.

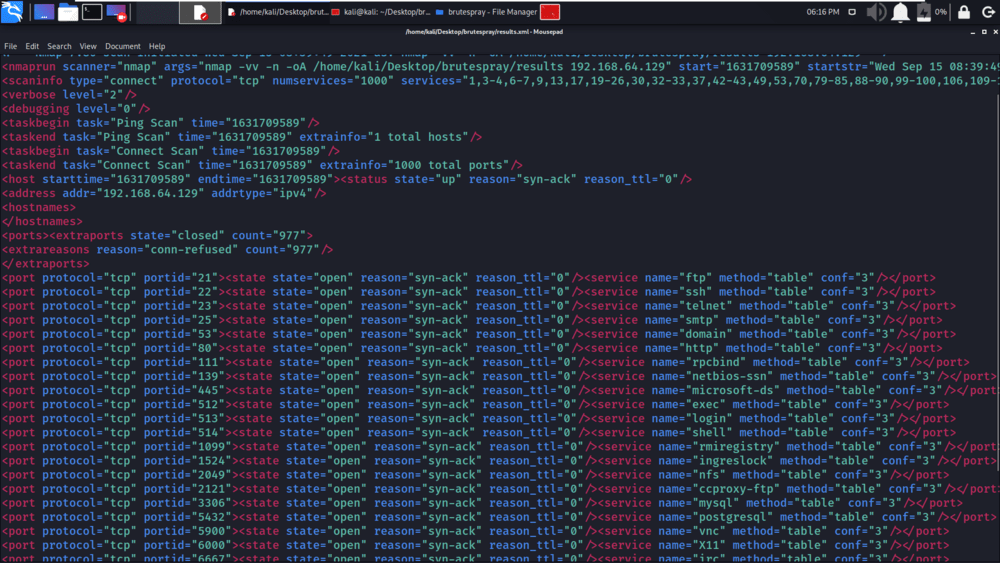

Ejemplo 5: Utilice la salida XML de Nmap

python3 brutespray.py --file results.xml --threads 5 --hosts 5

En este ejemplo, usaremos el archivo XML para escanear y aplicar fuerza bruta.

Ejemplo 6: Modo interactivo Brutespray

python3 brutespray.py --file results.xml -i

En este ejemplo, utilizaremos el modo interactivo de la herramienta Brutespray.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA