El escáner de seguridad chkrootkit es una herramienta de seguridad popular que permite a los administradores verificar el sistema local en busca de evidencia de una infección de rootkit . Un rootkit es una aplicación maliciosa que puede acceder a un sistema informático sin el conocimiento del usuario. Esto implica que el rootkit puede ejecutar archivos y cambiar las configuraciones del sistema en la máquina de destino, entre otras cosas, lo que solo se puede hacer como superusuario de la computadora con Linux.

La utilidad Chkrootkit , como habrás adivinado, se utiliza para comprobar la presencia de rootkits. Los rootkits son un tipo de software malicioso que permite que una persona no autorizada acceda a un servidor. Los rootkits pueden ser una preocupación si opera un servidor basado en Linux.

Chkrootkit es una de las aplicaciones de detección de rootkits basadas en Unix más utilizadas. Detecta problemas utilizando los comandos de la herramienta Linux ‘ strings ‘ y ‘ grep ‘.

Tenga en cuenta que si bien chkrootkit puede detectar los archivos y procesos conectados con un rootkit, no puede estar seguro de que todos los componentes del rootkit hayan sido localizados y destruidos. Puede proteger su computadora de los rootkits manteniendo todas sus aplicaciones y software actualizados, así como manteniendo el sistema parcheado contra todas las vulnerabilidades conocidas.

Instalación

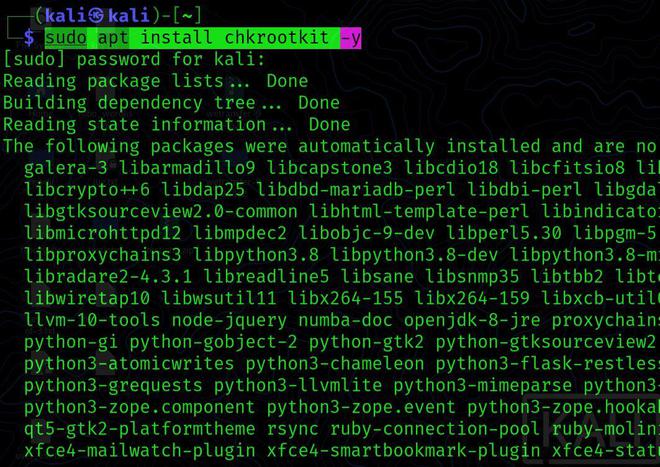

Paso 1: Instale chkrootkit en distribuciones basadas en Debian y Linux para comenzar.

sudo apt install chkrootkit-y

Paso 2:

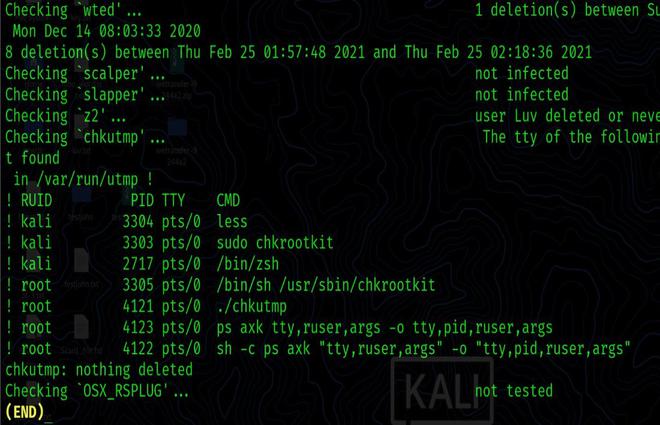

sudo chkrootkit

A lo largo del proceso, puede ver que todos los scripts que integran chkrootkit se ejecutan y realizan sus respectivas tareas.

Paso 3: al desplazarse y agregar tuberías y menos, puede lograr una vista más agradable:

sudo chkrootkit | menos

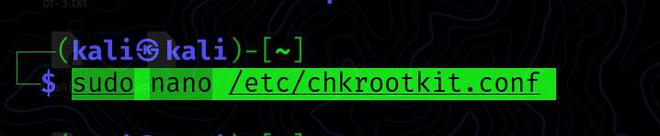

Paso 4: de forma predeterminada, debe ejecutar chkrootkit manualmente como se describe anteriormente; sin embargo, puede configurar escaneos automatizados diarios modificando el archivo de configuración de chkrootkit que se encuentra en /etc/chkrootkit.conf , que puede intentar usando nano o cualquier otro editor de texto:

sudo nano /etc/chkrootkit.conf

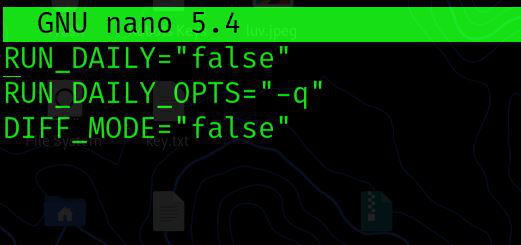

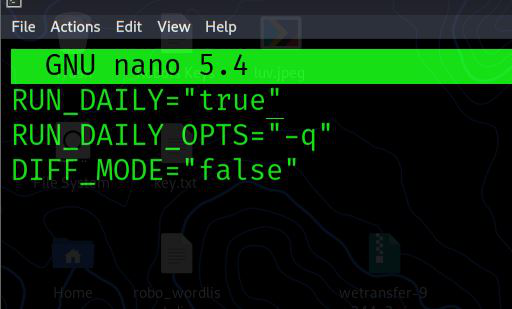

La primera línea que tiene EJECUTAR DIARIO = «falso» debe actualizarse a EJECUTAR DIARIO = «verdadero» para garantizar el escaneo automatizado diario.

Así es como debería aparecer:

Luego, presione ctrl+o, Enter, luego presione ctrl+x.

Uso

El comando » chkrootkit -h » como root es la forma más sencilla de iniciar esta herramienta. Todas las tareas se completarán como resultado de esto. Sin embargo, si desea seleccionar ciertas configuraciones mientras ejecuta este comando, tiene las siguientes posibilidades:

sudo chkrootkit-h

Salidas

Uso: /usr/sbin/chkrootkit [opciones] [prueba…]

Opciones:

- -h – muestra esta ayuda y sale

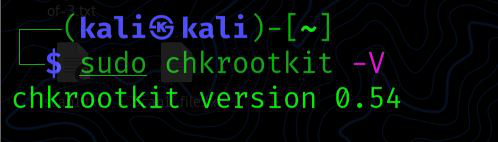

- -V – muestra información de la versión y sale

- -l: muestra las pruebas disponibles y sale

- -d – depurar

- -q – modo silencioso

- -x – modo experto

- -e: excluye los positivos conocidos. Lista de archivos/directorios separados por espacios en blanco entre comillas. Por favor, lea /usr/share/doc/chkrootkit/README.FALSE-POSITIVES previamente.

- -s: excluye el sniffer falso positivo conocido (dhcpd, ntop, etc.) citado, separados por espacios. Por favor, lea /usr/share/doc/chkrootkit/README.FALSE-POSITIVES previamente.

- -r dir: usa dir como directorio raíz

- -p dir1:dir2:dirN ruta para los comandos externos utilizados por chkrootkit

- -n: omite los directorios montados en NFS

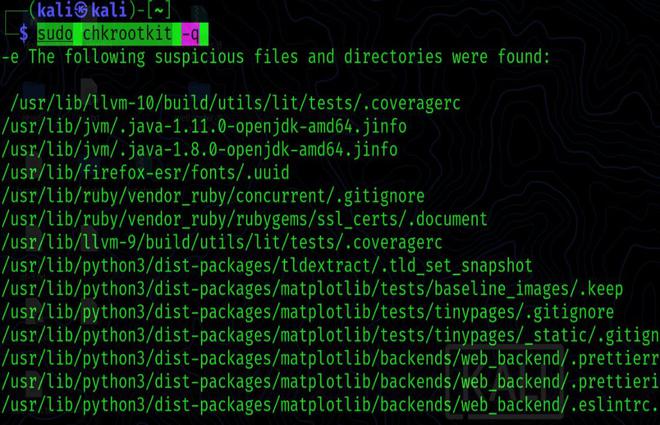

-q: El modo silencioso está habilitado. Solo los mensajes de salida marcados como «infectados» se muestran en este modo.

sudo chkrootkit-q

sudo chkrootkit -V

Conclusión

Debido a que nuestros sistemas ahora están conectados a través de varias redes a través de Internet, es fundamental vigilarlos en busca de ataques o intrusiones sospechosas. Chkrootkit es una herramienta simple que ejecuta un control de seguridad en nuestros servidores de forma regular y los protege del acceso no autorizado.

Publicación traducida automáticamente

Artículo escrito por rishavkumarj7 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA