GhostEye es una herramienta de recopilación de información, huella, escáner y reconocimiento construida con Python 3. Captura información sobre el objetivo y nos brinda información detallada sobre nuestros objetivos.

Solo requiere un dominio o dirección IP. GhostEye es compatible con todas las distribuciones de Linux.

Características:

- Es una herramienta fácil de usar.

- Proporcione una opción para seleccionar nuestra preferencia de ataque.

- Tiene una función de Etherape que es un monitor gráfico de red y un rastreador de paquetes que recopila información y la muestra gráficamente.

- Etherape es compatible con dispositivos Ethernet, FDDI, Token Ring, ISDN, PPP, SLIP y WLAN, así como con una variedad de encapsulaciones.

- Puede filtrar el tráfico para mostrar y leer paquetes de archivos, así como datos de red reales.

Opciones disponibles de Ghost Eye:

- EtherApe: monitor gráfico de red (raíz)

- Búsqueda de DNS

- Búsqueda Whois

- Escaneo de puertos Nmap

- Capturador de encabezado HTTP

- Prueba de secuestro de clics: encabezado X-Frame-Options

- Escáner de robots.txt

- Raspador de galletas Cloudflare

- Capturador de enlaces

- Buscador de ubicación de IP

- Detección de CMS con tecnologías identificadas

- trazarruta

- URL de destino del rastreador + Robots.txt

- Monitor de registro de transparencia de certificados

Instalación:

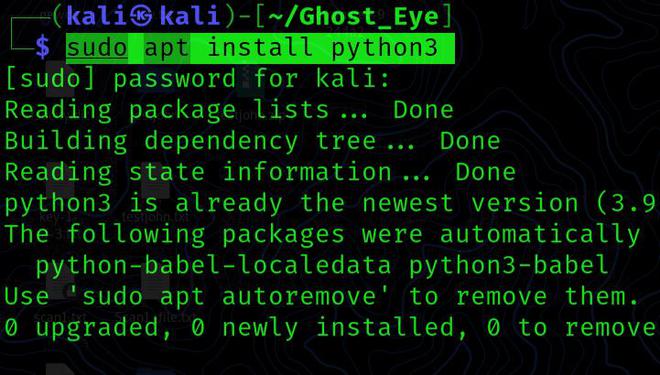

Paso 1: Instale Python3 en Kali usando el siguiente comando:

sudo apt install python3

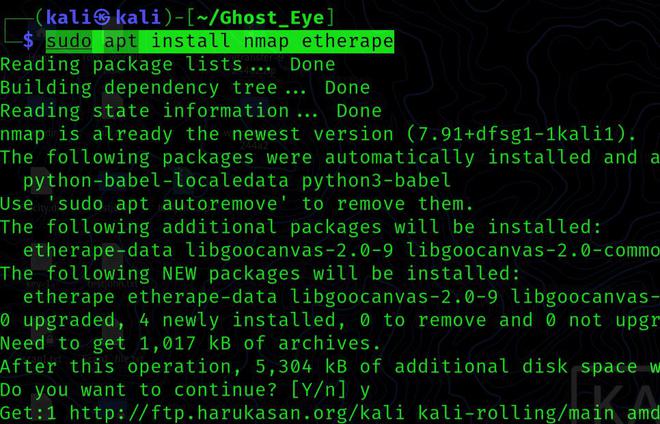

Paso 2: Además, debe instalar las herramientas Nmap y EtherApe con el siguiente comando:

sudo apt install nmap etherape

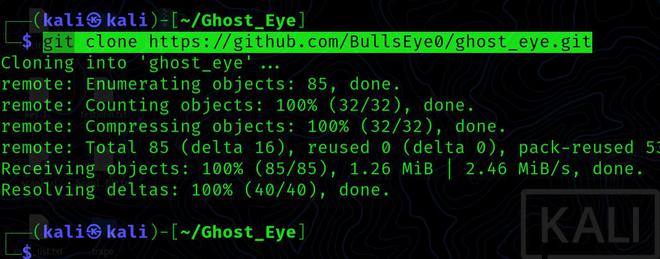

Paso 3: si ha completado los requisitos anteriores, puede continuar con el siguiente paso y clonar el repositorio de Ghost Eye con el siguiente comando:

git clone https://github.com/BullsEye0/ghost_eye.git

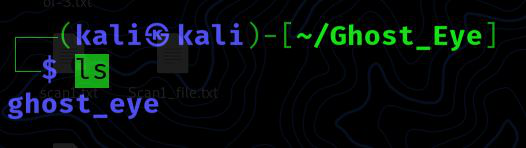

Paso 4: La herramienta se ha descargado y clonado con éxito. Ahora, para enumerar el contenido de la herramienta, use el siguiente comando.

ls

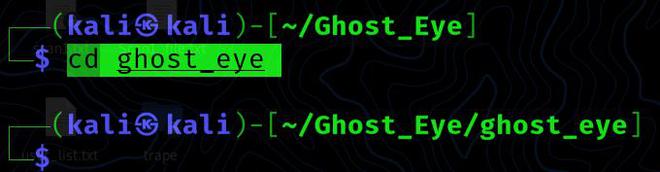

Paso 5: ahora que el archivo de almacenamiento de Github (es decir, ghost_eye) está instalado en Kali, debemos cambiar el directorio de trabajo a la carpeta Ghost Eye.

cd ghost_eye

Paso 6: ahora se encuentra en el directorio de la herramienta. El siguiente comando enumerará el contenido del directorio.

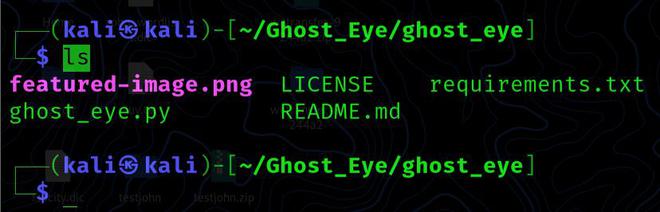

ls

Paso 7: Aquí se enumeran todos los archivos de la herramienta. Es posible que deba instalar los requisitos de la herramienta. Para instalar los requisitos, ejecute el siguiente comando:

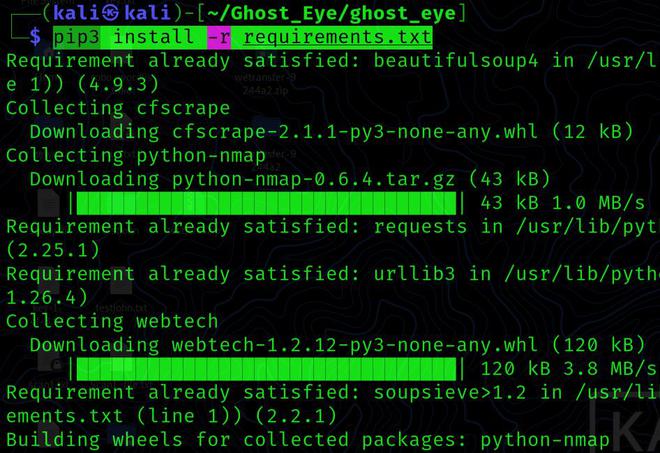

pip3 install -r requirements.txt

Paso 8: Todos los requisitos han sido descargados. Ahora es el momento de iniciar la herramienta usando el siguiente comando:

python3 ghost_eye.py

Uso:

Veamos el uso según las opciones que nos brinda esta herramienta.

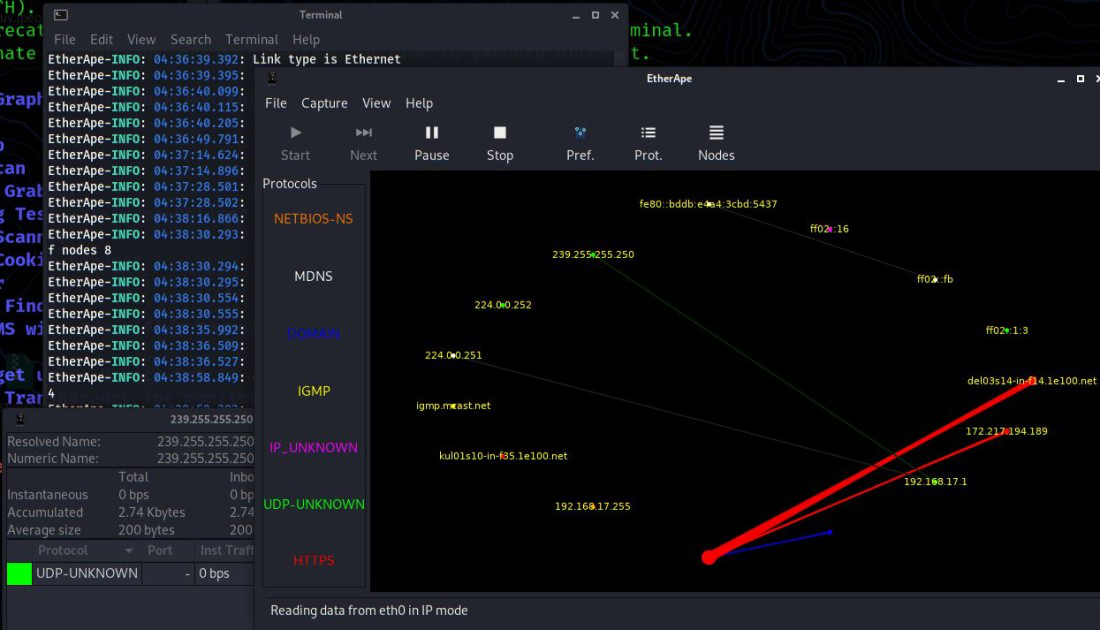

Opción 1: Etherape – Monitor gráfico de red

Es un monitor de red gráfico y rastreador de paquetes que recopila y muestra información gráficamente. También puede filtrar el tráfico que se muestra y leer paquetes de un archivo, así como en vivo desde la red.

- EtherApe es un monitor de red gráfico basado en Unix basado en etherman. Muestra visualmente la actividad de la red en los modos de capa de enlace, IP y TCP. El número de hosts y enlaces cambia a medida que aumenta el tráfico. Los protocolos se muestran en un formato codificado por colores. Se admiten dispositivos Ethernet, FDDI, Token Ring, ISDN, PPP, SLIP y WLAN, así como numerosos tipos de encapsulación. Puede mostrar el tráfico que se ha filtrado y puede leer paquetes de un archivo, así como de la red en vivo.

- Ethernet es una tecnología clásica para vincular dispositivos en una red de área local (LAN) por cable o una red de área amplia (WAN), lo que les permite interactuar entre sí mediante un protocolo, que es un conjunto de reglas o un lenguaje de red común. Ethernet es un protocolo de red que define cómo los dispositivos de red estructuran y envían datos para que otros dispositivos en el mismo segmento de red de área local o de campus puedan identificarlos, recibirlos y procesarlos.

- WLAN es una técnica de distribución inalámbrica de dos o más dispositivos. Las WLAN son redes inalámbricas que emplean ondas de radio de alta frecuencia y con frecuencia incorporan una conexión a Internet. Una WLAN permite a los usuarios preguntarse sobre el área de cobertura, que suele ser una casa o una pequeña empresa, mientras siguen conectados a la red.

- FDDI significa Interfaz de datos distribuidos por fibra, que es una colección de estándares ANSI e ISO para la transferencia de datos a través de cables de fibra óptica en una red de área local (LAN). Se puede utilizar en grandes LAN con un diámetro de hasta 200 km.

- Token Ring: Token Ring Network es una arquitectura LAN en la que los Nodes/estaciones se colocan en una configuración de anillo. Los datos viajan a través de la red en un orden lógico hasta que llegan a la estación de origen. Una topología token ring utiliza un token para garantizar que solo se use un Node/estación en la línea a la vez, para evitar congestiones y colisiones, y para identificar fácilmente a los usuarios de medios de su actividad.

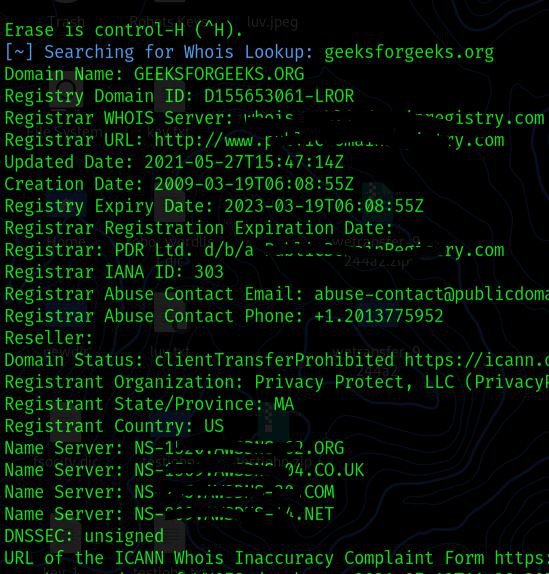

Opción 3: búsqueda de WhoIs

WhoIs busca en la base de datos de Whois un objeto. Who es un protocolo de consulta y respuesta comúnmente utilizado para acceder a bases de datos que muestran a los usuarios desde una fuente de Internet, como un nombre de dominio o una dirección IP.

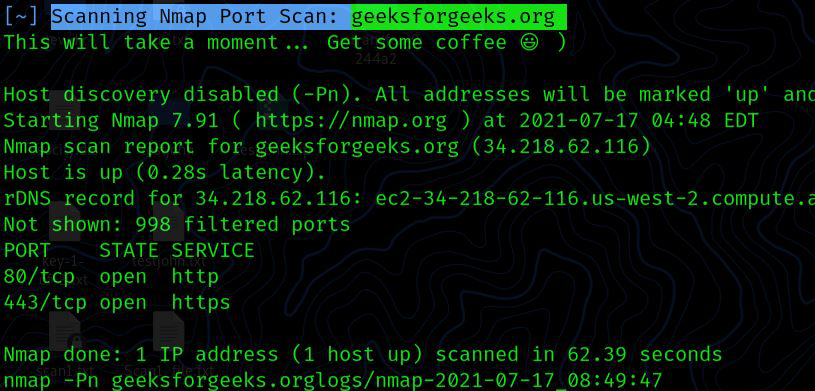

Opción 4: Escaneo de puertos Nmap

El escaneo de puertos Nmap busca puertos abiertos en la conexión o dirección IP proporcionada. En el script de Ghost Eye, se utiliza un escaneo nmap -Pn. -pn hace que todos los hosts se traten como en línea, omitiendo la detección de hosts.

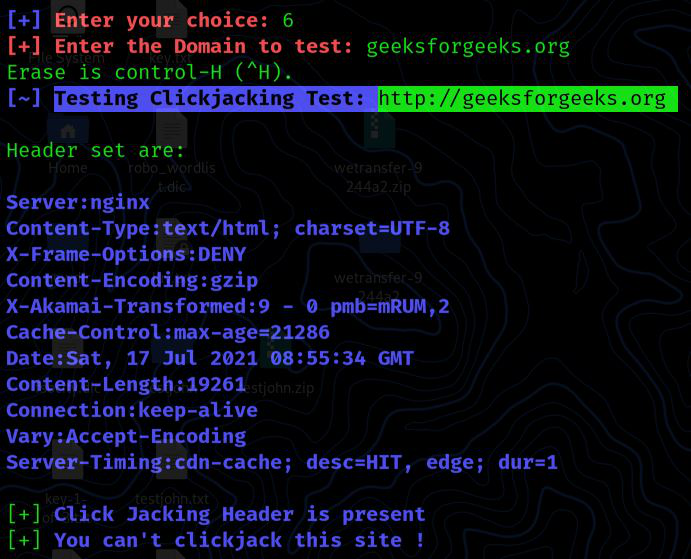

Opción 6: prueba de clickjacking

Un atacante usa un iframe transparente en una ventana para indicarle al usuario que haga clic en un botón o enlace para tomar otro servidor con una ventana similar. En cierto sentido, el atacante captura los clics destinados al servidor original y los redirige al servidor alternativo.

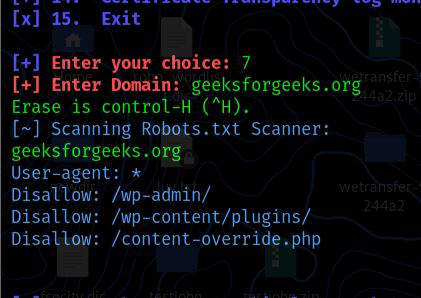

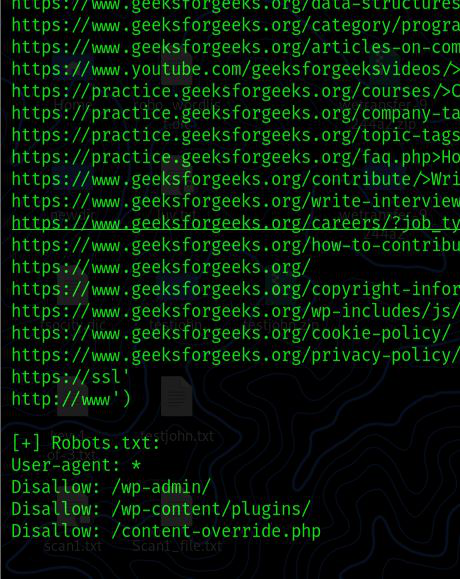

Opción 7: Escáner Robots.txt

El archivo robots.txt se utiliza para informar a los robots en línea, como los rastreadores de motores de búsqueda, sobre qué áreas del sitio web pueden explorar e indexar los robots.

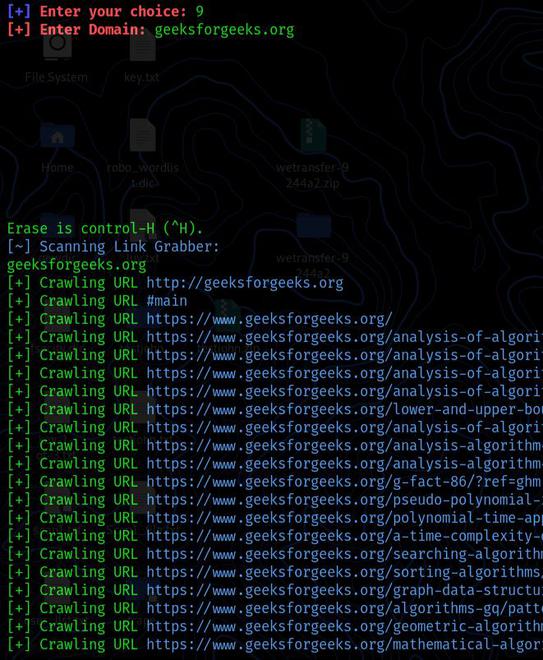

Opción 9: Capturador de enlaces

Link Grabber analizará el código fuente HTML de un sitio web y recuperará sus enlaces. Para hrefs o páginas de revisión simple, los enlaces se muestran en texto sin formato.

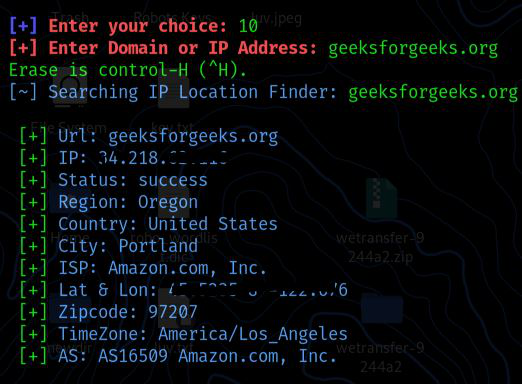

Opción 10: Buscador de ubicación de IP

Podemos usar el Buscador de ubicación de IP para encontrar información sobre una determinada URL o dirección IP. Esta herramienta recuperará la latitud y longitud del dispositivo o servidor.

Opciones 13: URL de destino del rastreador + Robots.txt

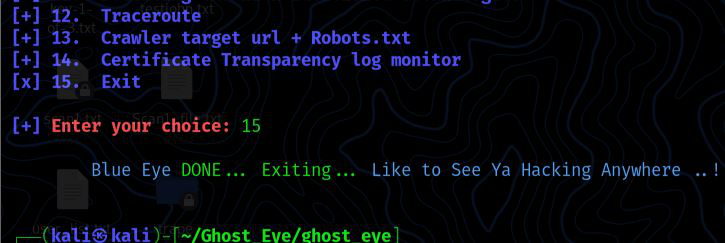

Opciones 15: Salir

Publicación traducida automáticamente

Artículo escrito por rishavkumarj7 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA