Rkhunter (Rootkit Hunter) es una buena opción para los sistemas POSIX y puede ayudar en el descubrimiento de rootkits y otras fallas de seguridad. Rkhunter examina completamente los archivos (tanto ocultos como visibles), los directorios predeterminados, los módulos del kernel y los permisos que se han manejado mal.

RootKit Hunter es otra alternativa a chkrootkit. También es un buen complemento ya que si encuentras rootkits usando uno de ellos, tendrás que usar el otro para evitar falsos positivos. Se utiliza para mantener un sistema Linux a salvo de virus. Es un programa antivirus y antimalware del sistema operativo Linux . Ejecuta una serie de pruebas para ver si el servidor ha sido infectado con rootkits, como buscar archivos específicos de rootkit, permisos de archivo incorrectos para archivos binarios ejecutables e identificar módulos del kernel, entre otras cosas.

RootKit Hunter analiza los archivos ocultos, los permisos binarios incorrectos, las strings sospechosas en las puertas traseras del kernel y las posibles vulnerabilidades locales . Lo logra comparando los hashes SHA-1 de archivos críticos con hashes conocidos en bases de datos de Internet. El rootkit es altamente atacable y daña gravemente el sistema. Emplea una serie de herramientas para establecer puertas traseras y ocultar pistas, lo que permite al atacante mantener el acceso al sistema e iniciar sesión como root en cualquier momento.

Características de RKHunter:

- La prueba de suma de comprobación MD5 determina si un archivo ha sido modificado.

- El troyano que detecta firmas

- Localiza los archivos que se han ocultado.

- Detección LKM de módulos centrales sospechosos

- Identifique el puerto de monitoreo en el que se ha encendido el sistema.

- la prueba para el sistema de detección

Los rootkits se dividen en dos categorías:

- nivel de archivo

- nivel de kernel

Rootkit a nivel de archivo

Por lo general, después de infiltrarse en el sistema a través de las vulnerabilidades de la aplicación o del sistema, los archivos críticos del sistema se actualizan para disfrazarse. Los archivos normales fueron reemplazados por programas de caballos de Troya y transformados en programas de shell cuando el sistema fue infectado por un rootkit y las aplicaciones de puerta trasera ocultas estaban dentro.

Rootkit a nivel de kernel

Este tipo de infiltración es más sofisticado que un rootkit a nivel de archivo . Puede permitir que un atacante tome el control total de la capa inferior del sistema. El atacante ahora puede cambiar el kernel del sistema para interceptar los comandos enviados al kernel por el software de ejecución. Y luego apúntelo al software elegido por el intruso, que debe iniciar.

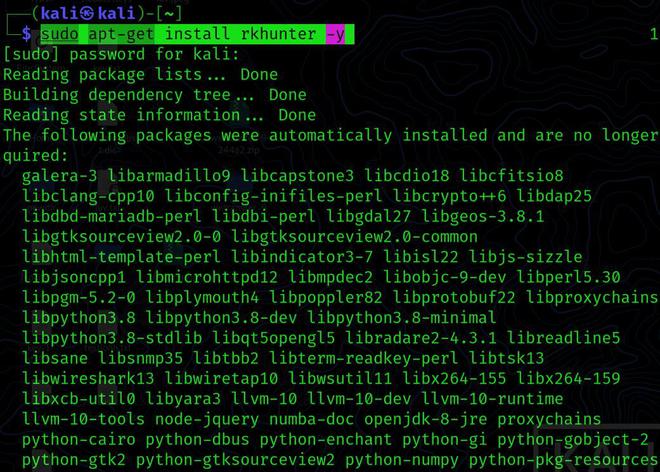

Instalación

Paso 1: en Linux, instale la herramienta de análisis Rootkit Hunter. Si está usando Kali Linux, use este comando de terminal para instalarlo.

sudo apt-get install rkhunter -y

Paso 2: luego actualice esta herramienta.

rkhunter –actualización

Uso

Puede usar el siguiente comando para ver si su computadora ha sido infectada con un rootkit:

rkhunter-cheque

Como puede ver, RkHunter , como chkrootkit, comienza analizando los archivos binarios del sistema, así como las bibliotecas y las strings:

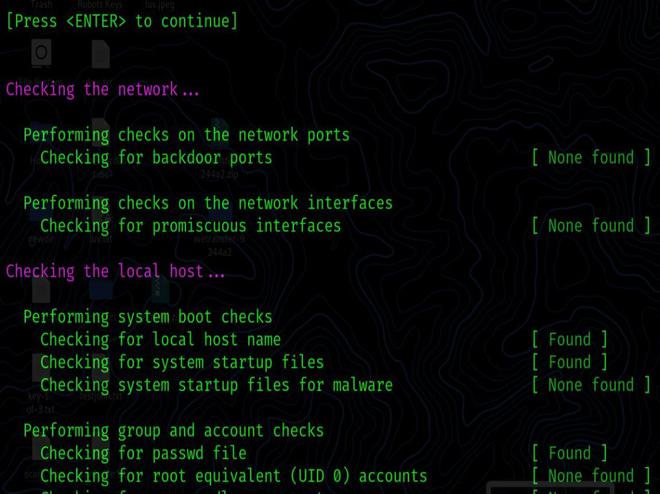

Como puede ver, a diferencia de chkrootkit, RkHunter le pedirá que presione ENTER para pasar a la siguiente fase. Mientras que RootKit Hunter buscaba previamente los archivos binarios y las bibliotecas del sistema, ahora buscará rootkits conocidos:

Para permitir que RkHunter continúe buscando rootkits, presione ENTER:

Luego, de manera similar a chkrootkit, escaneará sus interfaces de red, así como los puertos que se sabe que utilizan las puertas traseras y los troyanos :

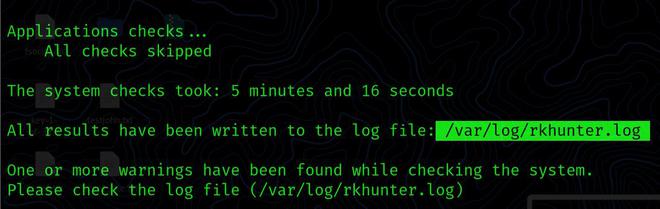

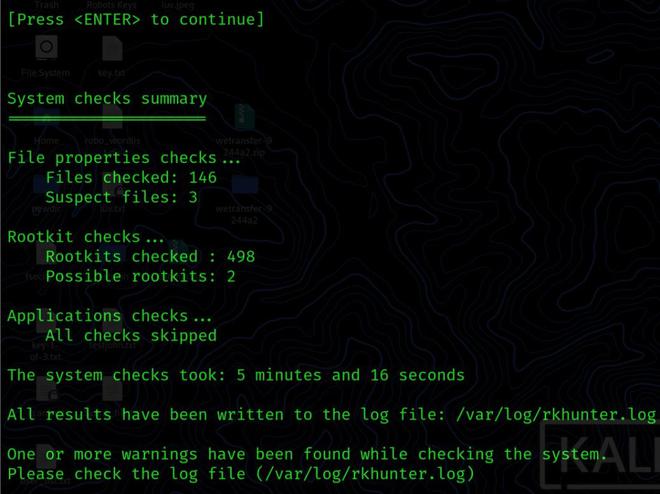

Finalmente, se imprimirá un resumen de los resultados .

Rkhunter ejecuta varias comprobaciones conocidas en el sistema de forma predeterminada. Sin embargo, también puede usar ‘–scan-knownbad-files’ para descubrir errores desconocidos:

rkhunter -c -escanear-archivos-conocidos-malos

El sistema de base de datos de vulnerabilidades de rootkit se utiliza para identificar a Rkhunter ; la base de datos se actualiza con frecuencia, por lo que es fundamental mantener su base de datos actualizada.

Los resultados registrados en /var/log/rkhunter.log siempre están accesibles:

Publicación traducida automáticamente

Artículo escrito por rishavkumarj7 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA