PSAD (Detección de ataques de escaneo de puertos) se utiliza para bloquear el escaneo posterior en el servidor. La herramienta psad continúa monitoreando los registros del firewall (iptables) para determinar si se ha producido un escaneo de puertos o cualquier otro ataque. Si ocurre algún ataque exitoso en el servidor, psad también toma medidas para detectar la amenaza. Esta es una colección de demonios de sistema livianos que se ejecutan en un sistema Linux.

Características:

- Esto admite registros ipv4 e ipv6 generados por iptables

- Gratis y distribuido bajo la Licencia Pública General GNU

- Notificaciones por correo electrónico con función de escaneo TCP, UDP, ICMP, DNS inverso

- Bloqueo automático de direcciones IP sospechosas a través de iptables y contenedores TCP según el nivel de escaneo

Antes de instalar, actualice y actualice el sistema.

El comando para actualizar:

sudo apt update

El comando para la actualización:

sudo apt upgrade

Instalación de PSAD:

sudo apt install psad

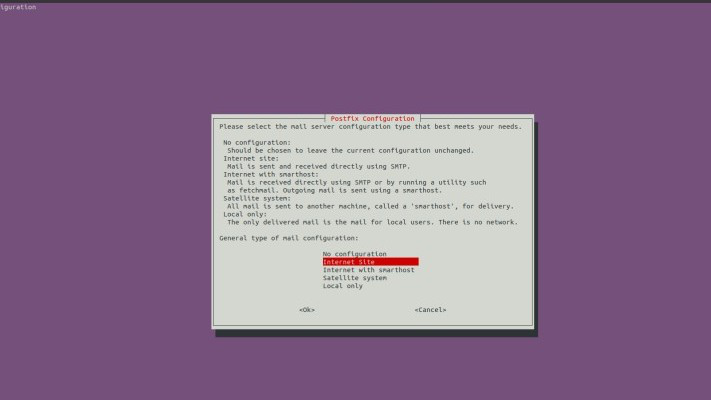

Psad requiere muchas dependencias que se instalan automáticamente desde el repositorio de Ubuntu. Entonces, durante la instalación, obtendremos una ventana emergente como en la imagen a continuación, es un aviso psad para la configuración del servidor de correo.

Configuración:

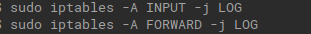

PSAD utiliza registros de firewall (iptables) para detectar cualquier actividad maliciosa en la máquina. Entonces, para habilitar el registro de paquetes en strings de entrada y reenvío de iptables. los comandos se dan a continuación

sudo iptables -A INPUT -j LOG sudo iptables -A FORWARD -j LOG

De ahora en adelante, al ejecutar los dos comandos anteriores, no obtendrá ningún resultado. Como en la imagen de abajo

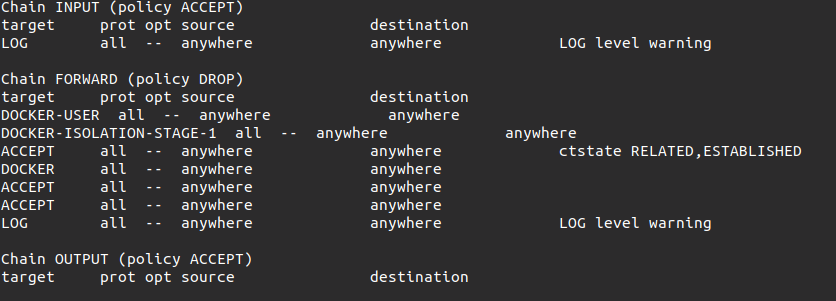

Después de habilitar los registros con los comandos anteriores, ejecute el siguiente comando para mostrar la configuración actual de iptables:

sudo iptables -L

Después de ejecutar el comando anterior, obtendrá el resultado como en la siguiente captura de pantalla:

Configuración de PSAD:

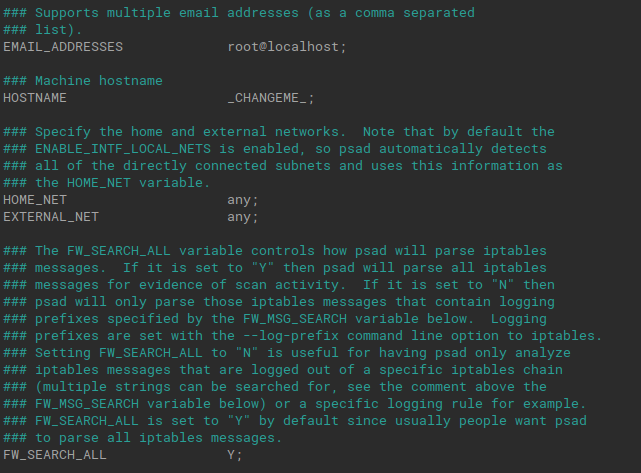

De forma predeterminada, Psad almacena sus archivos de configuración, reglas de snort y firmas en el directorio /etc/psad. Comencemos editando la configuración principal de psad /etc/psad/psad.conf, esta tiene muchos parámetros para cambiar mientras se implementa en el servidor de producción. Entonces, no profundicemos tanto en el concepto, aquí cambiaremos algunas cosas en PSAD para que detecte los registros de iptables y tome las medidas necesarias para detectar el ataque.

nano /etc/psad/psad.conf

Después de ejecutar el comando anterior, obtendrá el resultado como en la siguiente captura de pantalla:

Así que cambie el archivo como se indica a continuación:

EMAIL_ADDRESSES root@localhost; ##change it your email id to get psad alerts HOSTNAME test-machine; # your host machine name HOME_NET 192.168.154.0/24; # Set LAN network EXTERNAL_NET any; # Set Wan network ENABLE_SYSLOG_FILE Y; #by default set yes

Una de las principales configuraciones de PSAD es establecer el parámetro IPT_SYSLOG_FILE. por defecto busca logs en /var/log/messages, pero en ubuntu está en /var/log/syslog por lo que tenemos que cambiar la ruta para que PSAD detecte actividad maliciosa.

IPT_SYSLOG_FILE /var/log/syslog; #change it from /message to /syslog

Aquí usaremos PSAD como IDS/IPS, así que habilítelo. Esto cambiará automáticamente las reglas de iptables para bloquear el escaneo del atacante.

ENABLE_AUTO_IDS Y; # disable by default

Entonces, después de hacer los cambios en su psad.conf que tengo en las líneas anteriores (como cambiar: dirección de correo electrónico, nombre de host, home_net, External_net, IPT_SYSLOG_FILE, ENABLE_AUTO_IDS) simplemente guarde su archivo y salga.

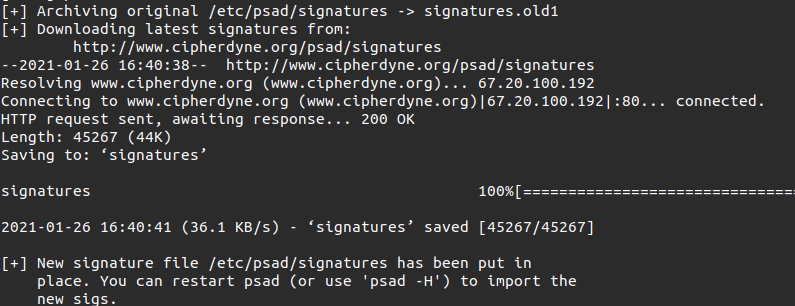

Así que ahora se completa el archivo psad de configuración básica. Ahora podemos actualizar las firmas para que reconozca correctamente los tipos de ataques conocidos.

sudo psad --sig-update

Después de ejecutar el comando, obtendrá un resultado como el de la siguiente captura de pantalla:

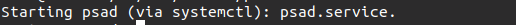

Así que ahora para iniciar el PSAD usa el siguiente comando:

Command: /etc/init.d/psad start

Esto iniciará la herramienta PSAD como se ve en la siguiente captura de pantalla

Podemos detener la herramienta psad simplemente reemplazando el inicio con una parada en el comando anterior.

Publicación traducida automáticamente

Artículo escrito por nishanthec19 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA