La seguridad es de suma importancia hoy en día, pero aún así, algunas empresas emergentes tienden a ignorarla debido al tiempo adicional que consume. Si no es ahora, las nuevas empresas enfrentan obstáculos en una etapa posterior de escalamiento debido a los sistemas inseguros. Y en la era actual donde el ransomware está en su apogeo, para asegurarnos de que los servicios abiertos que se ejecutan en su servidor no comprometan su sistema, veamos algunos de los pasos que podemos seguir para garantizar lo mismo.

tablas de IP

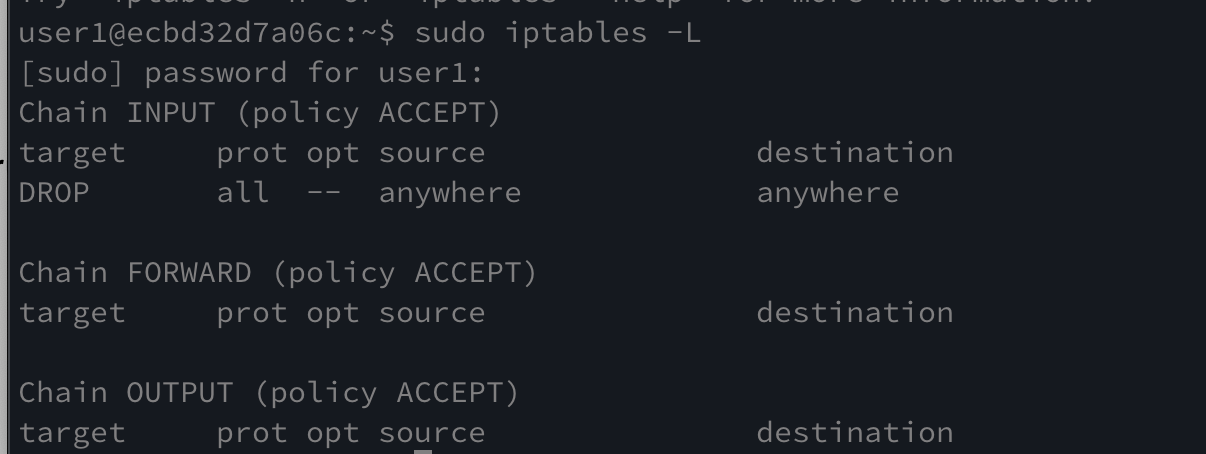

Las tablas de IP son una utilidad de firewall de línea de comandos que utiliza reglas/políticas para permitir o bloquear el tráfico. Primero, verifique si su configuración de iptable está limpia.

sudo iptables -L

El comando anterior enumera todas las reglas actuales de iptable. Use este comando después de cada adición para asegurarse de que su configuración esté limpia.

Si encuentra algunos problemas en su configuración, puede usar el siguiente comando para vaciar toda la iptable y comenzar de nuevo. Con su iptable descargada, su sistema es vulnerable a los ataques. Asegúrese de asegurarlo usando un método alternativo.

sudo iptables -F

Insertar reglas

Inserte reglas para los siguientes propósitos con el fin de asegurar el servidor.

- Inserción de regla para permitir conexiones de bucle invertido para que funcione la conexión localhost.

- Inserción de regla para permitir conexión entrante desde la conexión ya establecida.

- Regla para permitir HTTP en el puerto 80, HTTPS en el 443 y SSH en el 22.

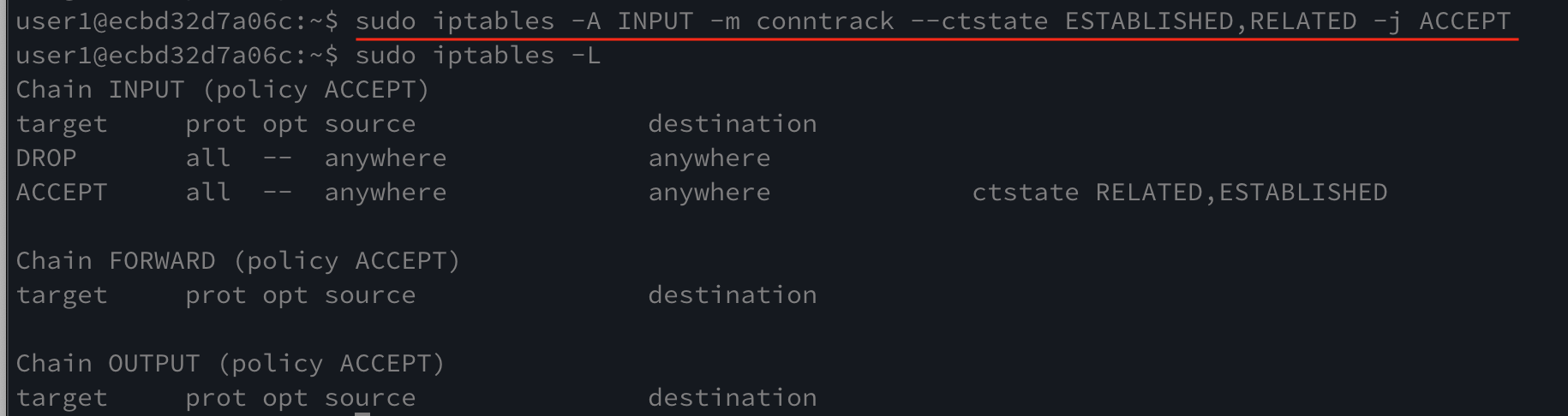

Agreguemos una regla para permitir que las conexiones establecidas continúen usando el siguiente comando y luego puede verificar que la regla se agregó usando el mismo sudo iptables -L que antes. Para hacer esto, ingrese el siguiente comando en la terminal.

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT sudo iptables -L

Política predeterminada

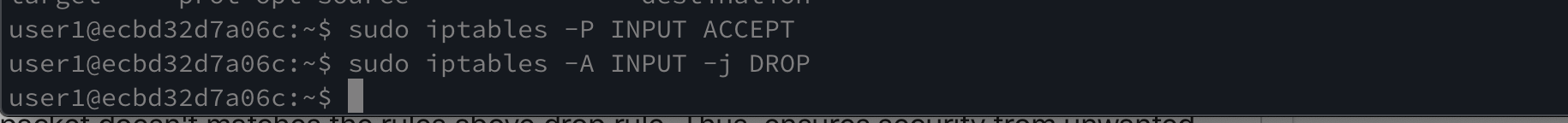

Debe asegurarse de que la política predeterminada esté configurada para aceptar conexiones entrantes. Esto asegura que no quede bloqueado de su propia cuenta. Luego, agregue una regla para descartar las conexiones entrantes en último lugar. Esto asegura que se interrumpa la conexión si el paquete no coincide con las reglas anteriores. Por lo tanto, garantiza la seguridad de las conexiones no deseadas al servidor.

Establecer la política predeterminada como ‘ACEPTAR’

sudo iptables -P INPUT ACCEPT

Agregar una regla a ‘DROP’

sudo iptables -A INPUT -j DROP

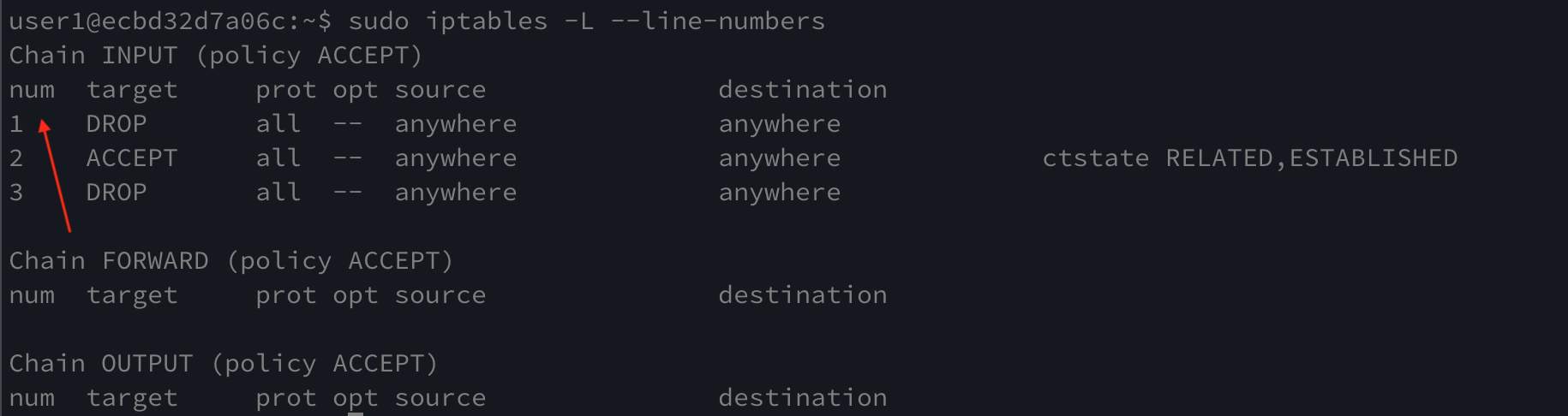

Estos comandos se ejecutan con éxito sin devolver ninguna declaración, como se puede ver en la captura de pantalla que se proporciona a continuación.

Configurar las iptables para que sean persistentes

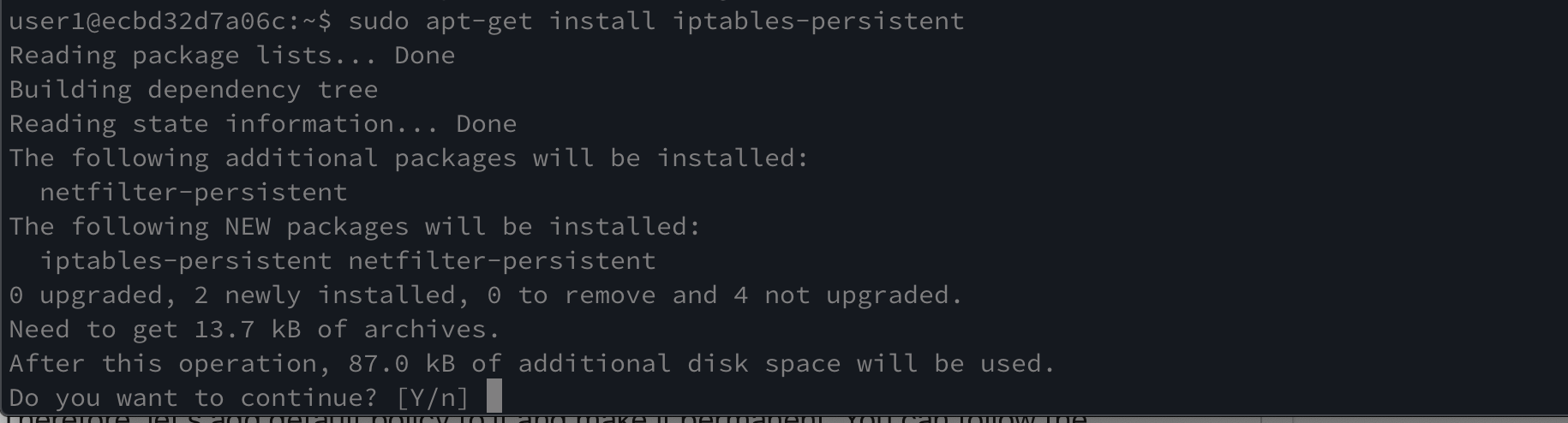

Antes de establecer las reglas de forma permanente, sería bueno probarlo una vez para asegurarse de que pueda volver a iniciar sesión si se desconecta. Una vez hecho esto, puede usar el siguiente comando para hacer que las reglas sean permanentes. Este comando básicamente creó un script que carga nuestra configuración cuando el sistema se reinicia.

sudo apt-get install iptables-persistent

Ahora, cada vez que necesite agregar más funciones a iptables-persistent, debe actualizarlas con el siguiente comando.

sudo invoke-rc.d iptables-persistent save

IPV6

Las reglas anteriores son para IPV4 y agregar reglas para IPV6 difiere un poco en la declaración del comando. La adopción de IPV6 todavía no es mucho en comparación con IPV4 y podría explotarse si se deja abierta. Por lo tanto, agreguemos una política predeterminada y hagámoslo permanente. Puede seguir los comandos mencionados a continuación,

sudo ip6tables -L sudo ip6tables -P INPUT DROP sudo invoke-rc.d iptables-persistent save

Los comandos para IPV6 solo difieren en la palabra clave ‘ip6tables’ de IPV4.

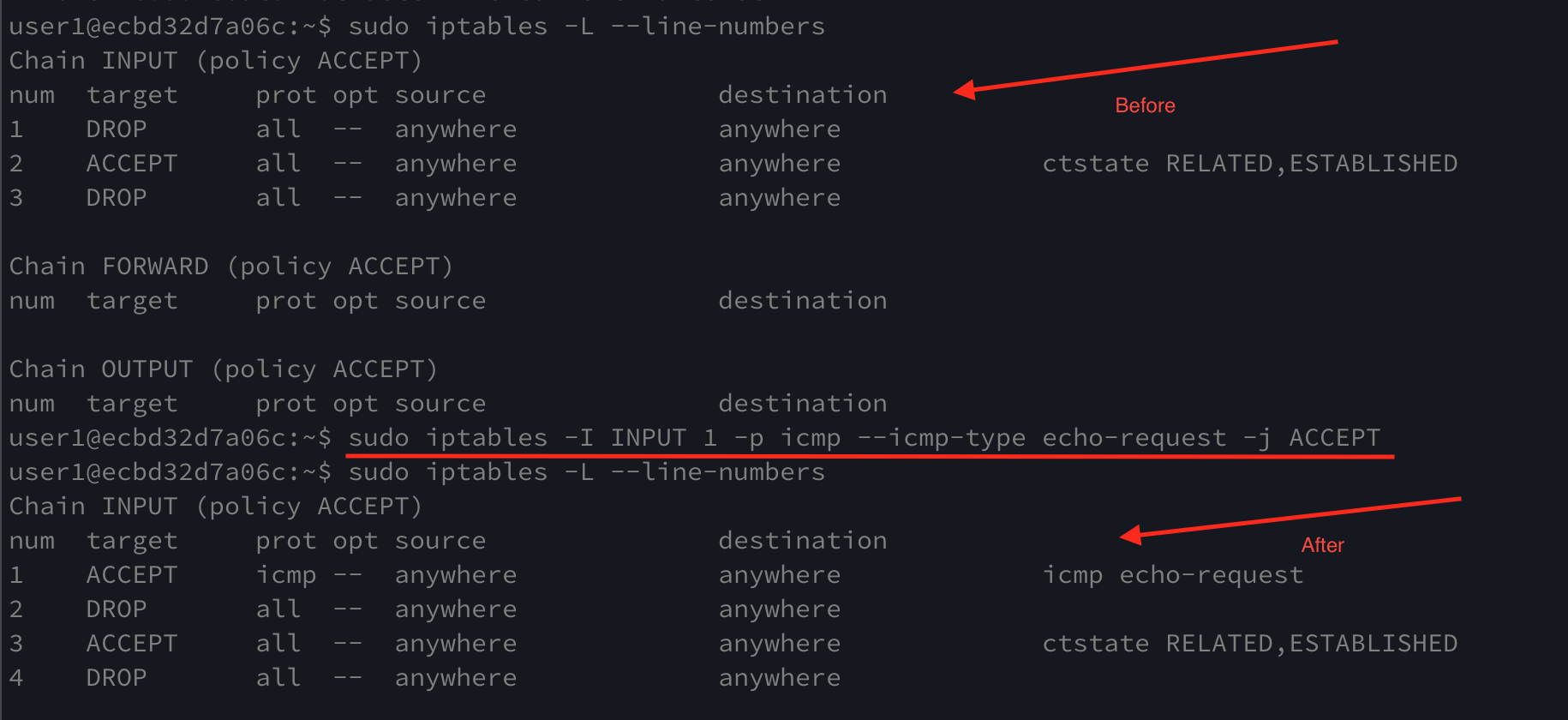

El servidor está activo o no

Hemos permitido que todos los protocolos importantes establezcan una conexión con nuestros servidores. Pero si intenta hacer ping al servidor en este momento, se caerá debido a la regla que agregamos al final. Por lo tanto, debemos permitir ICMP para lo mismo. Además, queremos que las reglas de eliminación sean la última regla definida. Por lo tanto, necesitamos agregar esta regla sobre la regla DROP. Para lograr lo mismo, puede seguir los siguientes comandos.

Para obtener el número de línea de todas las reglas

sudo iptables -L --line-numbers

sudo iptables -I INPUT [Drop_rule_line_number] -p icmp --icmp-type echo-request -j ACCEPT

Esta regla se agregará en la línea 1 y la regla DROP en 1 se desplazará hacia abajo

Ahora nos permite hacer ping al servidor nuevamente.